CentOS 7 :OSセットアップ情報¶

最初に¶

本書の目的と構成¶

- このマニュアルは さくらの専用サーバ を利用するユーザー向けの公開資料です。サービスを利用するユーザーが、サーバーの出荷状態や構成情報、操作するための基本的なオペレーションの知識を得る目的で公開しています。

- マニュアルの情報は、ご利用いただくための最小限の情報提供と紹介の範囲にとどめております。細かな操作や最新情報、設定手順、リファレンスについては、提供元ベンダーのドキュメントやヘルプマニュアルを参照してください。

- 一部のマニュアルで一般公開していない情報が一部含まれている場合は、アクセス制限を設けています。

サーバー操作に関する注意と免責事項¶

- サーバーの操作を行うときは「十分な計画」と「検証と動作確認」を行なってください。このマニュアルの中で紹介するオペレーションは、慎重に計画し実行しなければならない操作が多数含まれています。実際のサーバー環境でオペレーションするときは「実行しても問題ないか」「実行の順番に間違いはないか」「実行経過と実行結果の出力」など、よく確認してからおこなってください。

- 「警告」「重要」「注意」が示されている場合は、これに従って作業を行なうようにしてください。間違った操作によって、システムに深刻な打撃を与えてしまった場合、弊社はその責任を負いかねます。

- サーバーのオペレーションシステム(OS)や操作コマンド、ユーティリティーの更新などにより、マニュアルに記載されている内容が使用できなかったり、実行結果が更新・変更されている場合があります。ユーティリティーやコマンドのヘルプ、公式サイト、ユーザーサイトで最新情報をご確認ください。

- 全ての操作は、このマニュアルだけでなくユーティリティーやツールのヘルプ、ベンダーの公式ドキュメントを必ず確認してから行なってください。

- マニュアルの内容については、さくらインターネットは如何なる責任を負うものではありません。

本書内のコマンド・出力結果例について¶

このマニュアル内の入力コマンドやその出力結果は、入力内容や出力結果を把握するためのサンプルです。

利用しているモデルやサーバーの環境、構成、バージョンによって出力結果が異なる場合があります。ご自身の環境で実行した結果を確認してください。

出力結果が非常に長い場合には、確認するポイント部分のみ取り出し、省略して記載しています。

OPTIONS="-Lsd -Lf /dev/null -p /var/run/snmpd.pid udp:161"

# /etc/init.d/network restart

(出力結果)

参考ドキュメント・URL一覧¶

さくらの専用サーバ 提供サービス全般のご紹介

|

|

さくらの専用サーバ サポートサイトトップページ |

|

さくらの専用サーバ コンパネ操作方法について

|

|

提供機器やOSの出荷情報、 RAIDユーティリティー、ストレージ、ネットワーク機器 利用ガイド

|

|

提供のOS・開発元 公式サイト一覧

|

|

提供のハードウェア 公式サイト一覧

|

OS基本設定¶

OSに関する基本的な構成について説明します

インストールOS¶

インストールOSは 「CentOS 7」 です。

出荷時点までの公式リポジトリに含まれるOSセキュリティアップデートは適用済みです。 パッケージのアップデートについては「パッケージ管理ツール」の項目をご確認ください。

パーティション¶

4TiB未満 |

4TiB以上 |

|

|---|---|---|

/boot |

500MB |

500MB |

swap |

後述 |

後述 |

/ |

残りすべて |

2TB |

FreeSpace |

-- |

残りすべて |

OSを格納するLUN(RAIDアレイ)の容量によりパーティション構成が異なります。

swap容量はOSインストール時に搭載されているメモリ容量に応じて2G~32GBの間で割り当てられます。 詳細「搭載メモリ容量とスワップ」表をご覧ください。

搭載メモリ容量 |

スワップ容量 |

|---|---|

2GB 以下のRAM |

RAM容量の2倍 |

2GB~8GB のRAM |

RAM容量と同じ |

8GB~64GB のRAM |

RAM容量の0.5倍 |

64GB以上のRAM |

4GB |

ログインアカウント¶

アカウント名は 「root」です。

ブートローダ¶

ブートローダは「GRUB2 (OS標準)」です。

タイムゾーン¶

タイムゾーンは「Asia/Tokyo」です。

SELinux¶

SELinuxは「無効」です。

起動ターゲット(ランレベル)¶

デフォルトの起動ターゲットは「 マルチユーザターゲット(従来のランレベル3 相当) 」になります。

ホスト・ドメイン設定¶

hosts¶

OSの標準設定のままお渡しします。

設定ファイル |

/etc/hosts |

|---|

hostsname¶

OSの標準設定のままお渡しします。

設定ファイル |

/etc/hostname |

|---|

ドメイン設定¶

特に設定されていません。

重要

専用サーバ初期状態では、インターネット上で利用するドメイン名に関する設定は一切おこなわれていません。 ドメイン名を利用する場合は、必要なお手続きや設定作業(ドメイン取得、ネームサーバー登録など)をおこなってください。

リゾルバの設定¶

収容データセンターのロケーションに応じて、表に示す弊社ネームサーバーを設定しています。

設定ファイル |

/etc/resolv.conf |

|---|

石狩リージョン |

133.242.0.3

2403:3a00::1

133.242.0.4

|

|---|---|

東京リージョン |

210.188.224.10

2001:e42::1

210.188.224.11

|

Note

ホスト名を変更した場合は、search 行を適切な値に修正してください

NTPの設定(時刻の同期)¶

chronyの設定¶

設定ファイル |

/etc/chrony.conf |

|---|---|

インストール |

rpmパッケージのクリーンインストール |

設定内容 |

|

ntpdateの設定¶

設定ファイル |

/etc/sysconfig/ntpdate |

|---|---|

インストール |

rpmパッケージのクリーンインストール |

設定内容 |

|

snmpdの設定¶

OS出荷時に監視エージェント「snmpd」をインストールし、さくらインターネットの監視サーバーからRAID監視し、異常を検知したときは、お客様へメンテナンスのご連絡をおこないます。

お客様の設定を追記していただいても問題ありませんが、設定済みの監視設定を削除しないようにお願いします。

基本設定¶

設定ファイル |

/etc/snmp/snmpd.conf |

|---|---|

インストール |

rpmパッケージのクリーンインストール |

設定内容 |

|

警告

※ファイアウォールなどで サーバーのアクセス制限を行うときは、弊社監視サーバーからのアクセスを許可してください。(監視サーバーのIPアドレスは/etc/snmp/snmpd.confファイルを参照ください)

起動設定¶

設定ファイル |

/etc/sysconfig/snmpd |

|---|---|

インストール |

rpmパッケージのクリーンインストール |

設定内容 |

|

IPv6を無効にして運用する場合¶

GRUBやnetworkの設定でIPv6を無効にしていると snmpdが動作しません snmpdのOPTIONSから「udp6:161」を取り除き、プロセスを再起動してください

OPTIONS="-Lsd -Lf /dev/null -p /var/run/snmpd.pid udp:161"

ネットワーク・インターフェイス設定¶

ネットワークとネットワーク インターフェイス(NIC)の状態について説明します。

警告

デバイス名の固定¶

NIC名称は、udev rulesファイルで明示的にPCIIDにNICを紐付けし、biosdevname, net.ifnamesを無効化しております。

提供サーバー毎に、適切に設定されていますので変更しないでください。

NIC名称と接続先ネットワーク¶

提供サーバーのNICの情報を示します。 ネットワーク構成が冗長化対応のシリーズは、デバイス名が異なります。

接続ネットワーク |

ネットワーク冗長未対応 |

ネットワーク冗長対応 |

|---|---|---|

グローバル |

eno1 |

bond0(eno1,2) |

ローカル |

eno2 |

bond1(eno3,4) |

ローカル接続 は、別途サーバの設定が必要です。

ネットワーク冗長構成でのNIC設定については ネットワーク冗長構成 を参照ください。

設定ファイル |

/etc/sysconfig/network |

|---|---|

設定内容 |

|

設定ファイル |

/etc/sysconfig/network-scripts/ifcfg-[デバイス名] |

|---|---|

設定内容 |

|

設定ファイル |

/etc/sysconfig/network-scripts/ifcfg-[デバイス名] |

|---|---|

設定内容 |

|

ファイアウォール¶

CentOS 7 標準のファイアウォールサービスは「firewalld」です。 firewalld はバックエンドで従来のiptablesを利用しており動的な設定変更(既存のIP接続を維持したまま設定変更を行うこと)が可能です。

アプリケーション |

firewalld |

|---|---|

起動状態 |

停止 |

設定内容 |

すべて許可 |

重要

初期状態では、firewalldサービスは停止しており、接続制限も行われていません。 以下に示すコマンドで状態を確認し、お客様の環境に合わせて、制限を行ってください。

システムの起動状態を確認する

systemctl status firewalld

ファイアウォールの設定を確認する

iptables -L

firewalldの設定については以下Redhatのドキュメントを参照ください。

Fedora プロジェクトのサイトに日本語でのドキュメントがございます。ただしRHEL/CentOS のアップストリームディストリビューションになるため参考情報としてご確認ください。

起動サービス¶

サービス提供時に有効(Enabled)になっているサービスを示します。

起動サービス構成情報¶

サービス名 |

機能説明 |

Port |

最小

構成

|

標準

構成

|

|---|---|---|---|---|

chronyd.service |

時刻同期サービス(旧ntpdデーモン) |

123/udp |

〇 |

〇 |

crond.service |

定期的にジョブを実行するためのcronサービス |

-- |

〇 |

〇 |

dbus-org.freedesktop.NetworkManager.service |

NetworkManager.serviceのエイリアス |

-- |

〇 |

〇 |

dbus-org.freedesktop.nm-dispatcher.service |

NetworkManagerdispatcher.serviceのエイリアス |

-- |

〇 |

〇 |

getty@.service |

仮想コンソールサービス |

-- |

〇 |

〇 |

irqbalance.service |

IRQ割り込み処理を複数のCPU間で負荷分散させる |

-- |

〇 |

〇 |

microcode.service |

CPU修正パッチ |

-- |

〇 |

〇 |

NetworkManagerdispatcher.service |

ネットワークに接続したときにサービスを起動し、切断したときにサービスを停止する機能 |

-- |

〇 |

〇 |

NetworkManager-wait-online.service |

ネットワークが立ち上がる前にサービスが起動しないようにする機能 |

-- |

〇 |

〇 |

NetworkManager.service |

ネットワークマネージャサービス |

-- |

〇 |

〇 |

ntpdate.service |

サーバー起動時の時刻同期サービス(ntpdateコマンド) |

-- |

〇 |

〇 |

postfix.service |

MTA機能 |

-- |

〇 |

〇 |

rsyslog.service |

システムのログを記録 |

-- |

〇 |

〇 |

smartd.service |

HDDの異常検出ツール |

-- |

〇 |

〇 |

snmpd.service |

snmpdサーバーサービス |

161/udp

199/tcp

|

〇 |

〇 |

sshd.service |

SSHサーバーサービス |

22/tcp |

〇 |

〇 |

systemd-readahead-collect.service |

起動時のディスク使用パターンを収集するサービス |

-- |

〇 |

〇 |

systemd-readahead-drop.service |

systemd-readahead-collect.serviceにて収集したデータをシステム更新時に削除するサービス |

-- |

〇 |

〇 |

systemd-readahead-replay.service |

systemd-readahead-collect.serviceにて収集したデータを中継するサービス |

-- |

〇 |

〇 |

tuned.service |

システムコンポーネント(CPU、ディスクなど)のパフォーマンスを動的に改善するサービス |

-- |

〇 |

〇 |

yum-cron.service |

パッケージ自動更新用サービス |

-- |

〇 |

〇 |

dovecot.service |

POP, IMAP, POP over SSL, IMAP over SSL 機能 |

110/tcp

143/tcp

995/tcp

993/tcp

|

-- |

〇 |

httpd.service |

web server 機能 |

80/tcp

443/tcp

|

-- |

〇 |

postfix.service |

MTA 機能 |

25/tcp

587/tcp

|

-- |

〇 |

Note

操作コマンド(systemctl)¶

サービスを操作するコマンドの一例を紹介します。詳しい情報はヘルプ(--help)を参照してください。

systemctl start [サービス名]

systemctl stop [サービス名]

systemctl status [サービス名]

systemctl restart [サービス名]

systemctl enable [サービス名]

systemctl disable [サービス名]

systemctl list-unit-files -t service

パッケージ管理ツール yum¶

CentOS 7 で標準インストールされているパッケージ「yum」についてご紹介します。

yum 概要¶

CentOS 7 は、RPMパッケージ管理コマンド「yum」を使用することによって、RPMパッケージのインストール・アップデートを行うことが出来ます。 「/etc/yum.repos.d」配下に「~.repo」という名前でリポジトリファイルが設置されています。

リポジトリ名 |

出荷状態 |

説明 |

|---|---|---|

CentOS公式リポジトリ |

有効 |

OSベンダーが提供する公式のリポジトリです |

epelリポジトリ |

無効 *1 |

「EPEL(Extra Packages for Enterprise Linux)」はFedoraプロジェクトチームにより開発が行われている特殊なパッケージです。

Fedora用に開発したハイクオリティなパッケージをRHELやCentOSなどのOS上にも利用できます。

|

webminリポジトリ |

無効 *2 |

webminのリポジトリです |

*1 epelリポジトリは最小構成では無効になっています。設定ファイル(epel.repo)の [epel]項目の「enabled=0」行を「enabled=1」とすることで有効になります。

*2 webminリポジトリは、2017年11月10日以降の構成では無効になっています。 設定ファイル(webmin.repo)の[Webmin]項目の「enabled=0」行を「enabled=1」とすることで有効になります。

yum コマンドリファレンス¶

コマンド |

機能説明 |

|---|---|

yum update |

利用可能なパッケージをすべてアップデート |

yum info <パッケージ名> |

パッケージの説明を表示 |

yum install <パッケージ名> |

パッケージのインストール |

yum remove <パッケージ名> |

インストール済みパッケージのアンインストール |

yum upgrade <パッケージ名> |

パッケージのアップグレード |

yum check-update |

リポジトリの更新 |

yum list installed |

インストール済みパッケージを表示 |

yum list <パッケージ名> |

インストール可能なバージョンを表示 |

yum list upgrade |

インストール可能なパッケージの表示 |

yum search <文字列> |

<文字列>の検索 |

yum provides <ファイル名> |

ファイル名からパッケージの逆引き |

yum-cron¶

yum-cronを利用することで、インストール済みのRPMパッケージを自動でダウンロード、アップデートすることができます。

設定ファイル |

|

|---|

提供状態では定期的な更新パッケージのチェックとダウンロードをおこないます。更新の適用は実行しません。 必要に応じて設定を行ってください。

一日一回 更新プログラムをダウンロードし適用する |

/etc/yum/yum-cron.conf¶

download_updates = yes

apply_updates = yes

|

|---|---|

一時間に一回 更新プログラムをダウンロードし適用する |

/etc/yum/yum-cron-hourly.conf¶

download_updates = yes

apply_updates = yes

|

一部のパッケージを対象から除外 |

/etc/yum.conf¶

[main]

exclude = kernel* kmod-*

|

アプリケーション¶

出荷時のアプリケーション構成についてご紹介します。

最小構成 |

標準構成 |

|

|---|---|---|

FTPサーバ |

× |

|

SMTPサーバ |

|

|

POP3サーバ |

× |

|

HTTP サーバ |

× |

|

DBサーバ |

× |

|

言語 |

|

|

サーバシェルログイン |

|

|

サーバ管理補助 |

× |

|

*1 2017年11月10日以降に出荷・再インストールされたOSにはインストールされていません

sshd¶

動作状態 |

稼働中 |

|---|---|

インストール |

パッケージインストール (RPM) |

プロトコル |

sshd (22/tcp) |

出力ログ |

/var/log/secure |

ログ保存期間 |

4 weeks |

設定ファイル |

/etc/ssh 以下 |

初期設定状態 |

なし (インストール状態でのお渡し) |

vsftpd¶

動作状態 |

稼働中 |

|---|---|

インストール |

パッケージインストール (RPM) |

プロトコル |

ftp (21/tcp) |

出力ログ |

/var/log/xferlog |

ログ保存期間 |

1 weeks |

設定ファイル |

/etc/vsftpd 以下 |

初期設定状態 |

Anonymous FTP の無効化

ASCII 転送の許可

日本時間を表示

|

postfix¶

最小構成 |

標準構成 |

|

|---|---|---|

動作状態 |

動作中(自動起動有効) |

動作中(自動起動有効) |

インストール方法 |

rpm システムを使用 |

rpm システムを使用 |

プロトコル |

mail (25/tcp) *1 |

mail (25/tcp)

submission(587/tcp)

|

ログ |

/var/log/maillog

(1週間毎にローテーション)

|

/var/log/maillog

(1週間毎にローテーション)

|

ログ保存期間 |

4週間 |

4週間 |

※1 外部からの接続に対しては LISTEN が無効になっています。

最小構成 |

標準構成 |

|

|---|---|---|

設定ファイル |

/etc/postfix/main.cf |

/etc/postfix/main.cf |

設定内容 |

信頼するネットワーク範囲を

自ホストのみに限定

|

|

※2 メールを送る前にまずユーザー認証を行い、メールの送信を許可します。「AUTH-LOGIN」「AUTH PLAIN」が有効になっています。

最小構成 |

標準構成 |

|

|---|---|---|

設定ファイル |

/etc/postfix/master.cf |

/etc/postfix/master.cf |

設定内容 |

(なし) |

|

※3 一部のISPなどで導入されている「Outbound Port 25 Blocking」対策です。メール送信時に、通常使用される25番ポートだけでなく、Submission Port(587番ポート)の送信を可能にするものです。 送信時には、前述のSMTP AUTHの認証が必要です。

procmail¶

動作状態 |

メールのローカル配送時にpostfixから実行 |

|---|---|

インストール方法 |

rpm システムを使用 |

設定ファイル群 |

/etc/procmailrc |

設定内容 |

rpmパッケージのクリーンインストール状態から下記の設定を行っています。

|

※1 procmailを介して各ユーザーに配送されるメール全てで SpamAssasin による判定が行われ、メールヘッダに判定結果が追加されます。 スパムと判定された場合も、メールのサブジェクトに [SPAM] という文字列が記載されますが、配送は行われます。

Note

参考情報

root宛てのメールの受信方法

メールを受け取るユーザーを作成し、メールを転送する設定を行うことで、rootユーザー宛のメールを受け取ることができるようになります。

転送先のユーザーを作成します。

useradd yourusername

root宛のメールの転送先を設定します。

vi /etc/aliases

root: yourusername (転送先設定行を追加)

設定を反映させる

newaliases

SpamAssassin¶

動作状態 |

動作中(自動起動有効) |

|---|---|

インストール方法 |

rpm システムを使用 |

設定ファイル |

/etc/mail/spamassassin 以下 |

設定内容 |

なし |

お渡し時の状態では、SpamAssassinはspamassassinデーモン(spamd)および、Procmailを介して起動されるクライアントアプリケーション(spamc)のクライアント・サーバ方式で動作しています。

httpd¶

動作状態 |

動作中(自動起動有効) |

|---|---|

インストール方法 |

rpm システムを使用 |

プロトコル |

http(80/tcp)、https(443/tcp) |

アクセスログ |

/var/log/httpd 以下 (一週間毎にローテーション) |

ログ保存期間 |

4週間 |

ドキュメントルート |

/var/www/html |

設定ファイル |

/etc/httpd/conf/httpd.conf |

|---|---|

設定内容 |

rpm パッケージのクリーンインストール状態から下記の設定を行っています。

|

php¶

インストール方法 |

rpm システムを使用 |

|---|---|

PHPモジュール |

|

設定ファイル |

/etc/php.ini |

|---|---|

設定内容 |

rpm パッケージのクリーンインストール状態から設定の変更点はありません |

設置ファイル |

/var/www/html/test.php |

|---|---|

設定内容 |

/var/www/html/test.phpにphp phpinfoを表示するテストファイルを設置 |

MariaDB¶

動作状態 |

未稼働(自動起動無効) |

|---|---|

インストール方法 |

rpm システムを使用 |

利用プロトコル |

mysqld(3306/tcp) |

ログ |

/var/log/mariadb/mariadb.log (1週間毎にローテーション) |

ログ保存期間 |

4週間 |

データベースディレクトリ |

/var/lib/mysql |

データベース アカウント |

データベースサーバのスーパーユーザパスワードは未設定です。

データベースサービスの起動を行った後、適宜パスワードを設定ください。

|

設定ファイル |

/etc/my.cnf |

|---|---|

設定内容 |

rpm パッケージのクリーンインストール状態から設定の変更点はありません |

Note

アプリケーションの起動や停止、管理者パスワードの変更方法 は 付録 を参照してください

PostgreSQL¶

動作状態 |

未稼働(自動起動無効) |

|---|---|

インストール方法 |

rpm システムを使用 |

利用プロトコル |

postgres(5432/tcp) |

データベースディレクトリ |

/var/lib/pgsql/data |

データベースアカウント情報 |

データベースサーバのスーパーユーザパスワードは未設定です。データベースサービスの起動を行った後、適宜パスワードを設定ください。 |

設定ファイル |

/etc/systemd/system/postgresql.service |

|---|---|

設定内容 |

初期状態では存在しません。ポート番号の変更などが必要な場合に作成して設定を変更しください。 |

設定ファイル |

/var/lib/pgsql/data/postgresql.conf |

|---|---|

設定内容 |

初期状態では存在しません。デフォルト設定でデータベースの初期化を行った際に作成されます。 |

Note

アプリケーションの起動や停止、管理者パスワードの変更方法 は 付録 を参照してください

OS標準外パッケージアプリケーション¶

OS標準ではないそのほかのアプリケーションについてご紹介します。

Webmin¶

「Webmin」は、GUI(グラフィカルインタフェース)でLinuxの設定を行うことができる管理者ツールです。一般的なOS管理のための操作や、サードパーティ製のアプリケーションの設定(ウェブサーバーなど)も行うことができるものです。

2017年11月10日以前にインストールされている標準構成の場合のみ、プリインストールされています。操作方法や仕様に付いては、専門書籍、公式サイトをご覧下さい

Webmin (英): https://webmin.com/

動作状態 |

未稼働(自動起動無効) |

|---|---|

インストール方法 |

rpm システムを使用 |

プロトコル |

10000/tcp |

ログ |

/var/webmin 以下 (1週間毎にローテーション) |

ログ保存期間 |

1週間 |

ログインURL |

https://<サーバのIPアドレス>:10000/ |

ログインアカウント情報 |

登録完了通知に記載のアカウント、パスワードを参照 |

設定ファイル |

/etc/webmin/config |

|---|---|

設定内容 |

標準言語を日本に変更 |

設定ファイル |

/etc/webmin/miniserv.conf |

|---|---|

設定内容 |

接続プロトコルをSSに変更 |

警告

管理ツールWebminは、あくまでサーバの管理を補助する役割を果たすものです。ツールの導入によって全てのサーバ管理作業が可能になるわけではありません。

Webmin本体の不具合、お客様の操作ミスからくる サーバの停止・異常については弊社では責任を負いかねます。

Webminはその仕様上、ほぼすべての操作を管理者権限でおこないます。操作する場合は通常の管理作業同様、慎重に行ってください。

動作異常の際の、再起動以外のサーバ修復作業のご依頼は、別途有償作業となります。

CentOS 7 の運用管理¶

サーバーの最初におこなうべき運用管理や、定期的に気を付ける運用保守についてご紹介します。

サーバーのログイン¶

CentOS 7 では、ご提供時にはSSHによる遠隔ログインが有効となっています。 サポートするプロトコルは 「SSH2」 のみです。

日本語環境を使う¶

提供時はサーバーのロケールが 「英語環境(LANG="C"」 となっています。 日本語に変更する場合は「localectl」 コマンド使用するなどして、設定を行ってください。

Note

sshクライアントによってはサーバログイン時のセッションが日本語環境になることがあります。 これは接続セッションのみに反映された状態でサーバ全体の言語環境は設定を変更しない限り英語環境となります。

OSのセキュリティアップデート¶

CentOS 7 のセキュリティ情報については、提供ベンダーのエラータ情報が参考になります。

また、提供ベンダーのコミュニティから情報配信ツール(メーリングリストなど)を登録することで情報を受け取ることができます。

OSのバージョンアップ¶

新しいバージョンがリリースされると、提供ベンダーサイトで、リリースノートが公開されます。

警告

OSのバージョンアップによる動作に関しましては、弊社では動作保障致しかねます。 アップデートを実行する前に必ずベンダーが公開するドキュメントを読み、 問題が起きないことを確認してから行ってください。

サーバ構築で参考となるウェブページ¶

主要アプリケーションの設定方法などはUpstream OSのドキュメントを参照ください。

サーバへの不正アクセス¶

サーバへの不正アクセスによる個人情報漏えいやウェブサイトの改ざんなどは、コンテンツ事業者にとって大きな損害につながります。 このため、以下の点に注意しサーバを運用いただきますようお願いいたします。

エラータ情報を確認し、常にソフトウェアを最新の状態に保つ

使用目的にあわせたアクセス制限設定を行う

ネットワーク冗長構成¶

ネットワークの冗長構成とは¶

一部のさくらの専用サーバーシリーズではネットワーク冗長構成での提供が行われます。

ネットワーク冗長化に対応したシリーズでは、グローバル側、ローカル側の回線を冗長化し、2つの物理ネットワーク・インターフェイスを用いて1つの論理ネットワーク・インターフェイスを構成することによりネットワークを冗長化しています。

対象とするサービスは以下の通りです

さくらの専用サーバ エンタープライズ シリーズ

さくらの専用サーバ 高火力 シリーズ

NICデバイス名¶

グローバル側ネットワークは「bond0」、ローカル側ネットワークは「bond1」をNICデバイス名として利用します。

接続ネットワーク |

ネットワーク冗長化未対応 |

ネットワーク冗長化対応 |

|---|---|---|

グローバルネットワーク |

eno1 |

bond0(eno1,2) |

ローカルネットワーク |

eno2 |

bond1(eno3,4) |

設定情報¶

設定ファイル |

/etc/sysconfig/network-scripts/ifcfg-bond0 |

|---|---|

設定内容 |

DEVICE=bond0

BOOTPROTO=static

IPADDR=[IP アドレス]

NETMASK=[ネットマスク]

ONBOOT=yes

ETHTOOL_OPTS="autoneg on"

IPV6INIT=yes

IPV6_ROUTER=no

IPV6ADDR=[IP アドレス]

BONDING_OPTS="mode=4 miimon=100 updelay=5000"

|

重要

※ローカルネットワークのご利用には別途設定が必要です。 ローカル接続 をご参照ください。

設定ファイル |

/etc/sysconfig/network-scripts/ifcfg-eno[num] |

|---|---|

設定内容 |

DEVICE=eno[num]

BOOTPROTO=none

MASTER=bond0

SLAVE=yes

|

ネットワーク冗長動作の動作確認¶

ipコマンドによる確認¶

ipコマンドで bond0インターフェイスを問い合わせることで状態を確認できます。

# ip link show bond0

6: bond0: <BROADCAST,MULTICAST,MASTER,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 4c:cc:6a:21:6e:af brd ff:ff:ff:ff:ff:ff

stateが「UP」であれば、正常に稼働しています。

procファイルによる確認¶

/proc 以下のファイルを確認することで、各I/Fの状態を把握することができます。

# cat /proc/net/bonding/bond0

以下の表示例では 通信には影響は出ていませんが、冗長構成のうちの片側(eno2)がダウンしている状態を示しています。

Ethernet Channel Bonding Driver: v3.7.1 (April 27, 2011)

...

# 冗長構成のステータス

Bonding Mode: IEEE 802.3ad Dynamic link aggregation

Transmit Hash Policy: layer2+3 (2)

MII Status: up # ※1

MII Polling Interval (ms): 100

Up Delay (ms): 5000

Down Delay (ms): 0

802.3ad info

LACP rate: slow

Min links: 0

(略)

...

# 各物理デバイスのステータス

Slave Interface: eno1

MII Status: up # ※2

Speed: 100 Mbps

Duplex: full

Link Failure Count: 0

Permanent HW addr: 4c:cc:6a:21:6e:af

Slave queue ID: 0

(略)

...

Slave Interface: eno2

MII Status: down # ※2

Speed: Unknown

Duplex: Unknown

Link Failure Count: 0

Permanent HW addr: 0c:c4:7a:56:c1:9f

Slave queue ID: 0

Aggregator ID: 2

Actor Churn State: churned

Partner Churn State: churned

Actor Churned Count: 1

(略)

...

※1:冗長側物理(bond0)インターフェイスが 有効な場合upを示します。

※2:片系(eno1/eno2)物理インターフェイスが それぞれ 有効な場合up, 無効な場合はdownを示します。

ローカル接続¶

ローカル接続とは¶

コントロールパネルでローカル接続を有効にしたサーバー同士は ローカル接続用NICを介して接続することができるようになります。

お渡し時は、サーバーにローカル接続側NICの設定が行われていないため、通信はできません。 ローカル接続を利用する場合は、これから紹介するローカル接続側NICの設定を行ってください。

重要

ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。 詳しくは ネットワーク冗長構成とは のグローバル接続側NICの情報をご参照ください。

警告

ネットワークの設定例は、「追加行」「変更行のみ」 記載しています。 指定のない行の変更は絶対に行わないでください。サーバーがネットワークにつながらなくなる恐れがあります

ローカル接続で使用するIPアドレス¶

ローカル接続では、プライベートIPアドレスから、自由に割り当てしていただけます。IPアドレス範囲は以下の通りとなります

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

ローカル接続側NICの設定¶

「eno2」(ネットワーク冗長構成がある場合は「bond1」) 設定ファイルを編集することでIPアドレスを割り当てることができます。

ONBOOT, IPADDR, NETMASK行を変更します。 例は192.168.0.2/24 をサーバーのローカル側NIC に設定する例です

ONBOOT=yes

IPADDR=192.168.0.2

NETMASK=255.255.255.0

networkを再起動します。

# /etc/init.d/network restart

ipコマンドで設定情報を確認します。

# ip addr show dev eno2

# ifconfig eno2

ネットワークを冗長化している場合は以下の操作で確認してください。

# ip addr show dev bond1

# cat /proc/net/bonding/bond1

# ifconfig bond1

追加IPアドレス¶

追加IPアドレスとは¶

「さくらの専用サーバ」では、オプションサービス「追加IPアドレス」がご利用いただけます。 サービスのご契約、詳細に関しては弊社のご案内をご確認ください。

「追加IPアドレス」をご利用いただくには、サーバーにIPアドレスの追加設定が必要となります。 申し込みの際にさくらインターネットから割り当てられた追加IPアドレスをご用意いただき、これからご紹介する方法で追加してください。

重要

ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。 詳しくは ネットワーク冗長構成とは のグローバル接続側NICの情報をご参照ください。

警告

設定例は「追加行」「変更行」のみ記載しています。 指定のない行の変更は絶対に行わないでください。サーバーがネットワークにつながらなくなる恐れがあります

追加IPアドレス(IPv4)¶

IPアドレス(IPv4)の設定¶

IPアドレスは、設定ファイルを編集することで割り当てることができます。

以下のサンプルでは、追加IPアドレス198.51.100.128/26の割当を受け、サーバーに198.51.100.130を追加する場合の設定です。

# IPアドレスブロック「198.51.100.128/26」、「198.51.100.130」を追加

IPADDR2=198.51.100.130

PREFIX2=32

デバイス名は、通常は「eno1」、ネットワーク冗長構成がある場合は「bond0」となります。

Note

複数のIPアドレスを割り当てる場合は、「IPADDR3」「PREFIX3」、「IPADDR4」「PREFIX4」...と数字を繰り上げながら割り当ててください

ネットワークを再起動します。

# /etc/init.d/network restart

「ip」コマンドで設定情報を確認します

# ip addr show dev eno1

ネットワークを冗長化している場合は以下の操作で確認してください。

# ip addr show dev bond0

同一ネットワークセグメント内のサーバーに追加IPで通信する場合¶

同一ネットワークセグメント内の他サーバーから追加IPで通信する場合は、IPアドレスを追加したサーバーで特殊な設定が必要となります。

net.ipv4.conf.eno1.arp_announce=1

net.ipv4.conf.bond0.arp_announce=1

設定を反映させます。

# systemctl restart systemd-sysctl.service

警告

上記設定がされていないと、不正なARPを流す攻撃と判断され、追加IPアドレスでの通信が行えません。 (arp spoofing対策) この問題は同一セグメント内のサーバー同士に限られます。

追加IPアドレス(IPv6)¶

追加IPアドレス(IPv6)の設定は、専用サーバのグローバル側NIC設定にエイリアスの設定を追記します。 「eno1」(ネットワーク冗長構成がある場合は「bond0」) 設定ファイルを編集することでIPアドレスを割り当てることができます。

重要

ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。 詳しくは ネットワーク冗長構成とは のグローバル接続側NICの情報をご参照ください。

警告

設定例は、追加行、変更行のみ記載しています。 指定のない行の変更は絶対に行わないでください。サーバーがネットワークにつながらなくなる恐れがあります!

IPアドレス(IPv6)の設定¶

2001:db8:1:1::/64 の割り当てを受け、サーバーに 2001:db8:1:1::1/64 を設定する場合は設定例のようにIPV6ADDR_SECONDARIES行を追加します。

IPV6ADDR_SECONDARIES="2001:db8:1:1::1/64"

IPV6ADDR_SECONDARIES="[IPv6アドレス/プレフィックス長] [IPv6アドレス/プレフィックス長] ..."

ネットワークを再起動します。

# /etc/init.d/network restart

「ip」コマンドで設定情報を確認します。

# ip addr show dev eno1

ネットワークを冗長化している場合は以下の操作で確認してください。

# ip addr show dev bond0

専用グローバルネットワーク¶

専用グローバルネットワークとは¶

専用グローバルネットワークとは、お客様のアドレス空間を専用で用意する有料オプションサービスです。 割り当てを行ったIPアドレスブロックへ切り替えていただくことで、アドレスブロックのIPアドレスを自由に付与し運用することが可能となります

詳しい説明は弊社ウェブサイトを参照ください。

専用グローバルネットワークは、以下の3つの利用方式があります。

それぞれで設定手順が異なります。該当の項目を参照してください。

ファイアウォール利用なし

L2ファイアウォール

L3VPN ファイアウォール

ファイアウォール利用なし / L2ファイアウォール¶

概要¶

専用サーバコントロールパネルから 「専用グローバルネットワーク」に切り替えることで、 サーバを割当IPアドレスブロックへに切り替えることができます。

これに伴って サーバーのグローバル接続側NICのIPアドレス設定変更が必要となります。 このセクションでは設定方法について説明します。

重要

回線切り替え後に設定変更が完了するまでグローバル側ネットワークの疎通はなくなりますのでご注意ください

- ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。詳しくは ネットワーク冗長構成とは のグローバル接続側NICの情報をご参照ください。

警告

設定例は、追加行、変更行のみ記載しています。 指定のない行の変更は絶対に行わないでください。サーバーがネットワークにつながらなくなる恐れがあります

専用グローバルネットワーク回線のIP アドレス割り当ては以下のようになっております。

割当IP位置 |

用途 |

割当例 |

|---|---|---|

1番目 |

<予約>ネットワークアドレス |

203.0.113.0 |

2番目 |

<予約>ゲートウェイアドレス |

203.0.113.1 |

3番目 |

<予約> ゲートウェイアドレス予備(1) |

203.0.113.2 |

4番目 |

<予約> ゲートウェイアドレス予備(2) |

203.0.113.3 |

5番目 |

<予約> FW 管理用アドレス(1) |

203.0.113.4 |

6番目 |

<予約> FW 管理用アドレス(2) |

203.0.113.5 |

7番目 |

<予約> LB 使用IP アドレス(1) |

203.0.113.6 |

8番目 |

<予約> LB 使用IP アドレス(2) |

203.0.113.7 |

9番目 |

<予約> LB 使用IP アドレス(3) |

203.0.113.8 |

10番目~ |

サーバー利用可能アドレス |

203.0.113.9~14 |

末尾 |

<予約> ブロードキャストアドレス |

203.0.113.15 |

サーバーに割り当てることができるIPアドレスは「サーバー利用可能アドレス」範囲となります。<予約>とされてる範囲は利用できません。

IPv6アドレスの割当も同様です。

「LB使用IPアドレス」「FW管理用IPアドレス」は別途オプションサービスをご契約いただいた場合に、サービス管理用IPアドレスとして利用可能となります

グローバル接続側NICの設定¶

コントロールパネルにて専用グローバルネットワークに切り替えた後、リモートコンソールにて設定変更 を行ってください。リモートコンソールの利用方法については下記URLをご参照ください。

グローバル側NIC設定ファイルの編集を行ってください。 ネットワーク冗長化に対応したシリーズの場合、デバイス名は「bond0」に読み替えてお読みください。

GATEWAY=[ゲートウェイ]

IPADDR=[サーバー利用可能アドレス]

NETMASK=[割り当てネットマスク]

IPV6ADDR=[サーバー利用可能アドレス]/64

ネットワークを再起動します。

# /etc/init.d/network restart

「ip」コマンドで設定情報を確認します

# ip addr show dev eno1

ネットワーク冗長化している場合は デバイス名を 「bond0」に置き換えて実行してください。

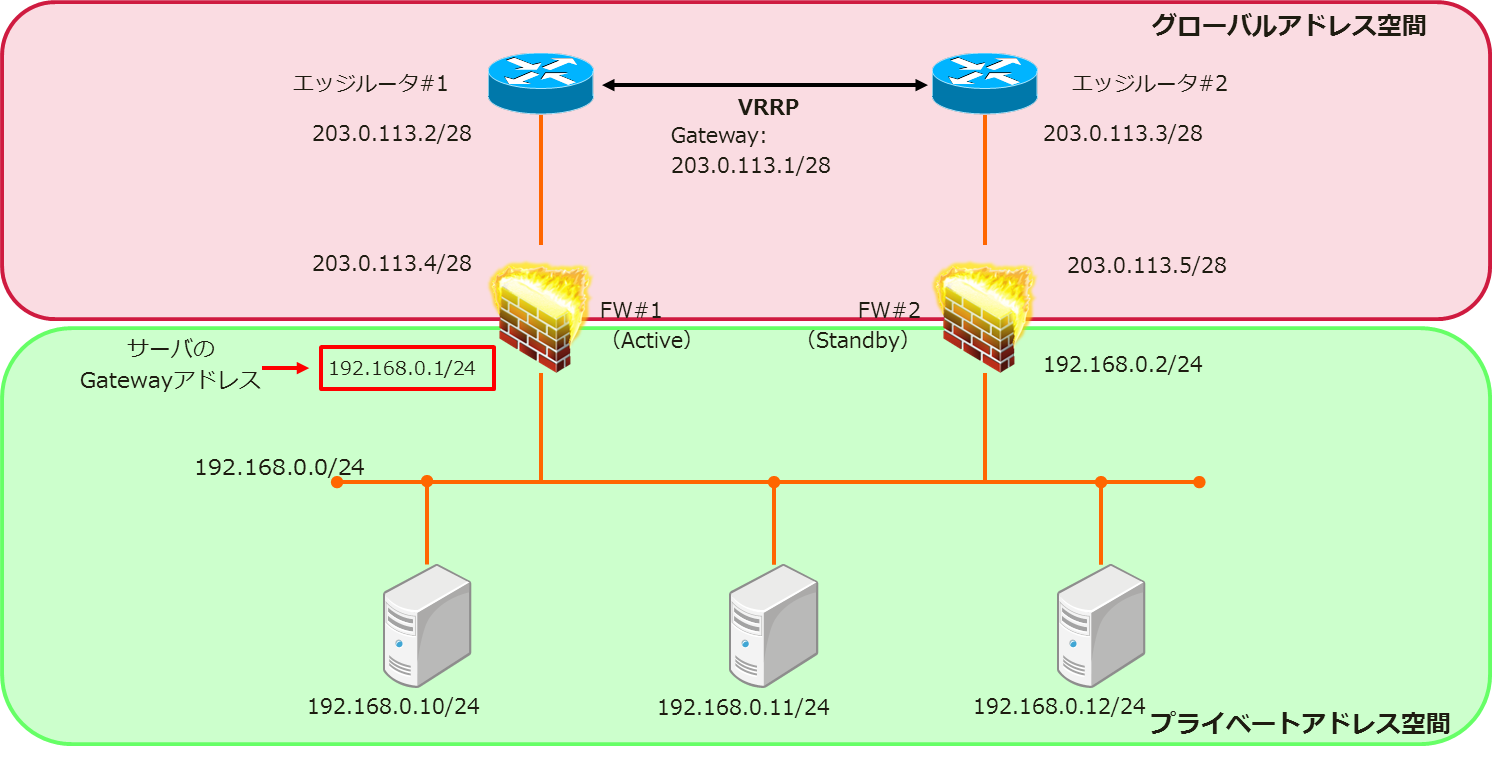

L3VPN ファイアウォール¶

概要¶

専用サーバコントロールパネルから 「専用グローバルネットワーク」に切り替えることで、 サーバを割当IPアドレスブロックへに切り替えることができます。

これに伴って サーバーのグローバル接続側NICのIPアドレス設定変更が必要となります。 このセクションでは設定方法について説明します。

重要

回線切り替え後に設定変更が完了するまでグローバル側ネットワークの疎通はなくなりますのでご注意ください

ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。詳しくは ネットワーク冗長構成とは のグローバル接続側NICの情報をご参照ください。

割当IP位置 |

用途 |

設定例 |

|

|---|---|---|---|

専用グローバル |

1番目 |

<予約>ネットワークアドレス |

203.0.113.0 |

2番目 |

<予約>ゲートウェイアドレス |

203.0.113.1 |

|

3番目 |

<予約> ゲートウェイアドレス予備(1) |

203.0.113.2 |

|

4番目 |

<予約> ゲートウェイアドレス予備(2) |

203.0.113.3 |

|

5番目 |

<予約> FW 管理用アドレス(1) |

203.0.113.4 |

|

6番目 |

<予約> FW 管理用アドレス(2) |

203.0.113.5 |

|

7番目~ |

サーバー(NAT)利用可能アドレス |

203.0.113.6~14 |

|

末尾 |

<予約> ブロードキャストアドレス |

203.0.113.15 |

|

Internal |

1番目 |

<予約> ネットワークアドレス |

192.168.0.0 |

2番目 |

<予約> FW 管理用アドレス(1) |

192.168.0.1 |

|

3番目 |

<予約> FW 管理用アドレス(2) |

192.168.0.2 |

|

4番目 |

サーバー利用可能アドレス |

192.168.0.3~254 |

|

末尾 |

<予約> ブロードキャストアドレス |

192.168.0.255 |

サーバーに割り当てることができるIPアドレスは「サーバー(NAT)利用可能アドレス」範囲となります。<予約>とされてる範囲は利用できません。

IPv6アドレスの割当も同様です。

「LB使用IPアドレス」「FW管理用アドレス」は別途オプションサービスをご契約いただいた場合のみ利用可能となります

構成例¶

グローバル接続側NICの設定¶

コントロールパネルにて専用グローバルネットワークに切り替えた後、リモートコンソールにて設定変更を行ってください。リモートコンソールの利用方法については下記URLをご参照ください。

設定ファイルの編集¶

グローバル側NIC設定ファイルの編集を行ってください。

GATEWAY=[ゲートウェイ]

割当をうけたゲートウェイアドレスに書き換えます

IPADDR=[サーバー利用可能アドレス]

NETMASK=[割当ネットマスク]

割当をうけたネットワーク情報に書き換えます

ネットワークを再起動します。

# /etc/init.d/network restart

「ip」コマンドで設定情報を確認します

# ip addr show dev eno1

ネットワーク冗長化している場合は デバイス名を 「bond0」に置き換えて実行してください。

付録¶

データベースの操作リファレンス¶

MariaDB¶

管理者パスワードの設定¶

データベースにrootで接続し、パスワードをセットします。

mysql -u root -h localhost

MariaDB> SET PASSWORD FOR root@"localhost" = PASSWORD('パスワード');

PostgreSQL¶

データベースの初期化¶

# service postgresql initdb

管理者パスワードの設定¶

postgresユーザーにスイッチします

# su - postgres

% psql template1

template1=# ALTER USER postgres encrypted password 'パスワード';

template1=# \q

パスワード認証を行うように設定を変更します。

# vi /var/lib/pgsql/data/pg_hba.conf

<下記3行の末尾をidentからmd5に変更>

local all all md5

host all all 127.0.0.1/32 md5

host all all ::1/128 md5

設定ファイル編集後にデータベースを再起動

# systemctl postgresql restart