Ubuntu 20.04 LTS :OSセットアップ情報¶

最初に¶

本書の目的と構成¶

- このマニュアルは さくらの専用サーバ を利用するユーザー向けの公開資料です。サービスを利用するユーザーが、サーバーの出荷状態や構成情報、操作するための基本的なオペレーションの知識を得る目的で公開しています。

- マニュアルの情報は、ご利用いただくための最小限の情報提供と紹介の範囲にとどめております。細かな操作や最新情報、設定手順、リファレンスについては、提供元ベンダーのドキュメントやヘルプマニュアルを参照してください。

- 一部のマニュアルで一般公開していない情報が一部含まれている場合は、アクセス制限を設けています。

サーバー操作に関する注意と免責事項¶

- サーバーの操作を行うときは「十分な計画」と「検証と動作確認」を行なってください。このマニュアルの中で紹介するオペレーションは、慎重に計画し実行しなければならない操作が多数含まれています。実際のサーバー環境でオペレーションするときは「実行しても問題ないか」「実行の順番に間違いはないか」「実行経過と実行結果の出力」など、よく確認してからおこなってください。

- 「警告」「重要」「注意」が示されている場合は、これに従って作業を行なうようにしてください。間違った操作によって、システムに深刻な打撃を与えてしまった場合、弊社はその責任を負いかねます。

- サーバーのオペレーションシステム(OS)や操作コマンド、ユーティリティーの更新などにより、マニュアルに記載されている内容が使用できなかったり、実行結果が更新・変更されている場合があります。ユーティリティーやコマンドのヘルプ、公式サイト、ユーザーサイトで最新情報をご確認ください。

- 全ての操作は、このマニュアルだけでなくユーティリティーやツールのヘルプ、ベンダーの公式ドキュメントを必ず確認してから行なってください。

- マニュアルの内容については、さくらインターネットは如何なる責任を負うものではありません。

本書内のコマンド・出力結果例について¶

このマニュアル内の入力コマンドやその出力結果は、入力内容や出力結果を把握するためのサンプルです。

利用しているモデルやサーバーの環境、構成、バージョンによって出力結果が異なる場合があります。ご自身の環境で実行した結果を確認してください。

出力結果が非常に長い場合には、確認するポイント部分のみ取り出し、省略して記載しています。

OPTIONS="-Lsd -Lf /dev/null -p /var/run/snmpd.pid udp:161"

# /etc/init.d/network restart

(出力結果)

参考ドキュメント・URL一覧¶

さくらの専用サーバ 提供サービス全般のご紹介

|

|

さくらの専用サーバ サポートサイトトップページ |

|

さくらの専用サーバ コンパネ操作方法について

|

|

提供機器やOSの出荷情報、 RAIDユーティリティー、ストレージ、ネットワーク機器 利用ガイド

|

|

提供のOS・開発元 公式サイト一覧

|

|

提供のハードウェア 公式サイト一覧

|

OS基本設定¶

OSに関する基本的な構成について説明します。

インストールOS¶

インストールOSは 「Ubuntu 20.04 LTS」 です。

出荷時点までの公式リポジトリに含まれるOSセキュリティアップデートは適用済みです。 パッケージのアップデートについては「パッケージ管理ツール」の項目をご確認ください。

パーティション¶

マウントポイント |

容量 |

ファイルシステム |

マウントオプション |

|---|---|---|---|

bios_grub |

1MB |

-- |

relatime,error=remount-ro |

/boot |

250MB |

ext4 |

relatime,error=remount-ro |

/ |

残りすべて |

ext4 |

relatime,error=remount-ro |

マウントポイント |

容量 |

ファイルシステム |

マウントオプション |

|---|---|---|---|

/ |

残りすべて |

ext4 |

relatime,error=remount-ro |

「システムディスク」はOSを格納するRAIDアレイ、ボリュームを指します。

スワップ領域は/swapfileとしてマウントされ、デフォルトのサイズは2GBです。

マウントプションは/etc/fstabの設定値を記載しています

ログインアカウント¶

アカウント名は 「ubuntu」です。

ブートローダ¶

ブートローダは「GRUB2 (OS標準)」です。

タイムゾーン¶

タイムゾーンは「Asia/Tokyo」です。

起動ターゲット(ランレベル)¶

デフォルトの起動ターゲットは「5」です。

ホスト名¶

hosts¶

OSの標準設定のままお渡しします。

設定ファイル |

/etc/hosts |

|---|---|

設定内容 |

<グローバルIPv4アドレス> ubuntu

<グローバルIPv6アドレス> ubuntu

|

hostsname¶

OSの標準設定のままお渡しします。

設定ファイル |

/etc/hostname |

|---|---|

設定内容 |

ubuntu

|

リゾルバの設定¶

収容データセンターのロケーションに応じて、表に示す弊社ネームサーバーを設定しています。

netplanによるリゾルバの設定¶

リゾルバはサーバーのロケーションによって異なる値が設定されます。

設定ファイル |

/etc/netplan/01-netcfg.yaml |

|---|

石狩リージョン |

133.242.0.3

2403:3a00::1

133.242.0.4

|

|---|---|

東京リージョン |

210.188.224.10

2001:e42::1

210.188.224.11

|

resolv.conf¶

設定ファイル |

/etc/resolv.conf |

|---|---|

設定内容 |

nameserver 127.0.0.53

options edns0 trust-ad

|

NTPの設定(時刻の同期)¶

時刻合わせは「systemd-timesyncd」で実行されます。

timesyncd¶

設定ファイル |

/etc/systemd/timesyncd.conf |

|---|---|

設定内容 |

NTP=ntp1.sakura.ad.jp

|

監視エージェント snmpd¶

OS出荷時に監視エージェント「snmpd」をインストールし、さくらインターネットの監視サーバーからRAID監視し、異常を検知したときは、お客様へメンテナンスのご連絡をおこないます。

お客様の設定を追記していただいても問題ありませんが、設定済みの監視設定を削除しないようにお願いします。

基本設定 snmpd.conf¶

インストール |

パッケージのクリーンインストール |

|---|---|

設定ファイル |

/etc/snmp/snmpd.conf |

設定内容 |

|

警告

起動とオプション¶

設定ファイル |

/etc/systemd/system/snmpd.service.d/local.conf |

|---|---|

設定内容 |

|

管理者権限の設定(rootユーザー)¶

出荷時は管理者ユーザー(root)のパスワードは設定していません。 管理者権限が必要な作業を行う場合は、「sudo」コマンドをご使用頂くか管理者ユーザーのパスワードを設定してください。

新たに作成したユーザーにsudoコマンドの実行権限を与える場合は、作成したユーザーをsudoグループに追加する必要があります。

設定ファイル |

/etc/sudoers |

|---|---|

設定内容 |

設定サンプル¶

root ALL=(ALL:ALL) ALL

%admin ALL=(ALL) ALL

%sudo ALL=(ALL:ALL) ALL

|

ネットワーク・インターフェイス設定¶

ネットワークとネットワーク インターフェイス(NIC)の状態について説明します。

警告

NICデバイス名の固定¶

NIC名称は、udev rulesファイルで明示的にPCIIDにNICを紐付けし、biosdevname, net.ifnamesを無効化しております。

提供サーバー毎に、適切に設定されていますので変更しないでください。

設定ファイル |

/etc/udev/rules.d/99-net.rules |

|---|---|

設定内容 |

|

NICデバイス名称と接続先ネットワーク¶

サーバーのNICデバイス名は以下の表のとおりになります。 ネットワーク構成によってデバイス名が異なります。

接続ネットワーク |

ネットワーク冗長なし ※1 |

ネットワーク冗長あり |

|---|---|---|

グローバル |

eno1 |

bond0(eno1,2) |

ローカル |

eno2 |

bond1(eno3,4) |

※1 「ネットワーク冗長なし」のネットワーク・インターフェイスは、すべてオートネゴシエーション有効の設定となります

ローカル接続 は、別途サーバの設定が必要です

ネットワーク冗長ありのNIC設定については ネットワーク冗長構成 を参照ください

ファイアウォール¶

標準のファイアウォールサービスは「ufw」です。

アプリケーション |

ufw |

|---|---|

起動状態 |

Active |

設定状態 |

無効 (status: inactive) |

重要

OS出荷状態は、接続制限がおこなわれていません。 サーバーの用途や環境、これからの運用に合わせて設定を行ってください。

起動サービス¶

OS提供時に「有効(Enabled)」になっている起動サービスは以下の表のとおりです。

起動サービス構成情報¶

サービス名 |

機能説明 |

Port |

|---|---|---|

accounts-daemon.service |

アカウントサービス |

-- |

cron.service |

定期的にスクリプトやジョブを実行するスケジュールサービス |

-- |

dbus.service |

プロセス間通信に関するサービス |

-- |

仮想コンソールサービス |

-- |

|

irqbalance.service |

プロセッサーにハードウェア割り込みを配布してシステムパフォーマンスを向上させるサービス |

-- |

networkd-dispatcher.service |

systemd-networkdのディスパッチャサービス |

-- |

rsyslog.service |

システムロギングに関するサービス |

-- |

snmpd.service |

snmpdサーバーサービス |

161/udp +

199/tcp

|

ssh.service |

SSH(Secure Shell)サーバーサービス |

22/tcp |

systemd-journald.service |

OSで標準的に提供されるシステムロギングサービスj |

-- |

systemd-logind.service |

ユーザーのログインを管理するシステムサービス |

-- |

systemd-networkd.service |

ネットワークを管理するシステムサービス |

-- |

systemd-resolved.service |

ネットワークの名前解決に関するシステムサービス |

53/tcp,udp |

systemd-timesyncd.service |

サーバーの時刻を同期(NTP)するシステムサービス |

-- |

systemd-udevd.service |

デバイスを動的に作成・削除するシステムサービス |

-- |

UID 1000 ユーザーマネージャー |

-- |

Note

操作コマンド(systemctl)¶

サービスを操作するコマンドの一例を紹介します。詳しい情報はヘルプ(--help)を参照してください。

systemctl start [サービス名]

systemctl stop [サービス名]

systemctl status [サービス名]

systemctl restart [サービス名]

systemctl list-unit-files -t service

パッケージ管理ツール - apt¶

OSで標準インストールされているパッケージ管理ツールについてご紹介します。

apt概要¶

Ubuntu 20.04 LTS は、パッケージ管理コマンド「apt」を使用することによって、パッケージのインストール・アップデートを行うことができます。

警告

アップデート作業で不具合が発生した場合は、復旧に長時間の作業が必要になることがあります。 修復ができない問題が生じた場合、復旧料金が必要となる場合があります。

一部RAIDユーティリティー(MegaCliなど)はリポジトリに含まれていません。 パッケージは各ベンダーサイトからダウンロードしてください。

apt コマンドリファレンス¶

コマンド |

機能説明 |

|---|---|

apt-get update |

パッケージリストを更新する |

apt-get upgrade |

パッケージのバージョンアップ |

apt-get -s upgrade |

アップデート可能なパッケージ一覧を表示する |

apt-cache show <パッケージ名> |

<パッケージ名>の説明を表示する |

apt-get install <パッケージ名> |

<パッケージ名>をインストールする |

apt-get --help |

aptコマンドのヘルプを表示する |

アプリケーション¶

機能名 |

アプリケーション |

|---|---|

リモート接続サーバ(ssh) |

|

言語 |

|

FTPサーバ |

-- |

SFTPサーバ |

|

SMTPサーバ |

-- |

POP3サーバ |

-- |

HTTP サーバ |

-- |

DBサーバ |

-- |

サーバー管理補助ツール |

-- |

sshd¶

動作状態 |

稼働中 |

|---|---|

インストール |

パッケージインストール |

プロトコル |

sshd (22/tcp) |

出力ログ |

/var/log/auth.log

一週間でローテーション

|

ログ保存期間 |

4世代 |

設定ファイル |

/etc/ssh 以下 |

初期設定状態 |

なし (インストール状態でのお渡し) |

sshdサービスをリスタートする場合は、systemctlコマンドを利用してください。(/etc/init.d/ssh スクリプトを利用しないでください)

Ubuntu 20.04 LTS の運用管理¶

サーバーの最初におこなうべき運用管理や、定期的に気を付ける運用保守についてご紹介します。

サーバーのログイン¶

Ubuntu 20.04 LTS では、ご提供時にはSSHによる遠隔ログインが有効となっています。 サポートするプロトコルは 「SSH2」 のみです。

日本語環境を使う¶

提供時はサーバーのロケールが 「英語環境(LANG="C")」 となっています。 日本語に変更する場合は「update-locale」を使用します。

$ sudo update-locale LANG=ja_JP.UTF-8

$ sudo reboot

Note

「update-locale」の実行時、「update-locale: Error: invalid locale settings: LANGUAGE="en_US:" LANG=ja_JP.UTF-8」が表示される場合は、以下のコマンドを実行して再起動を実行した後に、改めて「update-locale」の実行と再起動を行ってください。

$ sudo apt-get -y install language-pack-ja

*** update-locale: Warning: LANGUAGE ("en_US:") is not compatible with LANG (ja_JP.UTF-8). Disabling it.

$ sudo reboot

新しい管理ユーザーを追加する¶

新しいユーザーを作成し、そのユーザー「sudo」グループに所属させます。

$ sudo adduser newusername

$ sudo adduser newusername sudo

Ubuntu 20.04 LTS セキュリティアップデート¶

Ubuntu 20.04 LTS アップデート情報を得る¶

OSのセキュリティアップデート情報は、ベンダーサイト情報を参照してください

メールアドレスを登録すると更新情報を受け取ることができます。

Ubuntu 20.04 LTS を更新する¶

最新のパッケージ情報をダウンロードします。

sudo apt-get update

更新のあったパッケージのダウンロード・インストールを行います。

sudo apt-get upgrade

必要に応じてリブートを行います。

sudo shutdown -r now

Ubuntu 20.04 LTS のバージョンアップ¶

新しいバージョンがリリースされると、提供ベンダーサイトでリリースノートが公開されます。追加される機能や変更・削除される機能についてご確認ください。

警告

- OSバージョンアップ後のサーバーの動作保証はできません。アップデートを実行する前に、ベンダーが公開するドキュメントを読み、更新しても問題が起きないことを確認してから実行してください。

サーバ構築で参考となるウェブページ¶

主要アプリケーションの設定方法などはUpstream OSのドキュメントを参照ください。

サーバへの不正アクセス¶

サーバへの不正アクセスによる個人情報漏えいやウェブサイトの改ざんなどは、コンテンツ事業者にとって大きな損害につながります。 このため、以下の点に注意しサーバを運用いただきますようお願いいたします。

エラータ情報を確認し、常にソフトウェアを最新の状態に保つ

使用目的にあわせたアクセス制限設定を行う

ユーザーや用途に合わせたグループの管理を徹底し、パスワードではなく、公開鍵など安全認証を用いるようにする

ネットワーク冗長構成¶

ネットワークの冗長構成とは¶

一部のさくらの専用サーバーシリーズではネットワーク冗長構成での提供が行われます。

ネットワーク冗長化に対応したシリーズでは、グローバル側、ローカル側の回線を冗長化し、2つの物理ネットワーク・インターフェイスを用いて1つの論理ネットワーク・インターフェイスを構成することによりネットワークを冗長化しています。

対象とするサービスは以下の通りです

さくらの専用サーバ エンタープライズ

さくらの専用サーバ 高火力

NICデバイス名¶

グローバル側ネットワークは「bond0」、ローカル側ネットワークは「bond1」をNICデバイス名として利用します。

接続ネットワーク |

ネットワーク冗長化なし |

ネットワーク冗長化あり |

|---|---|---|

グローバルネットワーク |

eno1 |

bond0(eno1,2) |

ローカルネットワーク |

eno2 |

bond1(eno3,4) |

設定情報¶

設定ファイル |

/etc/netplan/01-netcfg.yaml |

|---|---|

設定内容 |

version: 2

renderer: networkd

ethernets:

bond0_devs:

match:

name: eno[12]

bond1_devs:

match:

name: eno[34]

bonds:

bond0:

dhcp4: no

dhcp6: no

interfaces: [bond0_devs]

macaddress: ${WAN_HWADDR}

addresses:

- ${IPADDR}/24

- ${IPv6}/64

gateway4: ${GATEWAY}

gateway6: fe80::1

nameservers:

addresses:

- 133.242.0.3

- 2403:3a00::1

- 133.242.0.4

parameters:

mode: 802.3ad

mii-monitor-interval: 1s

lacp-rate: fast

min-links: 1

transmit-hash-policy: layer2+3

fail-over-mac-policy: active

# bond1:

# dhcp4: no

# dhcp6: no

# interfaces: [bond1_devs]

# macaddress: XX:XX:XX:XX:XX::XX

# addresses: [xxx.xxx.xxx.xxx/xx]

# parameters:

# mode: 802.3ad

# mii-monitor-interval: 1s

# lacp-rate: fast

# min-links: 1

# transmit-hash-policy: layer2+3

# fail-over-mac-policy: active

|

重要

macaddress,adresses,gateway4は環境に合わせて設定されます。

ローカルネットワークのご利用には別途設定が必要です。 ローカル接続の設定 を参照ください。

冗長構成の動作確認¶

ipコマンドによる確認¶

ipコマンドで bond0インターフェイスを問い合わせることで状態を確認できます。

ip link show bond0

stateが「UP」であれば、正常に稼働しています。

6: bond0: <BROADCAST,MULTICAST,MASTER,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP mode DEFAULT qlen 1000

link/ether 4c:cc:6a:21:6e:af brd ff:ff:ff:ff:ff:ff

procファイルによる確認¶

/proc 以下のファイルを確認することで、各I/Fの状態を把握することができます。

cat /proc/net/bonding/bond0

以下の表示例では 通信には影響は出ていませんが、冗長構成のうちの片側(eno2)がダウンしている状態を示しています。

Ethernet Channel Bonding Driver: v3.7.1 (April 27, 2011)

...

# 冗長構成のステータス

Bonding Mode: IEEE 802.3ad Dynamic link aggregation

Transmit Hash Policy: layer2+3 (2)

MII Status: up # ※1

MII Polling Interval (ms): 100

Up Delay (ms): 5000

Down Delay (ms): 0

802.3ad info

LACP rate: slow

Min links: 0

(略)

...

# 各物理デバイスのステータス

Slave Interface: eno1

MII Status: up # ※2

Speed: 100 Mbps

Duplex: full

Link Failure Count: 0

Permanent HW addr: 4c:cc:6a:21:6e:af

Slave queue ID: 0

(略)

...

Slave Interface: eno2

MII Status: down # ※2

Speed: Unknown

Duplex: Unknown

Link Failure Count: 0

Permanent HW addr: 0c:c4:7a:56:c1:9f

Slave queue ID: 0

Aggregator ID: 2

Actor Churn State: churned

Partner Churn State: churned

Actor Churned Count: 1

(略)

...

※1:冗長側物理(bond0)インターフェイスが 有効な場合upを示します。

※2:片系(eno1/eno2)物理インターフェイスが それぞれ 有効な場合up, 無効な場合はdownを示します。

ローカル接続¶

ローカル接続とは¶

コントロールパネルでローカル接続を有効にしたサーバー同士は ローカル接続用NICを介して接続することができるようになります。

お渡し時は、サーバーにローカル接続側NICの設定が行われていないため、通信はできません。 ローカル接続を利用する場合は、これから紹介するローカル接続側NICの設定をおこなってください。

重要

ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。 詳しくは ネットワーク冗長構成とは のグローバル接続側NICの情報をご参照ください。

警告

ネットワークの設定例は、「追加行」「変更行のみ」 記載しています。 指定のない行の変更は絶対に行わないでください。サーバーがネットワークにつながらなくなる恐れがあります

ローカル接続で使用するIPアドレス¶

ローカル接続では、プライベートIPアドレスから、自由に割り当てしていただけます。IPアドレス範囲は以下の通りとなります

10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

ローカル接続側NICの設定¶

「eno2」(ネットワーク冗長構成がある場合は「bond1」) 設定ファイルを編集することでIPアドレスを割り当てることができます。

以下の設定例では、192.168.0.2/24 をサーバーのローカル側NICに設定する場合の基本的な手順をご紹介します。

設定例1:ネットワーク冗長化していない構成の場合¶

eno2にローカル接続の設定をおこないます。

...

eno2:

dhcp4: no

dhcp6: no

addresses: 192.168.0.2/24

...

...

networkを再起動します。

sudo netplan apply

ipコマンドで設定情報を確認します。

ip addr show dev eno2

設定例2:ネットワーク冗長化している構成の場合¶

bond1デバイスの設定をおこないます。

...

bond1:

dhcp4: no

dhcp6: no

interfaces: [bond1_devs]

addresses: 192.168.0.2/24

parameters:

mode: 802.3ad

mii-monitor-interval: 1s

lacp-rate: fast

min-links: 1

transmit-hash-policy: layer2+3

fail-over-mac-policy: active

...

networkを再起動します。

sudo netplan apply

ipコマンドで設定情報を確認します。

sudo cat /proc/net/bonding/bond1

ip addr show bond1

追加IPアドレス¶

追加IPアドレスとは¶

「さくらの専用サーバ」では、オプションサービス「追加IPアドレス」がご利用いただけます。 サービスのご契約、詳細に関しては弊社のご案内をご確認ください。

「追加IPアドレス」は、サーバーにIPアドレスの設定が必要となります。 さくらインターネットから割り当てられた追加IPアドレスをご用意いただき、これからご紹介する方法で設定をおこなってください。

重要

ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。 詳しくは ネットワーク冗長構成とは のグローバル接続側NICの情報をご参照ください。

警告

設定例は「追加行」「変更行」のみ記載しています。 指定のない行の変更は絶対に行わないでください。サーバーがネットワークにつながらなくなる恐れがあります

追加IPアドレスを設定する¶

追加IPアドレスの基本的な設定方法についてご紹介します。

Note

マニュアルでは、以下の追加IPアドレスの設定を行うことを前提としています。

追加IPアドレス 「198.51.100.128/29 (IPv4)」「2001:db8:1:1::/64(IPv6)」の割り当て

サーバーに「198.51.100.130」「198.51.100.131」「2001:db8:1:1::1/64」「2001:db8:1:1::2/64」を設定する

設定例1:ネットワーク冗長化していない構成の場合¶

ネットワーク冗長化していない構成では、「eno」デバイスに設定をおこないます。

ethernets:

eno1:

dhcp4: no

dhcp6: no

addresses:

- XXX.XXX.XXX.XXX/XX # (1)

- XXXX:XXXX:XXXX:XX:XXX:XXX:XXX:XXX/64 # (2)

- 198.51.100.130/29 # (3)

- 198.51.100.131/29 # (3)

- 2001:db8:1:1::1/64 # (4)

- 2001:db8:1:1::2/64 # (4)

gateway4: [ゲートウェイIPv4アドレス] # (5)

gateway6: fe80::1

...

(1)[IPv4アドレス/プレフィックス長]

(2)[IPv6アドレス/プレフィックス長]

(3)[追加IPv4アドレス/プレフィックス長]

(4)[追加IPv6アドレス/プレフィックス長]

ネットワークを再起動します。

sudo netplan apply

「ip」コマンドで設定情報を確認します

ip addr show dev eno1

設定例2:ネットワーク冗長化している構成の場合¶

ネットワーク冗長化している構成では、「bond」デバイスに設定をおこないます。

ethernets:

...

...

bonds:

bond0:

dhcp4: no

dhcp6: no

interfaces: [bond0_devs]

macaddress: 1c:1b:0d:ea:09:f0

addresses:

- XXX.XXX.XXX.XXX/XX # (1)

- XXXX:XXXX:XXXX:XX:XXX:XXX:XXX:XXX/64 # (2)

- 198.51.100.130/29 # (3)

- 198.51.100.131/29 # (3)

- 2001:db8:1:1::1/64 # (4)

- 2001:db8:1:1::2/64 # (4)

gateway4: [ゲートウェイIPv4アドレス] # (5)

gateway6: fe80::1

...

(1)[IPv4アドレス/プレフィックス長]

(2)[IPv6アドレス/プレフィックス長]

(3)[追加IPv4アドレス/プレフィックス長]

(4)[追加IPv6アドレス/プレフィックス長]

ネットワークを再起動します。

sudo netplan apply

「ip」コマンドで設定情報を確認します

ip addr show dev bond0

同一ネットワークセグメント内のサーバーに追加IPアドレスで通信する¶

同一ネットワークセグメント内の他サーバーから追加IPアドレスで通信する場合は、IPアドレスを追加したサーバーで特殊な設定が必要となります。

net.ipv4.conf.eno1.arp_announce=1

net.ipv4.conf.bond0.arp_announce=1

設定を反映させます。

sudo sysctl --system

警告

上記設定がされていないと、不正なARPを流す攻撃と判断され、追加IPアドレスでの通信が行えません。 (arp spoofing対策) この問題は同一セグメント内のサーバー同士に限られます。

専用グローバルネットワーク¶

専用グローバルネットワークとは¶

専用グローバルネットワークとは、お客様のアドレス空間を専用で用意する有料オプションサービスです。 割り当てを行ったIPアドレスブロックへ切り替えていただくことで、アドレスブロックのIPアドレスを自由に付与し運用することが可能となります

詳しい説明は弊社ウェブサイトを参照ください。

専用グローバルネットワークは、以下の3つの利用方式があります。それぞれでネットワーク割当が異なります。該当の項目を参照してください。

ファイアウォールなし

L2ファイアウォール

L3VPN ファイアウォール

「ファイアウォールなし」「L2ファイアウォール」の ネットワーク割り当て¶

IPアドレスの割り当て¶

専用グローバルネットワーク回線のIP アドレス割り当ては以下のようになっております。

割当IP位置 |

用途 |

割当例 |

|---|---|---|

1番目 |

<予約>ネットワークアドレス |

203.0.113.0 |

2番目 |

<予約>ゲートウェイアドレス |

203.0.113.1 |

3番目 |

<予約> ゲートウェイアドレス予備(1) |

203.0.113.2 |

4番目 |

<予約> ゲートウェイアドレス予備(2) |

203.0.113.3 |

5番目 |

<予約> FW 管理用アドレス(1) |

203.0.113.4 |

6番目 |

<予約> FW 管理用アドレス(2) |

203.0.113.5 |

7番目 |

<予約> LB 使用IP アドレス(1) |

203.0.113.6 |

8番目 |

<予約> LB 使用IP アドレス(2) |

203.0.113.7 |

9番目 |

<予約> LB 使用IP アドレス(3) |

203.0.113.8 |

10番目~ |

サーバー利用可能アドレス |

203.0.113.9~14 |

末尾 |

<予約> ブロードキャストアドレス |

203.0.113.15 |

サーバーに割り当てることができるIPアドレスは「サーバー利用可能アドレス」範囲となります。<予約>とされてる範囲は利用できません。

IPv6アドレスの割当も同様です。

「LB使用IPアドレス」「FW管理用IPアドレス」は別途オプションサービスをご契約いただいた場合に、サービス管理用IPアドレスとして利用可能となります

「L3VPNファイアウォール」のネットワーク割り当て¶

概要¶

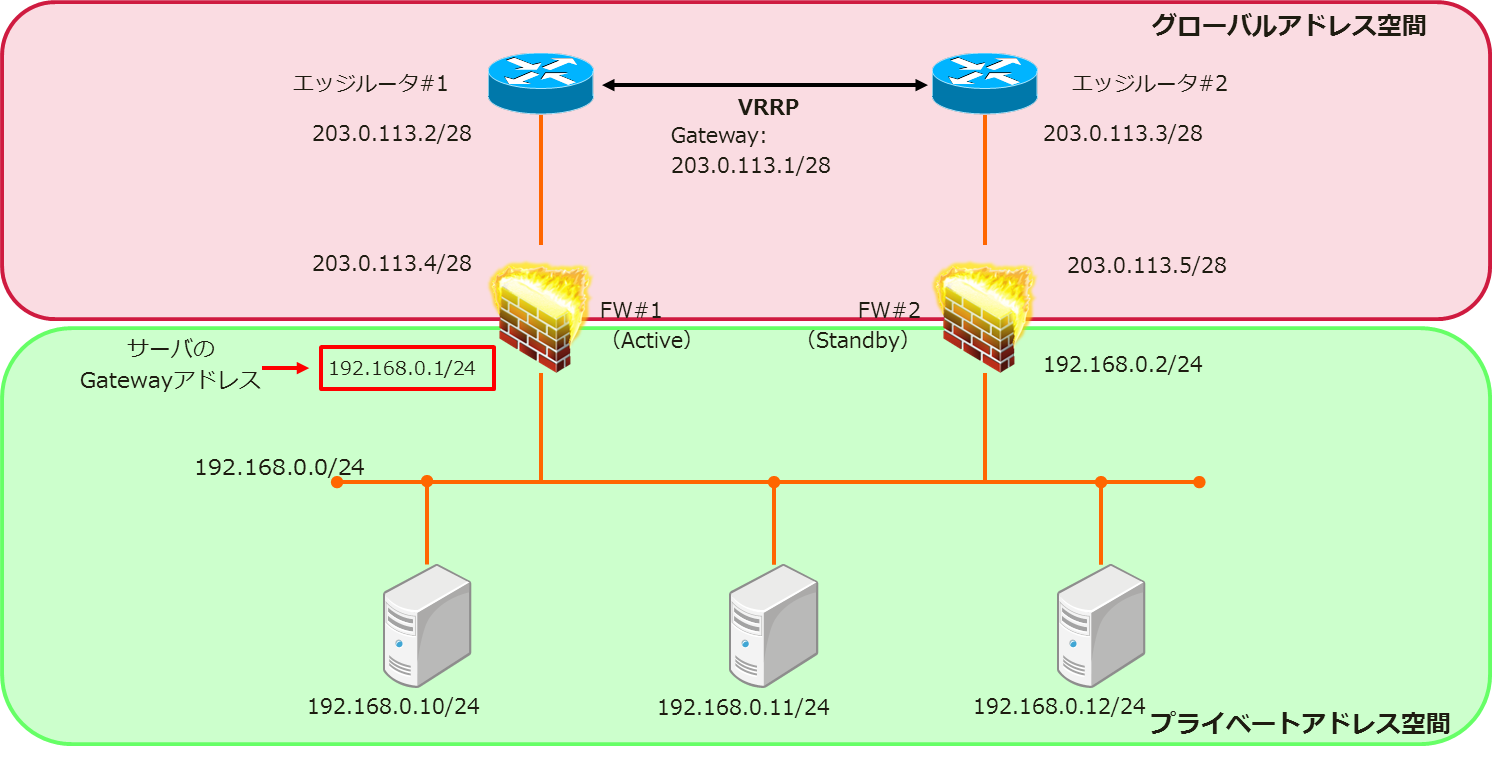

「L3 VPNファイアウォール」では、「グローバルアドレス」と「プライベートアドレス」が利用できます。 以下に示す図は、「203.0.113.0/28」を割り当てられた場合を例とした構成イメージです。

構成例¶

ファイアウォールのActive機に設定したプライベートアドレス空間のIPアドレスがサーバーに設定するゲートウェイアドレスとなります。

アドレス空間名称 |

説明 |

|---|---|

グローバルアドレス空間 |

ファイアーウォールの外側(outside)のネットワーク。 専用グローバル接続で割り当てられたアドレスを利用できます。 |

プライベートアドレス空間 |

ファイアーウォールの内側(inside)のネットワーク。 以下に示すプライベートアドレスを自由に割り当てることができます。

|

IPアドレスの割り当て¶

それぞれのアドレス空間におけるIPアドレス割り当ては以下のようになります。

割当IP位置 |

用途 |

設定例 |

|

|---|---|---|---|

グローバル

アドレス空間

(outside)

|

1番目 |

<予約>ネットワークアドレス |

203.0.113.0 |

2番目 |

<予約>ゲートウェイアドレス |

203.0.113.1 |

|

3番目 |

<予約> ゲートウェイアドレス予備(1) |

203.0.113.2 |

|

4番目 |

<予約> ゲートウェイアドレス予備(2) |

203.0.113.3 |

|

5番目 |

<予約> FW 管理用アドレス(1) |

203.0.113.4 |

|

6番目 |

<予約> FW 管理用アドレス(2) |

203.0.113.5 |

|

7番目~ |

サーバー(NAT)利用可能アドレス |

203.0.113.6~14 |

|

末尾 |

<予約> ブロードキャストアドレス |

203.0.113.15 |

|

プライベート

アドレス空間

(inside)

|

1番目 |

<予約> ネットワークアドレス |

192.168.0.0 |

2番目 |

<予約> FW 管理用アドレス(1) |

192.168.0.1 |

|

3番目 |

<予約> FW 管理用アドレス(2) |

192.168.0.2 |

|

4番目 |

サーバー利用可能アドレス |

192.168.0.3~254 |

|

末尾 |

<予約> ブロードキャストアドレス |

192.168.0.255 |

サーバーに割り当てることができるIPアドレスは「サーバー(NAT)利用可能アドレス」範囲となります。<予約>とされてる範囲は利用できません。

IPv6アドレスの割当も同様です。

「LB使用IPアドレス」「FW管理用アドレス」は別途オプションサービスをご契約いただいた場合のみ利用可能となります

専用グローバルネットワークを設定する¶

専用グローバルネットワークのサーバー設定について説明します。

サーバーの設定を行う前に、「さくらの専用サーバ コントロールパネル」から 「専用グローバルネットワーク」に切り替えを行います。

重要

ネットワークを切り替えると、設定変更が完了するまでグローバル側ネットワークの疎通がなくなります。メンテナンス計画を立ててから実行してください。

ネットワーク冗長化に対応したシリーズでは、NICデバイス名が異なります。 詳しくは ネットワーク冗長構成とは のグローバル接続用NICの情報をご参照ください。

「203.0.113.0/28」「2001:db8:1:1::/64」の割り当てを受けた石狩リージョンのサーバーの場合は以下のようになります。

設定例1:ネットワーク冗長化していない構成の場合¶

ネットワーク冗長化していない構成では、「eno」デバイスに設定をおこないます。

.設定例:/etc/netplan/01-netcfg.yaml(ネットワーク冗長なし)

# /etc/netplan/01-netcfg.yaml

ethernets:

...

eno1:

dhcp4: no

dhcp6: no

addresses:

- 203.0.113.6/28 # (1)

- 2001:db8:1:1:203:0:113:6/64 # (2)

gateway4: 203.0.113.1 # (3)

...

(1)[サーバー利用可能IPv4アドレス]/[割り当てネットマスク]

(2)[サーバー利用可能IPv6アドレス]/64

(3)[ゲートウェイIPアドレス]

設定をリロードします

sudo netplan apply

「ip」コマンドで設定情報を確認します

ip addr show dev eno1

設定例2:ネットワーク冗長化している構成の場合¶

ネットワーク冗長化していない構成では、「bond」デバイスに設定をおこないます。

# /etc/netplan/01-netcfg.yaml

...

bonds:

bond0:

dhcp4: no

dhcp6: no

interfaces: [bond0_devs]

macaddress: 1c:1b:0d:ea:09:f0

addresses:

- 203.0.113.6/28 # (1)

- 2001:db8:1:1:203:0:113:6/64 # (2)

gateway4: 203.0.113.1 # (3)

...

(1)[サーバー利用可能IPv4アドレス]/[割り当てネットマスク]

(2)[サーバー利用可能IPv6アドレス]/64

(3)[ゲートウェイIPアドレス]

設定をリロードします

sudo netplan apply

「ip」コマンドで設定情報を確認します

ip addr show dev bond0