パケットフィルター¶

フィルターの用途 |

ポート |

許可する送信元IPアドレス |

備考 |

|---|---|---|---|

SSH |

22 |

すべて許可する |

サーバーにリモートログインするために利用します |

Web |

80/443 |

すべて許可する |

Webサーバーにアクセスするために利用します |

FTP |

20/21 |

すべて許可する |

ファイルのアップロード/ダウンロードをするために利用します |

メール |

25/110/143/465/587/993/995 |

すべて許可する |

メールの送受信をするために利用します |

「カスタム」で設定できる項目

フィルターの用途 |

ポート |

許可する送信元IPアドレス |

備考 |

|---|---|---|---|

カスタム |

1〜32767 |

「すべて許可する」または「任意のIPとサブネットマスク」 |

1から32767の範囲で任意の接続許可ポートが設定可能です

許可する送信元IPアドレスに任意のIPアドレスとサブネットマスクの設定が可能です

|

注意事項¶

パケットフィルター機能をご利用いただく際は、以下の内容にご注意ください。

さくらのVPS の全バージョンでご利用いただけます。「 さくらのVPS for Windows Server 」ではご利用いただけません。

登録可能なルール数は合計で「40ルール」までとなります。ルール数と個々のルール内の追加パケット設定数を含めての合計になります。

同じフィルターの種類は重複登録できません。

対象は「IPv4」アドレスです。「IPv6」アドレスには対応しておりません。

IPv6アドレスでの通信は「全て許可」の状態になります。

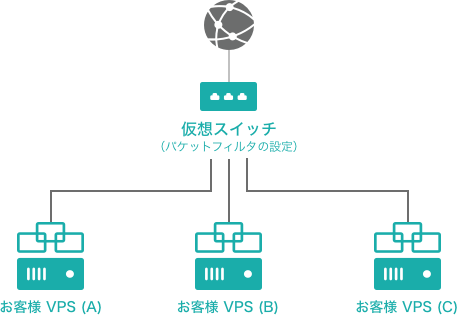

1番目のネットワークインタフェース(NIC1)にのみ適用されます。

1番目のネットワークインタフェースの接続先にかかわらず、設定が反映されます。1番目のネットワークインタフェースを ローカルネットワーク接続 に変更される場合はご注意ください。

お客様ご利用中の さくらのVPS で動作している各OSに設定されたファイアウォールと、パケットフィルターの動作が重複する可能性があります。

スタートアップスクリプトをご利用の場合、スクリプトが使用するポートによりパケットフィルターは併用できない可能性があります。

パケットフィルターはステートレス動作のため、戻りパケットのための通信をあらかじめ許可しています。パケットフィルターで許可または破棄されている通信は下図をご参照ください。なお、この設定を変更することはできません。

プロトコル |

ポート |

動作 |

備考 |

|---|---|---|---|

icmp |

"*" |

許可 |

サーバーに対して疎通確認を許可するため |

fragment |

"*" |

許可 |

分割されたパケットの通信を許可するため |

udp |

123(ntp) |

許可 |

サーバー内から外部への時刻同期を行った戻りパケットを許可するため |

udp |

32768:65535 |

許可 |

サーバー内から外部へ通信を行なった戻りパケットを許可するため |

tcp |

32768:65535 |

許可 |

サーバー内から外部へ通信を行なった戻りパケットを許可するため |

その他のIP通信 |

"*" |

破棄 |

許可された通信以外を破棄(DROP)するため |

利用方法¶

パケットフィルターの有効化¶

ご契約中の さくらのVPS でパケットフィルター機能を有効化する場合の設定方法です。

注意

ご自身のサーバー内でファイアウォール設定を行っている場合は、設定が重複する恐れがあるため「パケットフィルターを利用しない」を推奨いたします。

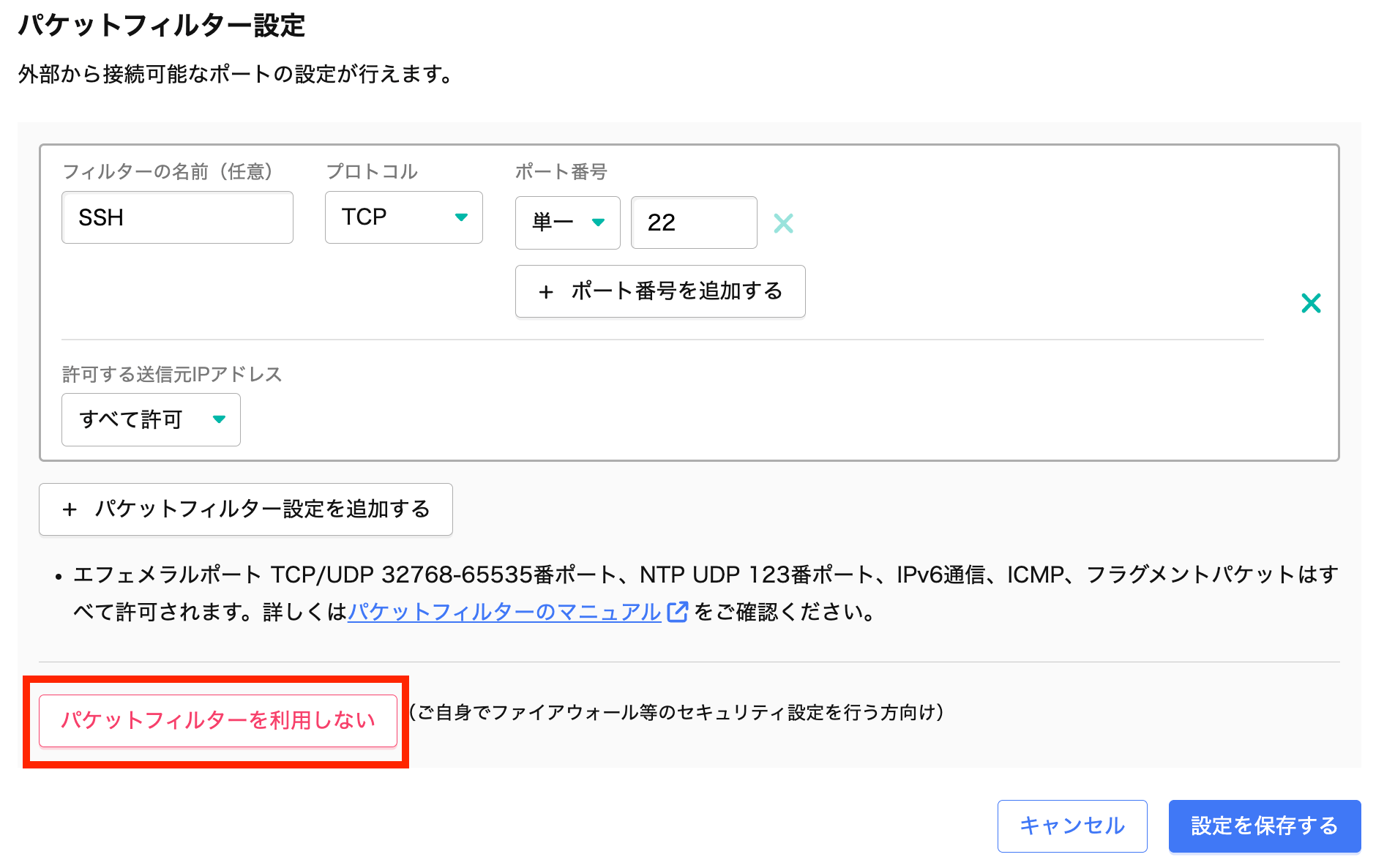

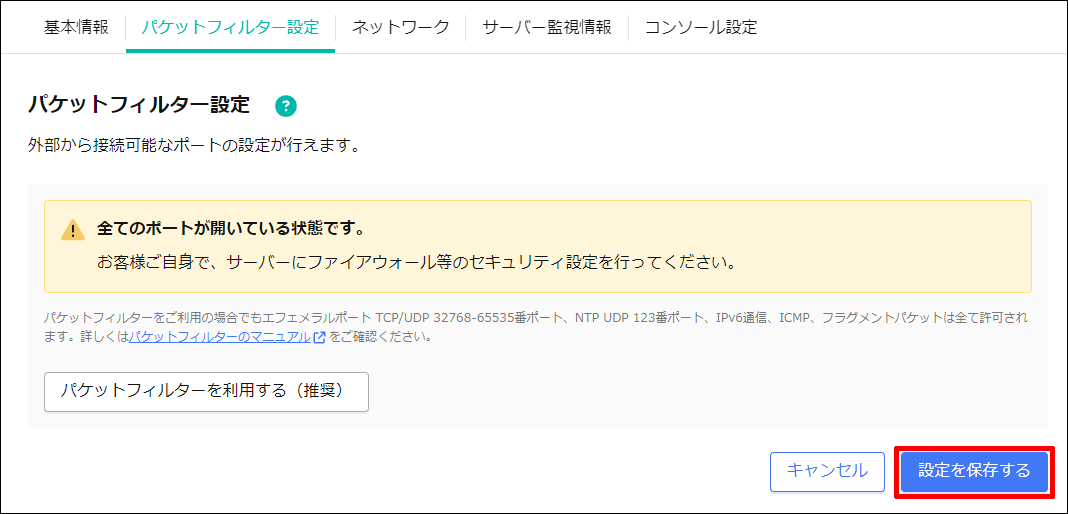

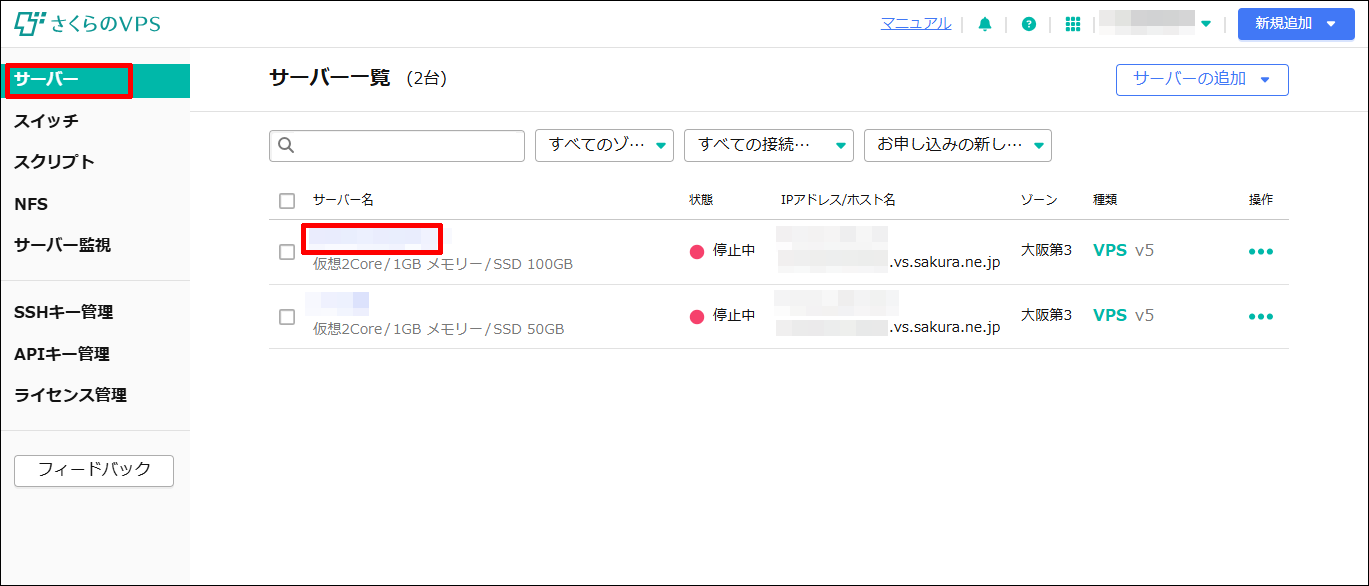

「サーバー」を選択し、パケットフィルターを有効化するサーバーをクリックします。

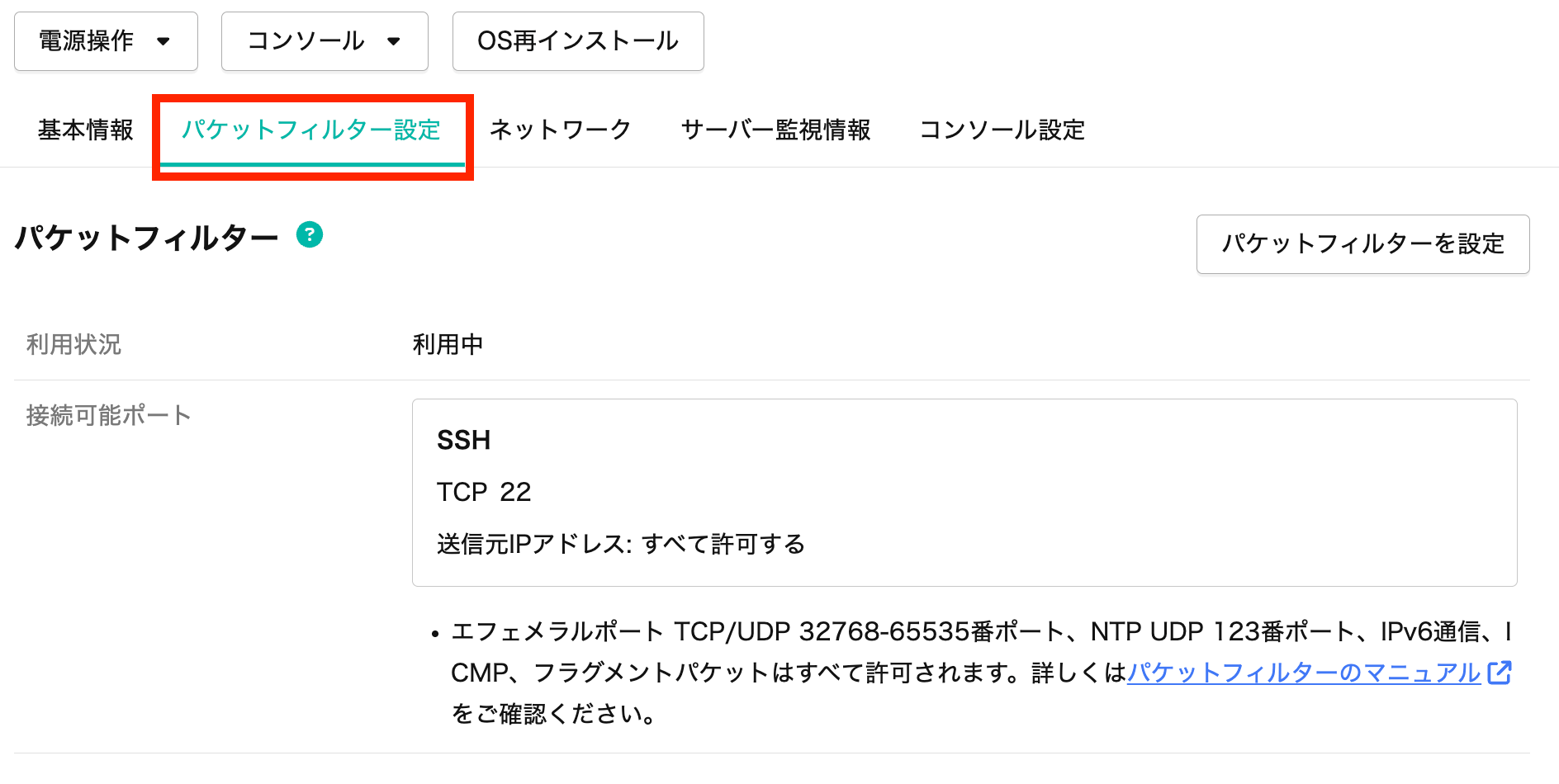

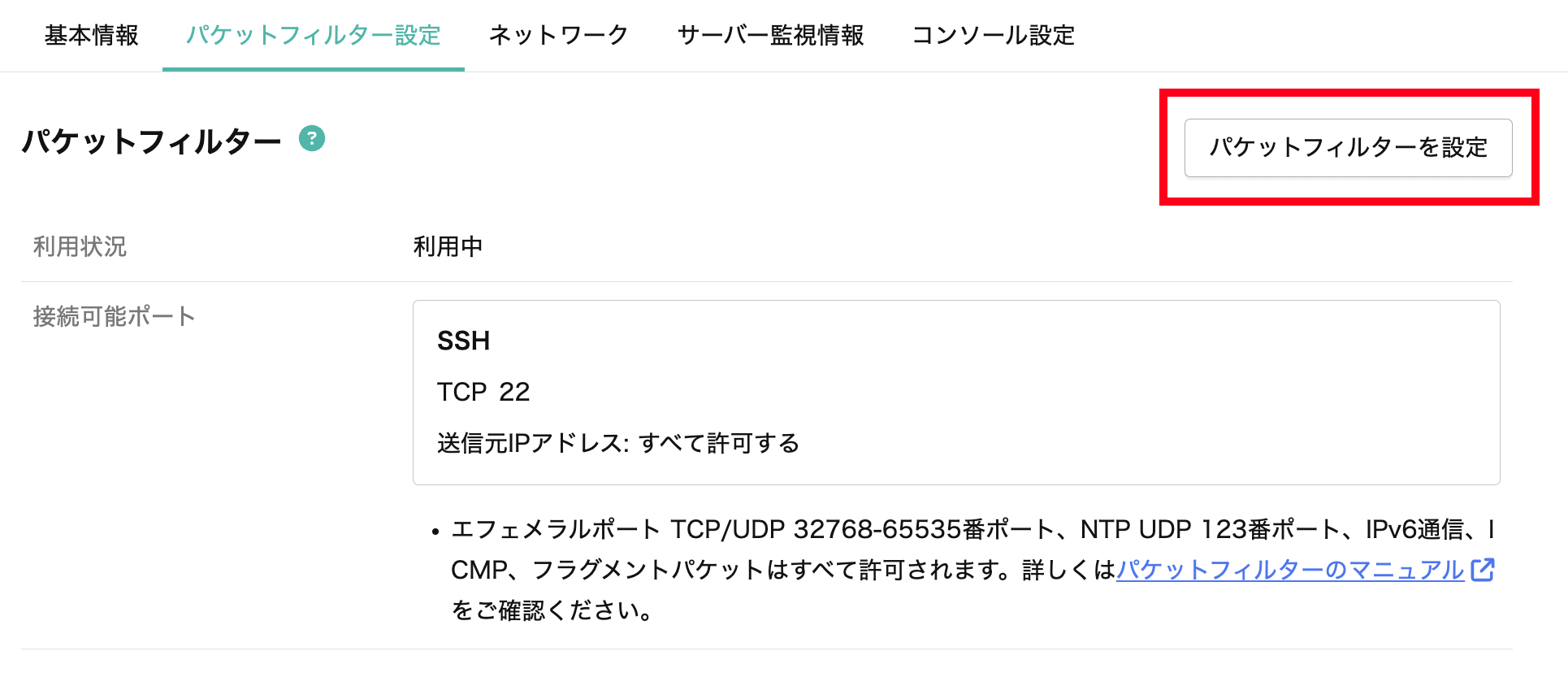

「パケットフィルター設定」をクリックします。

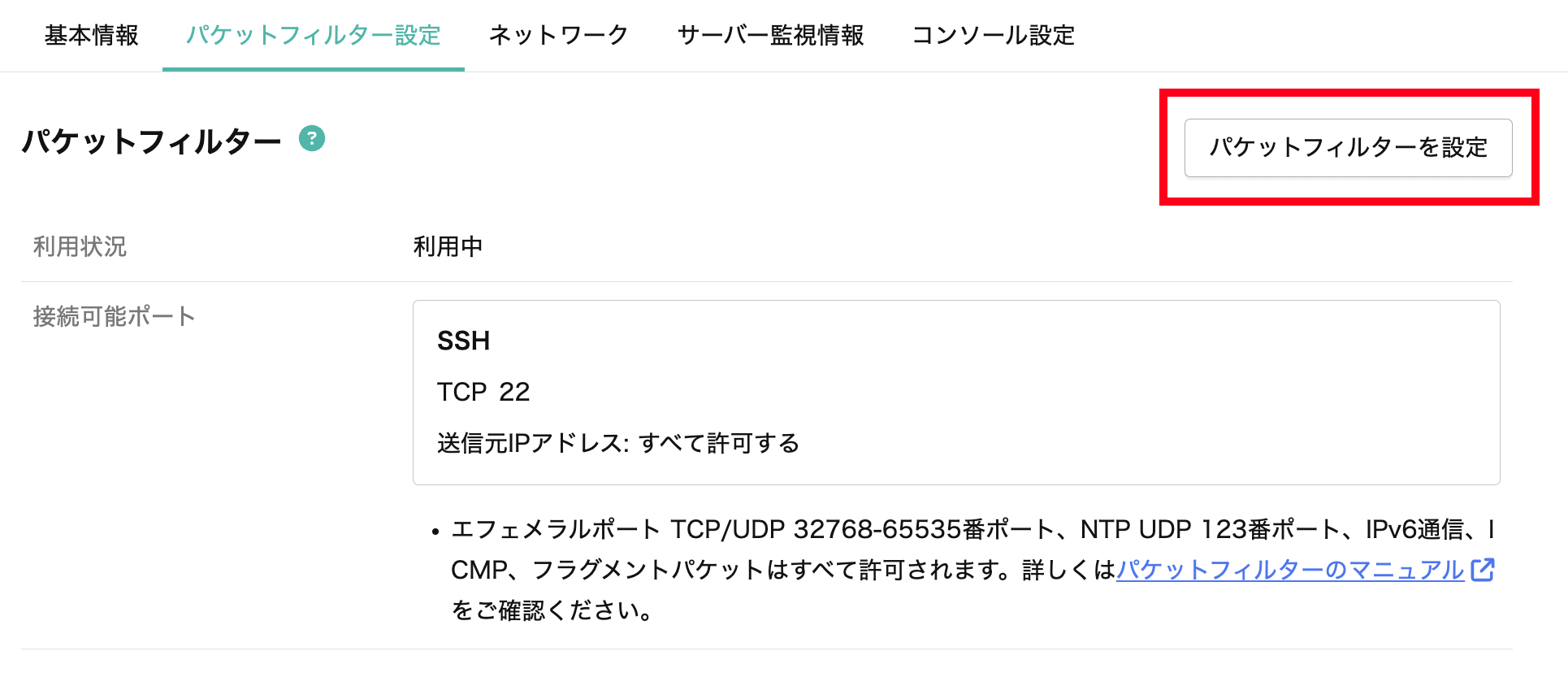

「パケットフィルターを設定」をクリックします。

(初期状態ではSSHの設定が用意されています)

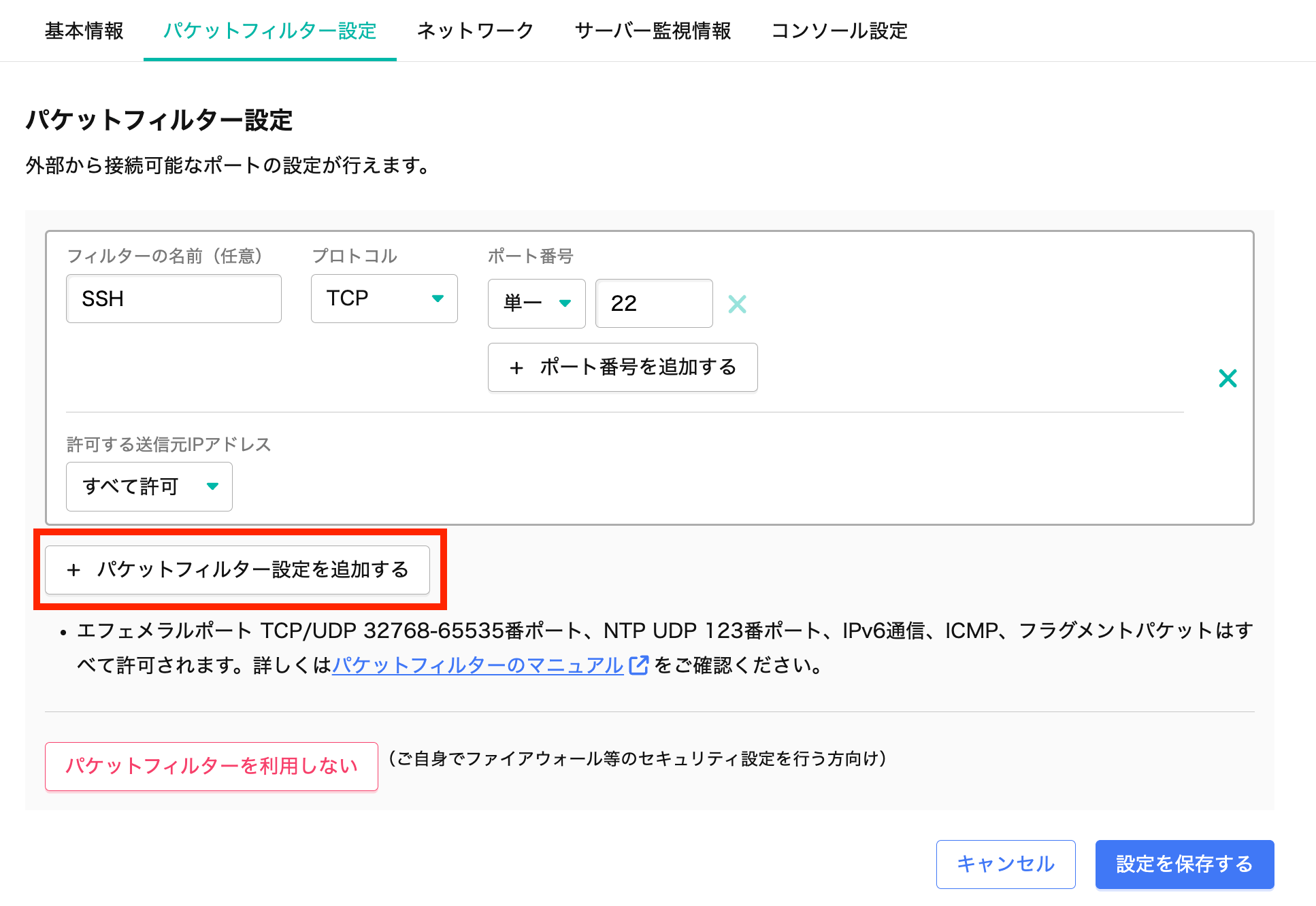

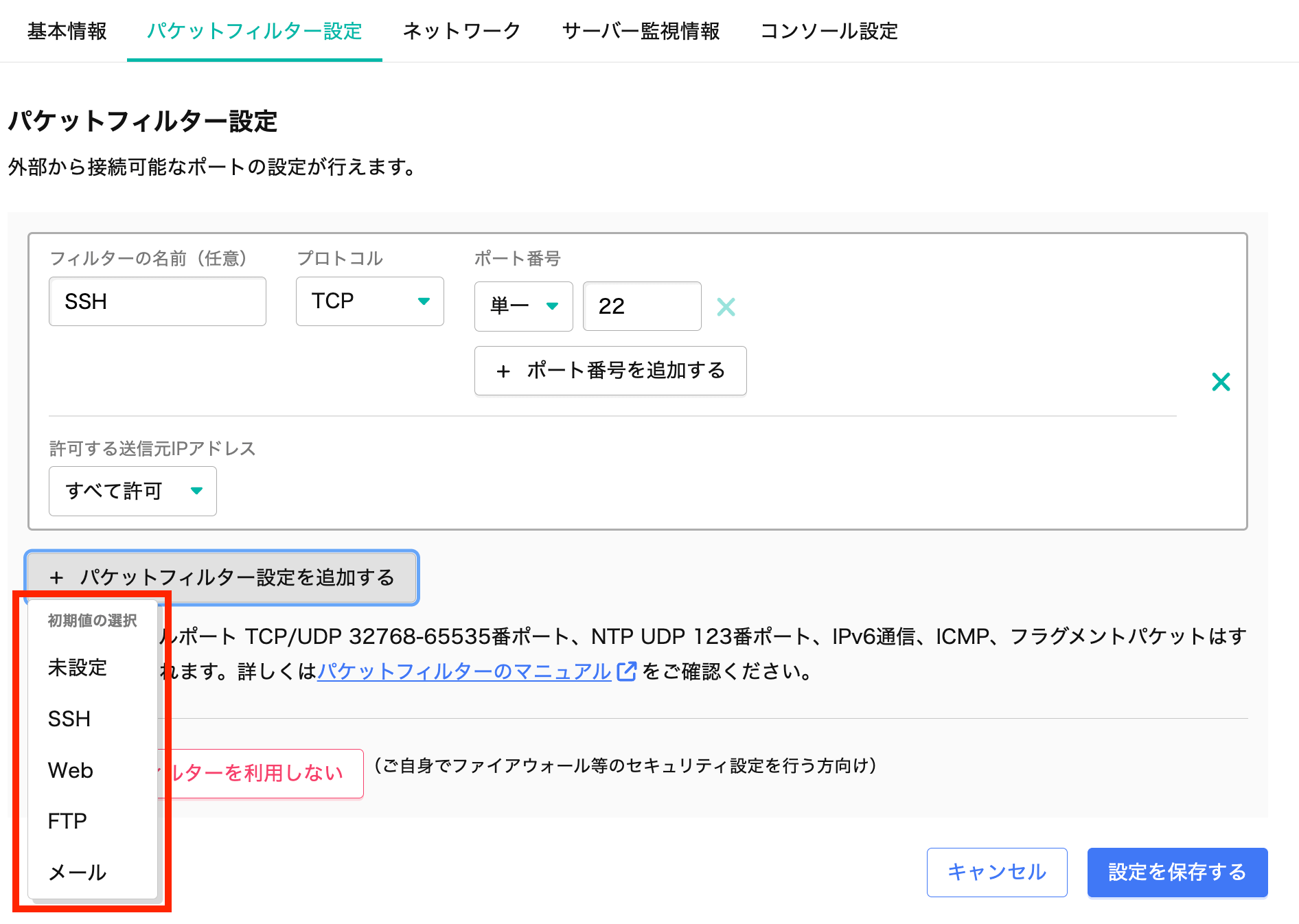

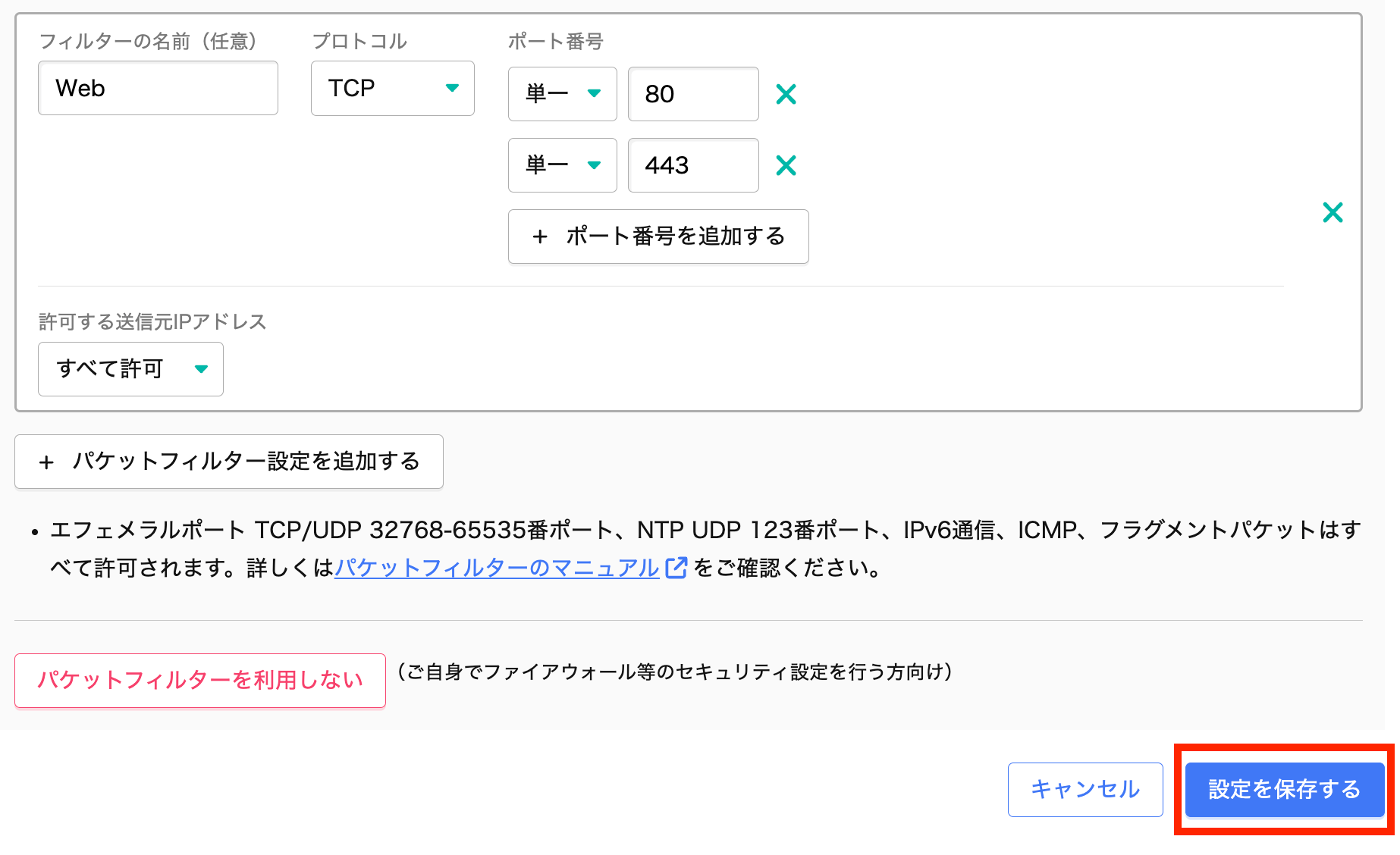

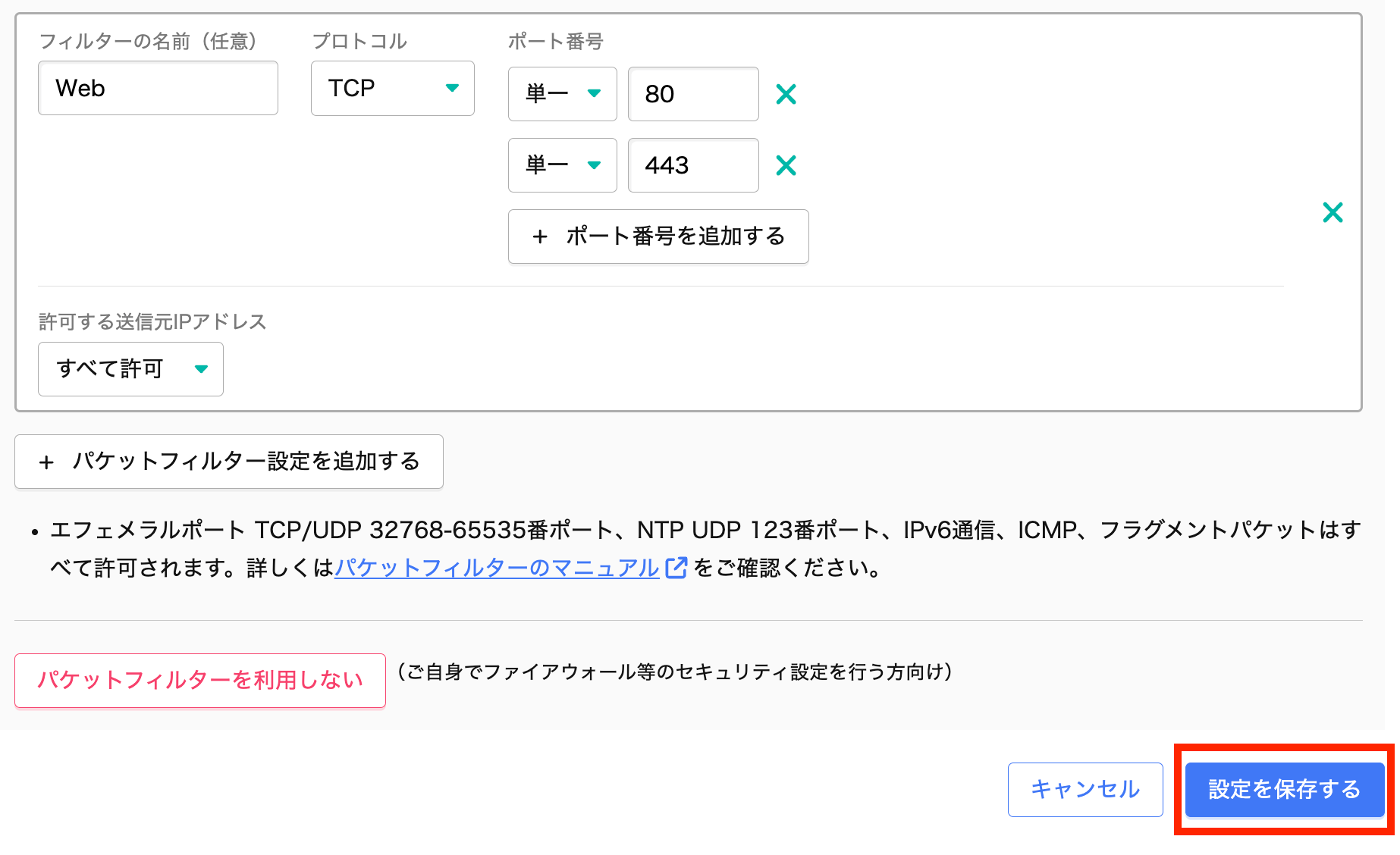

「パケットフィルター設定を追加する」をクリックします。

「初期値」を選択します。

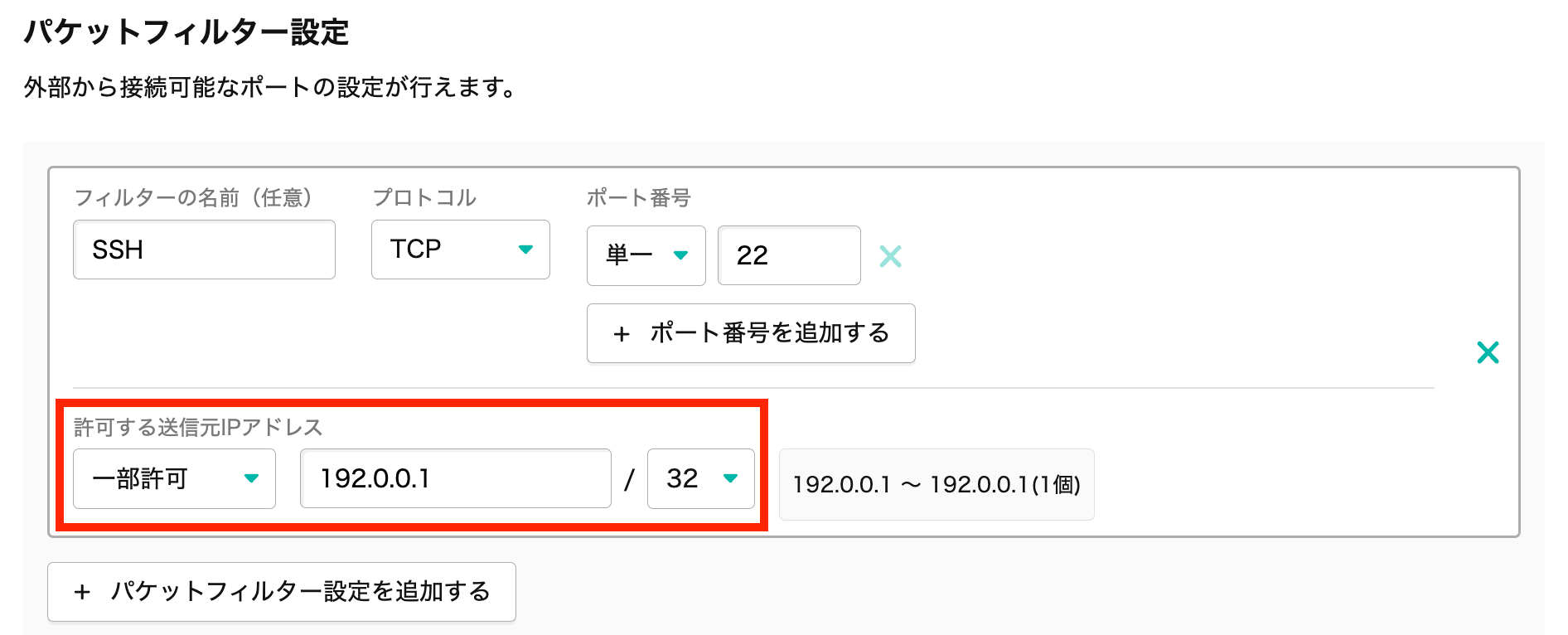

許可するIPを制限したい場合は「一部指定」を選択します。

IPアドレスとサブネットマスクで範囲を指定します。

必要な値を入力した後は「設定を保存する」をクリックします。

パケットフィルター設定の削除¶

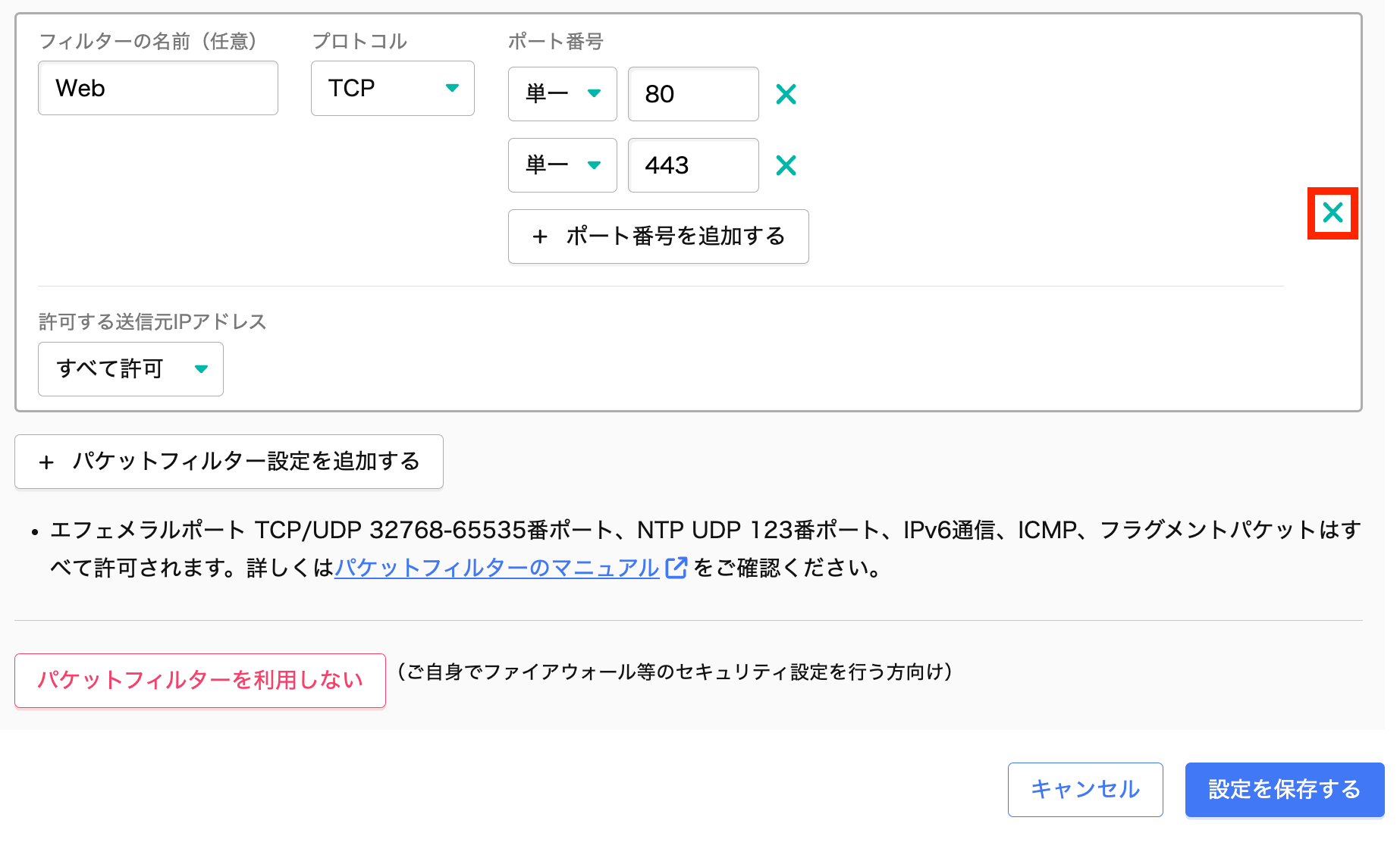

「パケットフィルターを設定」をクリックします。

削除したい設定の「×」をクリックします。

「設定を保存する」をクリックします。

(設定を保存するまでは削除は完了しません。キャンセルすると削除前の状態に戻ります)

旧バージョンのカスタム設定と同じように使うには¶

Q&A¶

# iptables -L

サーバー内にファイアウォール設定が行われていた場合、パケットフィルター機能をご利用の際は以下の手順でサーバー内のファイアウォール設定を無効化してください。

(CentOS 7の場合)

# systemctl stop firewalld

# systemctl disable firewalld

(CentOS 6の場合)

# service iptables stop

# chkconfig iptables off

(Ubuntu 16.04の場合)

# iptables-save > /etc/iptables/iptables.rules

# iptables -F INPUT

# chmod 644 /etc/network/if-pre-up.d/iptables

上記で解消されない場合は、通信を行いたいサービスが正常に起動しているかご確認ください。