Sophos Firewall 基本設定例2 HA設定

[更新: 2023年9月21日]

弊社による検証データの一部を公開した記事掲載となります。参考までにご利用ください。

1. 概要

Sophos Firewallに関するHA設定の一部を解説いたします。詳細は公開中のベンダードキュメントをご確認ください。

注釈

設定例に利用されたOSは、2023年4月26日時点最新のSFOS Ver19.5となります。

1.1 前提条件

サーバー作成後の設定例となります。このためサーバー作成方法は弊社マニュアルを参照ください。

本TIPSは一部の目的までを簡略化し掲載する設定例です。

詳細な製品操作、仕様はメーカー、またはベンダーが公開するマニュアル、ドキュメントを参照ください。

弊社提供するSophos Firewallは、GUI操作のみをサポートします。このため設定例はGUI操作のみを公開します。

一部にCLI操作を必要とする項目のみAdvanced Shell(Linux相当のコマンド)コマンド操作を記載します。

コマンド例は、

<設定内容>により表現されます。設定に<>は不要です。本TIPSは、Sophos Firewall 基本設定例1の構成を基に記載されます。

2. HAの設定

Sophos Firewallは、2つのHAに対応、さくらのクラウドに於いても利用が可能です。

利用可能な機能は下記となります。

HAクラスタ |

ライセンス数 |

説明 |

|---|---|---|

Active/Passive |

ライセンスの必要数はActiveの台数分 |

Activeのプライマリサーバーに異常が発生した際は、Passiveのサーバーへ動作を引継ぎます。 |

Active/Active |

ライセンスの必要数はActiveの台数分 |

Activeのプライマリに定義したサーバーによる設定内容に応じて、負荷分散、異常発生時の引継ぎを行います。 |

注釈

HAクラスタにより構成された機器、サーバー間のログは統合されません。別途ログサーバーや監視サーバーを検討ください。

3. Active/Passiveの設定

TIPSでは、Active/Passiveに関する参考例となります。

Passive機のサーバー作成は、公開中のベンダーマニュアル、基本設定例1と同様のため、省略のうえ掲載します。

注釈

評価ライセンスの設定に必要な情報は、マニュアルに公開のベンダーマニュアルを参照ください。

3.1 デバイスアクセスの設定

Active/Passiveの両機器にHAクラスタ構成に利用するゾーン設定を変更します。参考例は以下の設定を実施します。

下記のメニュー順に操作、設定画面を表示します。

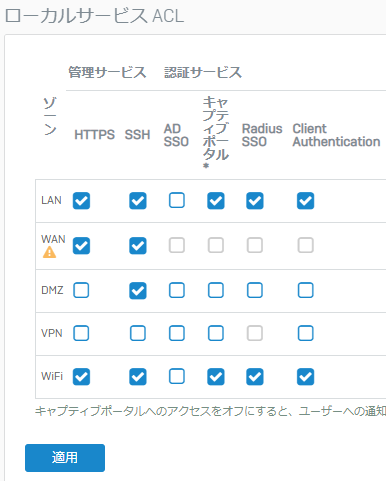

システム >>> 管理 >>> デバイスアクセス >>> ローカルサービスACL

ローカルサービスACL

DMZのゾーンに対しSSHを追加します。

3.2 HAPortの設定

HAクラスタ構成に利用する、ネットワーク設定を行います。

参考例は、Port2(NIC#1)をインライン配下のサーバーとのアクセスポート、Port3(NIC#2)をHAクラスタのHAポートとして設定します。

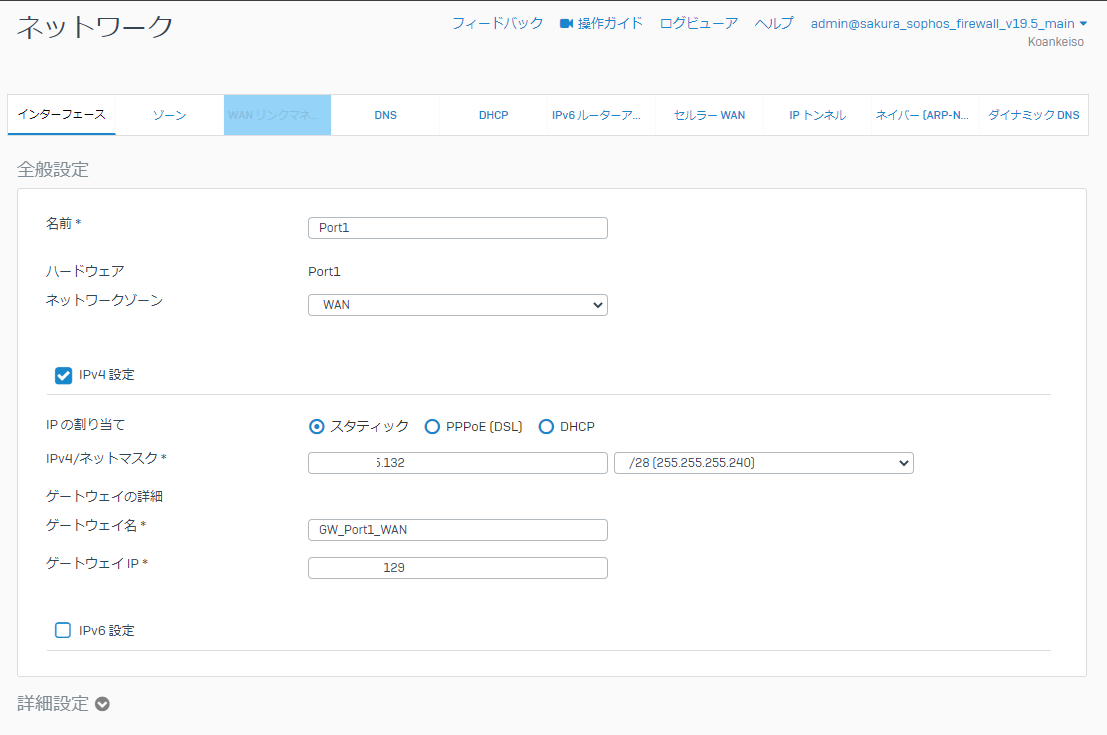

下記のメニュー順に操作、設定画面を表示、其々のポートに対し設定を実施します。

設定 >>> ネットワーク >>> インターフェース >>> Port?

インターフェース設定

注意

設定画像ではPort1にIPアドレスが未設定です。本状態は、再起動の発生によりIPアドレスがリセットされます。

上記のため初回アクセス後は、GUI操作によりPort1のネットワーク設定を推奨します。

Port1

Active/Passive両機器にゾーン、IPアドレス、ゲートウェイIPを設定します。

注釈

IPアドレスはActive/Passive機の其々に異なるものを設定ください。

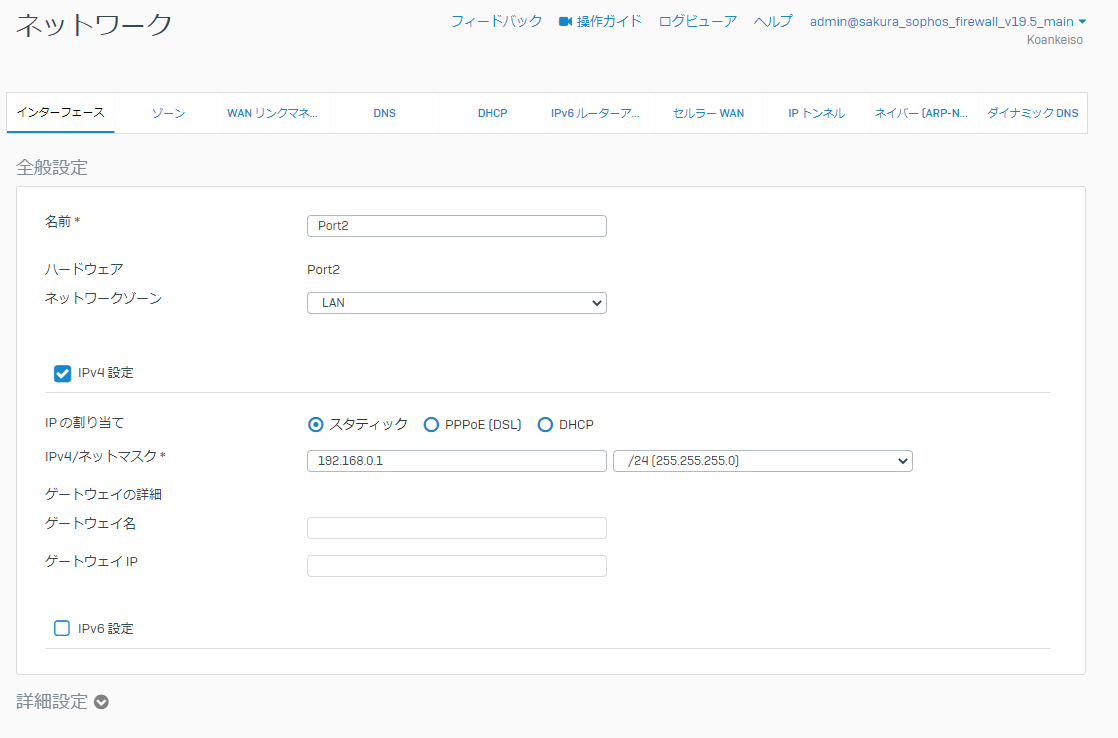

Port2

Active/Passive両機器にゾーン、IPアドレスを設定します。

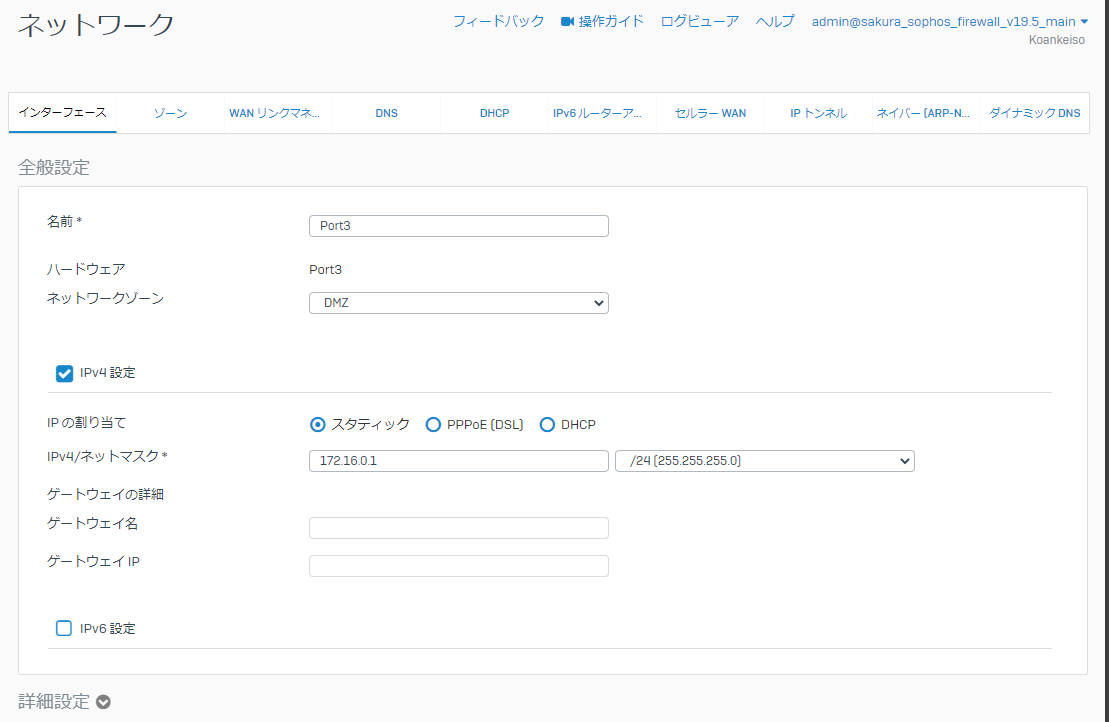

Port3

Active/Passive両機器にゾーン、IPアドレスを設定します。

3.3 Passive機の設定

HAクラスタのバックアップにあたるPassive機の設定を行います。passive機にログイン、下記のメニュー順に操作、設定画面を表示します。

保護 >>> システムサービス >>> 冗長化(HA)

冗長化(HA)の設定

参考例では、Passiveの設定は下記としました。

初期のデバイスのロール |

補助 |

|---|---|

HA設定モード |

対話型モード |

ノード名 |

<node名> |

パスフレーズ |

<パスフレーズ> |

専用HAリンク |

Port3 |

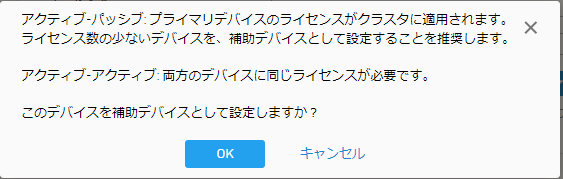

確認画面

設定を適用前に確認画面が表示されます。

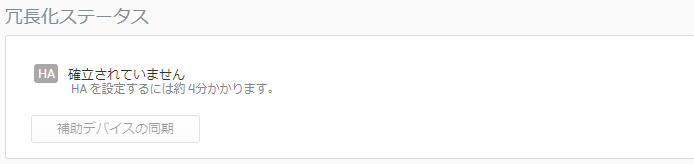

冗長化ステータス画面

設定は、設定画面が下記に変更されます。Active機の設定が完了するまでは下記の状態です。

3.4 Active機の設定

HAクラスタのプライマリにあたるActive機のサーバーへ設定を行います。Active機にログイン、下記のメニュー順に操作、設定画面を表示します。

保護 >>> システムサービス >>> 冗長化(HA)

冗長化(HA)の設定

参考例は、下記の設定をActive機に行いました。

クラスタID |

0 |

|---|---|

ノード名 |

<ノード名> |

専用HAリンク |

Port3 |

専用HAリンク IPv4アドレス |

<Port3設定のネットワーク内のアドレス> |

監視対象ポートの選択 |

<作成済のポートより選択> |

ピアの管理設定 |

Port1 <対向機器IPアドレス> |

優先プライマリデバイス |

No preference |

キープアライブのリクエストの間隔 |

250ms |

キープアライブの試行回数 |

16 |

ホストのMACアドレス、またはハイパーバイザーによって割当られたMACアドレスを使用する。 |

<チェック> |

注釈

ピアの管理設定へ設定するIPアドレスは、WEBADMINへのアクセスが可能なIPアドレスを指定する必要があります。

3.5 HAの設定確認

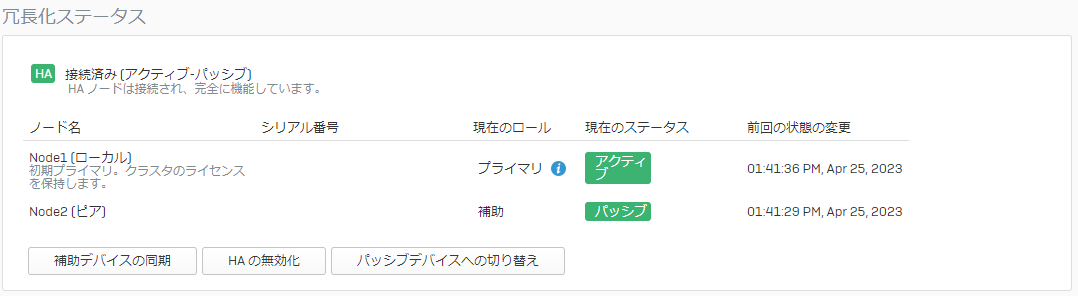

Active/Passiveの両サーバーにHA設定が完了により、下記のステータス遷移が発生します。

冗長化ステータス

HA設定完了後、数十秒後に下記のステータスが表示されます。

注釈

Port監視は、SNMPをご利用ください。

3.6 HAの無効化

HAクラスタを無効化は、其々のサーバーへ設定を行います。下記のメニュー順に操作、設定画面を表示します。

設定 >>> システムサービス >>> 冗長化[HA] >>> 冗長化ステータス

冗長化ステータス

HAの無効化を入力します。

HA無効化後、ピアの管理設定アドレスに設定されたアドレスをクラウドのネットワークスイッチへ再学習させる必要があります(passive機としたサーバー対象)。

本来は無効化により不要となるサーバーですが、一時的に無効化、passiveのサーバー機の外部アクセスを復活させる際は、初期設定と同様にAdvanced Shellにログインのうえ下記のコマンドを実行ください。

ip addr add <IPアドレス>/<サブネットマスク> dev Port1 route add default gw <ゲートウェイアドレス>

3.7 HA設定のデバイスアクセス

デバイスアクセスの設定もActive/Passive両機器に共有されます。

CLIによりローカルサービス ACLの設定を上書き、無効とする際はActive側のCLIコンソールを操作、コマンドにより上書き、無効化をします。