攻撃遮断くん 検証環境の作成(Webサーバーの準備)

[更新: 2025年10月8日]

本記事は、弊社で検証したデータの一部を公開しています。ご参考としてご活用ください。

1. はじめに

本記事は、攻撃遮断くんの基本設定手順を解説します。

実際の検証データをもとに、設定例や操作手順をまとめています。

注釈

個別の要件定義や設計、開発・設定のサポートは、攻撃遮断くんのサービスには含まれませんのでご注意ください。

1.2 概要

本TIPSは、攻撃遮断くんの方法を解説するページです。詳細は下記をご確認ください。

2. 前提条件(環境・制約)

2.1 攻撃遮断くん 対象サービス / バージョン

項目 |

内容 |

|---|---|

対象サービス |

攻撃遮断くん DDoSセキュリティタイプ |

検証環境 |

AlmaLinux 9.6 |

最終検証日 |

2025/09/26 |

項目 |

内容 |

|---|---|

サーバープラン |

2Core-5GB |

項目 |

内容 |

|---|---|

ディスクプラン |

SSDプラン |

容量 |

20GB |

ソース |

AlmaLinux 9.6 64bit |

接続 |

virtio |

項目 |

内容 |

|---|---|

NIC |

共有セグメント インターネット |

NICドライバ |

virtio |

IPアドレス |

IPv4:1アドレス |

CDN |

なし |

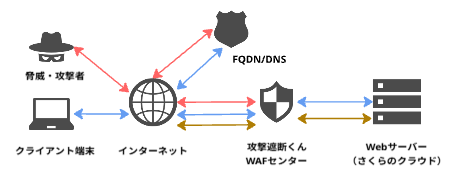

Web/DDoSセキュリティタイプ 検証環境構成図

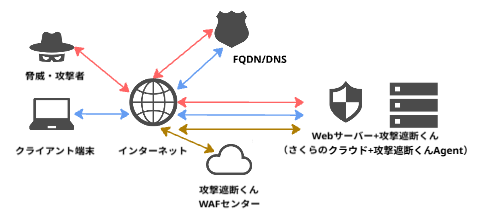

サーバーセキュリティタイプ 検証環境構成図

注釈

IPアドレスの固定、CDNを前提とした設定はありません。

2.2 検証環境(OS・ミドルウェア・クラウド構成)

攻撃遮断くんを検証するためのWebサーバー環境を構築しました

下記は、Webサーバーを構築した環境の情報として、一部のコマンド結果を転記します。

=============================================================================================================================================================================================================================================

Package Architecture Version Repository Size

=============================================================================================================================================================================================================================================

Installing:

httpd x86_64 2.4.62-4.el9_6.4 appstream 44 k

Installing dependencies:

almalinux-logos-httpd noarch 90.6-2.el9 appstream 18 k

apr x86_64 1.7.0-12.el9_3 appstream 122 k

apr-util x86_64 1.6.1-23.el9 appstream 94 k

apr-util-bdb x86_64 1.6.1-23.el9 appstream 12 k

httpd-core x86_64 2.4.62-4.el9_6.4 appstream 1.4 M

httpd-filesystem noarch 2.4.62-4.el9_6.4 appstream 11 k

httpd-tools x86_64 2.4.62-4.el9_6.4 appstream 78 k

mailcap noarch 2.1.49-5.el9 baseos 32 k

Installing weak dependencies:

apr-util-openssl x86_64 1.6.1-23.el9 appstream 14 k

mod_http2 x86_64 2.0.26-4.el9_6.1 appstream 163 k

mod_lua x86_64 2.4.62-4.el9_6.4

=============================================================================================================================================================================================================================================

Package Architecture Version Repository Size

=============================================================================================================================================================================================================================================

Installing:

php x86_64 8.0.30-3.el9_6 appstream 8.2 k

php-common x86_64 8.0.30-3.el9_6 appstream 666 k

php-mysqlnd x86_64 8.0.30-3.el9_6 appstream 150 k

Installing dependencies:

nginx-filesystem noarch 2:1.20.1-22.el9_6.3.alma.1 appstream 9.5 k

php-pdo x86_64 8.0.30-3.el9_6 appstream 81 k

Installing weak dependencies:

php-cli x86_64 8.0.30-3.el9_6 appstream 3.1 M

php-fpm x86_64 8.0.30-3.el9_6 appstream 1.6 M

php-mbstring x86_64 8.0.30-3.el9_6 appstream 468 k

php-opcache x86_64 8.0.30-3.el9_6 appstream 510 k

php-xml x86_64 8.0.30-3.el9_6 appstream 132 k

Transaction Summary

=============================================================================================================================================================================================================================================

=============================================================================================================================================================================================================================================

Package Architecture Version Repository Size

=============================================================================================================================================================================================================================================

Installing:

mariadb-server x86_64 3:10.5.27-1.el9_5 appstream 9.7 M

Installing dependencies:

libaio x86_64 0.3.111-13.el9 baseos 23 k

mariadb x86_64 3:10.5.27-1.el9_5 appstream 1.6 M

mariadb-common x86_64 3:10.5.27-1.el9_5 appstream 27 k

mariadb-connector-c x86_64 3.2.6-1.el9_0 appstream 194 k

mariadb-connector-c-config noarch 3.2.6-1.el9_0 appstream 9.7 k

mariadb-errmsg x86_64 3:10.5.27-1.el9_5 appstream 211 k

mysql-selinux noarch 1.0.14-1.el9_6 appstream 36 k

perl-DBD-MariaDB x86_64 1.21-16.el9_0 appstream 151 k

perl-DBI x86_64 1.643-9.el9 appstream 700 k

perl-Math-BigInt noarch 1:1.9998.18-460.el9 appstream 188 k

perl-Math-Complex noarch 1.59-481.1.el9_6 appstream 45 k

perl-Sys-Hostname x86_64 1.23-481.1.el9_6 appstream 15 k

Installing weak dependencies:

mariadb-backup x86_64 3:10.5.27-1.el9_5 appstream 6.5 M

mariadb-gssapi-server x86_64 3:10.5.27-1.el9_5 appstream 14 k

mariadb-server-utils x86_64 3:10.5.27-1.el9_5

[root@mkt-sk-test html]# wget https://ja.wordpress.org/wordpress-6.8.3-ja.tar.gz

[root@mkt-sk-test html]# tar xvf wordpress-6.8.3-ja.tar.gz

[root@mkt-sk-test html]# chown -R apache:apache wordpress/

[root@mkt-sk-test ~]# sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="<攻撃遮断くんのIPアドレス>" accept'

success

[root@mkt-sk-test ~]# sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="<攻撃遮断くんのIPアドレス>" accept'

success

[root@mkt-sk-test ~]# sudo firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="<攻撃遮断くんのIPアドレス>" accept'

success

[root@mkt-sk-test ~]# firewall-cmd --add-service=http --zone=public --permanent

success

[root@mkt-sk-test ~]# firewall-cmd --reload

success

[root@mkt-sk-test ~]# firewall-cmd --state

running

注釈

WordPressのセットアップは、GUI画面に従い設定を実行しました。そのため本記載からは省略いたします。

重要

本検証は、HTTPによる検証のため証明書に関する設定は、未記載です。

注意

接続検証を目的とするため、検証環境は最低限のファイアウォールルールを作成、適用しました。お客様個別の運用要件、保守要件、システム要件に従い設定をお願いします。

2.3 必要な権限・ライセンス・前提知識

サーバーセキュリティタイプを利用する場合は、ソフトウェア(Agent)のインストールが必要です。

サーバーへのインストールのため、インストールに必要となる適切な権限が必要です。

Webセキュリティタイプ/DDoSセキュリティタイプは、通過する最大帯域(in,out)を予め検討し、利用が必要です。

Webセキュリティタイプ/DDoSセキュリティタイプは、別途DNS(Aレコード、またはCNAME)が必要です。

攻撃遮断くんの導入には、Webサーバー、サーバーOS、ネットワーク、サーバー証明書(SSL)などの基本知識と操作が必要です。

2.4 注意事項(免責、サポート範囲外など)

本ページに掲載する情報のご利用による損害が直接的又は間接的かを問わず、一切の責任を負いません。

セキュリティは、原則は攻撃者側が有利なポジションです。未知の攻撃などすべての攻撃に対して必ずしも有効にならないケースがあります。

外部からの脅威に対し、攻撃遮断くんを事前の対策として活用いただき、事後の対策についてもご検討ください。

攻撃遮断くんは、1サイトプランは機能に制限があります。そのため推奨は、100Mbpsプラン以上を推奨します。

CDNを利用の際は、申し込みの際に攻撃遮断くんのシステム要件を確認のうえ、対応するCDNをご指定ください。

ご利用には、FQDN、SSL証明書(HTTPS利用の場合)、DNSが別途必要です。

3. 手順

3.1 FQDN/ゾーンの設定

3.1.1 シナリオ概要

本検証では、事前に準備したFQDNに対し「さくらのクラウド DNS」を利用します。

1. DNSの用意がないため、別途DNSが必要になることがわかった。

1. DNSをさくらのクラウド DNSを利用、事前に準備を進める。

注釈

FQDNは、事前に当社よりFQDN(gTLD)を購入しました。記載は省略いたします。

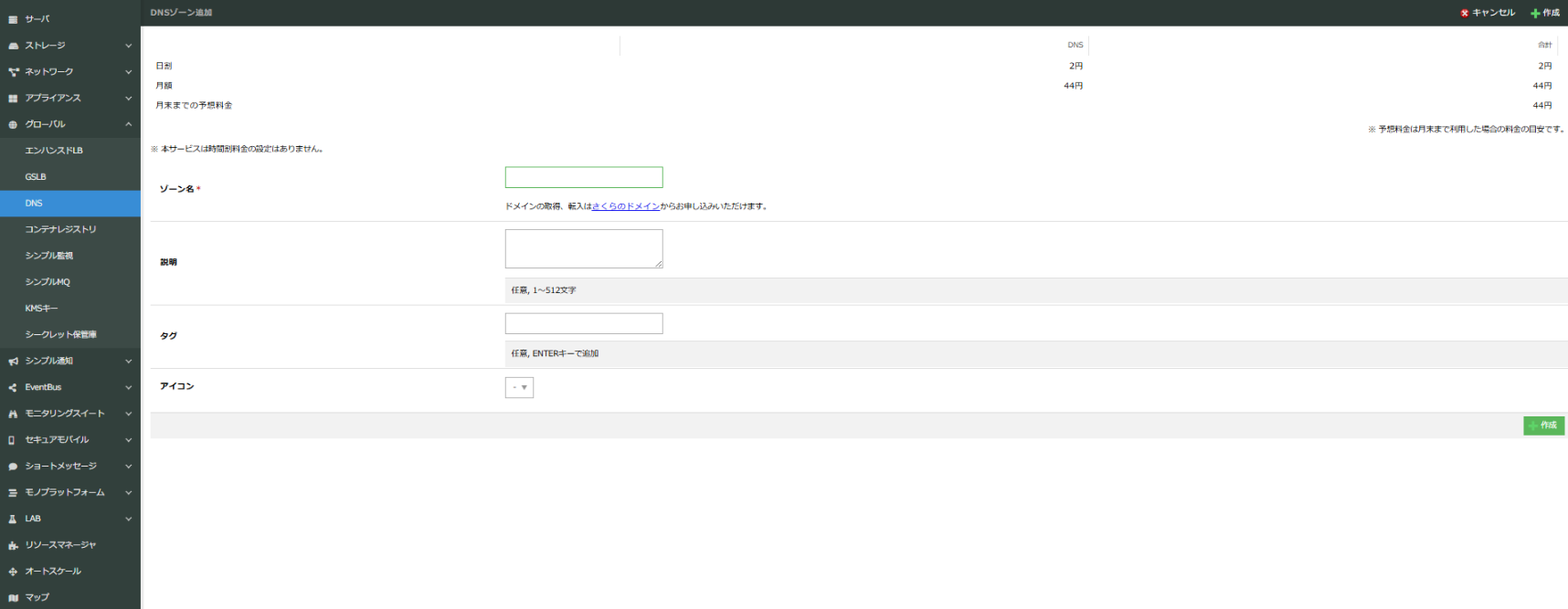

3.1.2 さくらのクラウドDNS作成

さくらのクラウド コントロールパネルよりDNSを作成します。

DNSゾーン追加画面 | DNS

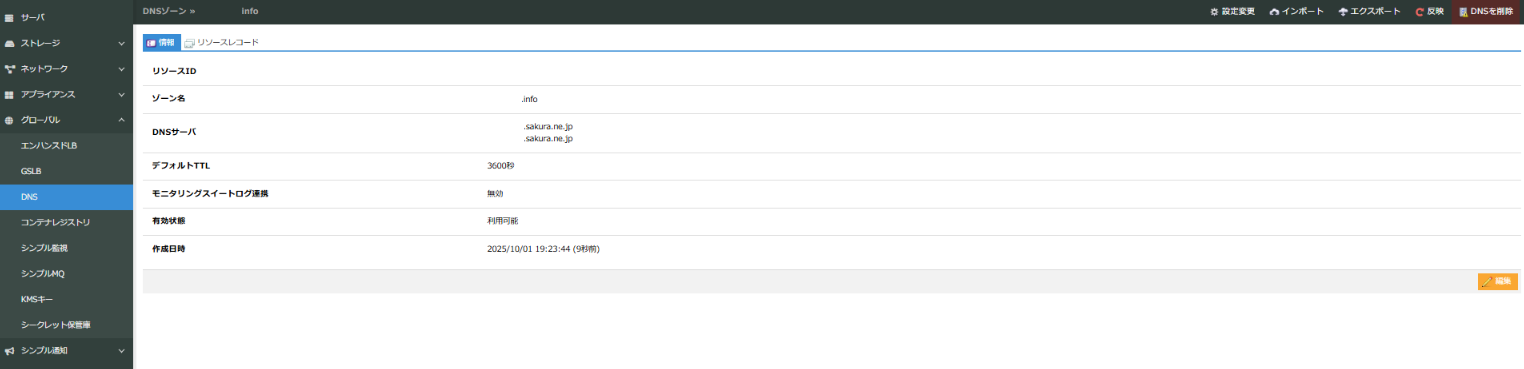

DNSゾーン | DNS

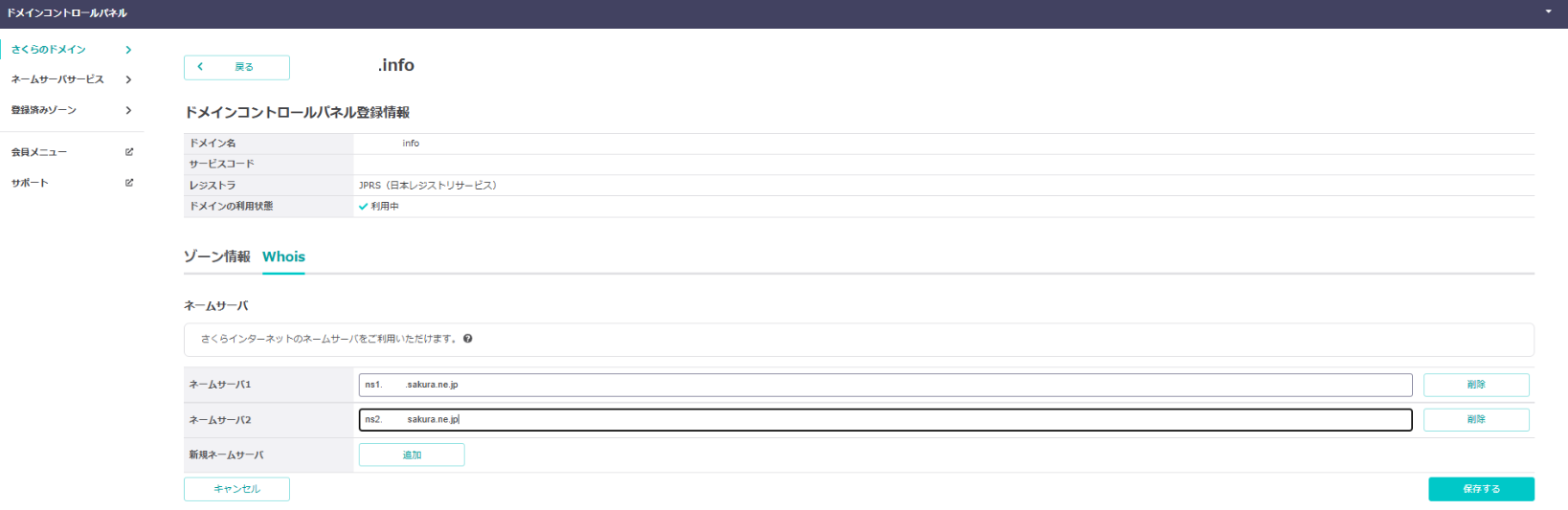

3.1.3 ドメイン登録情報変更

DNSを作成すると対応するネームサーバーが表示されます。

表示されたネームサーバーをドメインに設定します。

ドメインコントロール画面

3.1.4 DNSのリソースレコード設定

Aレコード、またはCNAMEレコードをDNSゾーンに設定します。

設定は、攻撃遮断くんの管理画面に表示されるIPアドレス、またはFQDNを指定します。

リソースレコード | DNSゾーン

注釈

作成・設定後は必ず反映ボタンにより設定を反映します。