パケットフィルタ

[更新: 2025年12月09日]

「パケットフィルタ」機能についての全般的な説明のページです。

概要

サーバに搭載される仮想NICに着信するパケットを、指定した条件(TCPやUDPなどのプロトコル、送信元ネットワーク、宛先ポートなど)でフィルタリングする機能です。サーバ内のファイアウォールなどの設定によらず、クラウドコントロールパネル上で簡単にパケット制限を行うことができます。

注意

ディスク修正機能 に非対応のパブリックアーカイブやISOイメージから起動している場合など、サーバのネットワーク設定でIPアドレスが自動割り当てとなっている場合は DHCP機能 によりIPアドレスが割り当てられます。

この場合、サーバ側でDHCPの通信に使用する 67/UDP および 68/UDP の疎通が必要となり、通信ができない場合はサーバ側のネットワークが正常に動作しない可能性がありますので十分ご注意ください。

対応プロトコル

パケットフィルタ機能では以下のプロトコルに対応しています。

プロトコル |

指定可能な項目 |

|---|---|

TCP |

送信元ネットワーク, 送信元ポート, 宛先ポート |

UDP |

送信元ネットワーク, 送信元ポート, 宛先ポート |

ICMP |

送信元ネットワーク |

fragment |

送信元ネットワーク |

IP |

送信元ネットワーク |

プロトコルの詳細、指定方法は以下のとおりです。

送信元ネットワーク

[ネットワークアドレス]/[マスク長]の記法により設定します(例: 192.168.10.0/24)。

「/」以降のマスク長部分を省略することで単一のIPアドレスの指定も可能です(例: 192.168.10.1)。

送信元ポート, 宛先ポート

[開始ポート]-[終了ポート]の記法により設定します(例: 1024-2048)。

設定可能なポート番号は1~65535となります。単一のポート番号での指定も可能です。

1つのルールにおいて、送信元ポート、もしくは宛先ポートのいずれかのみを範囲指定できます(送信元ポートと宛先ポートの両方を範囲指定することはできません)。

fragment

fragment(分割)されたIPパケットの2パケット目以降にマッチします。

1パケット目はTCPまたはUDPで指定したポート番号でのマッチが可能です。

ネットワーク・ポート入力欄を空欄にした場合の動作

ネットワーク・ポート入力欄を空欄で設定した場合は「ANY」(全てマッチ)として処理されます。

ルール数の上限

1つのパケットフィルタあたり最大30個までルールを追加できます。

ルールの評価

パケットフィルタ内で設定されたルールは上から順に評価され、条件にマッチしたパケットに対して「アクション」で設定した動作(Allow/Deny)が行われます。

いずれの条件にもマッチしなかったパケットはAllow動作となり、NICに着信します。

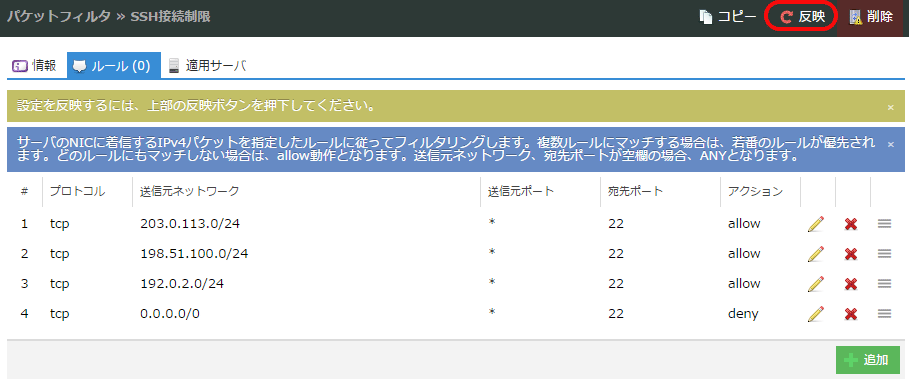

いずれの条件にもマッチしなかったパケットを全て拒否する場合は、以下のように「送信元ネットワーク」を空欄、「アクション」で「Deny」を選択したルールをルールリスト末尾に追加します。

※詳しい設定手順は「2. 設定手順」を参照ください。

利用料金

パケットフィルタは無料でご利用いただけます。

設定手順

パケットフィルタ機能は

パケットフィルタの作成

作成したパケットフィルタへのルール設定

設定済みパケットフィルタのNICへの適用

の手順により設定を行います。

パケットフィルタの作成・ルール設定

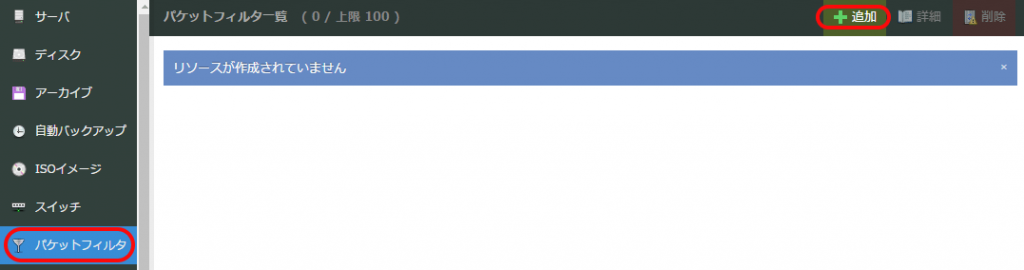

左側のサイドメニューで「パケットフィルタ」をクリックすると、作成済みのパケットフィルタ一覧画面が表示されます。新規に作成する場合は「追加」ボタンをクリックします。

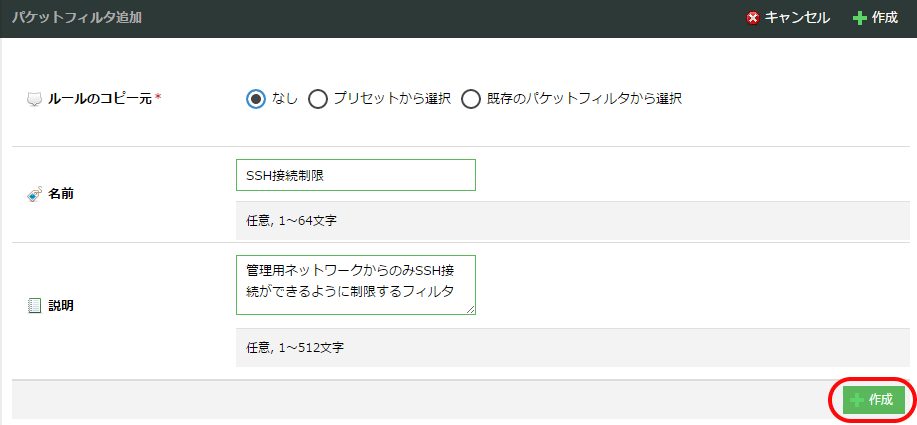

任意でパケットフィルタの名前と説明を記入し、右下の「作成」ボタンをクリックします。すでに作成済みのパケットフィルタがある場合、「パケットフィルタ選択」ポップアップメニューで選択することにより、同じフィルタ設定のものを作成することができます。

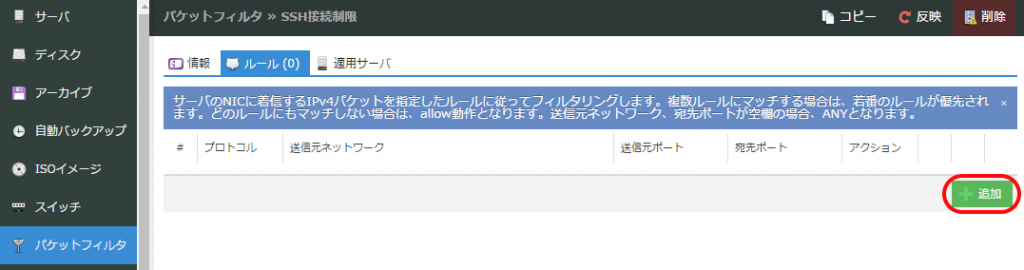

パケットフィルタ一覧画面に戻ると今回作成したパケットフィルタが表示されます。リスト内の任意のパケットフィルタをダブルクリックすることでルール設定画面が表示されます。ルールの追加は右下の「追加」画面より行います。

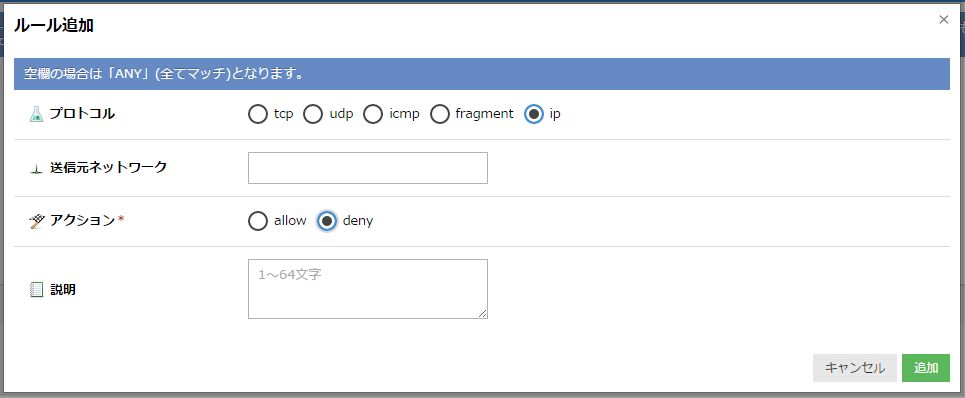

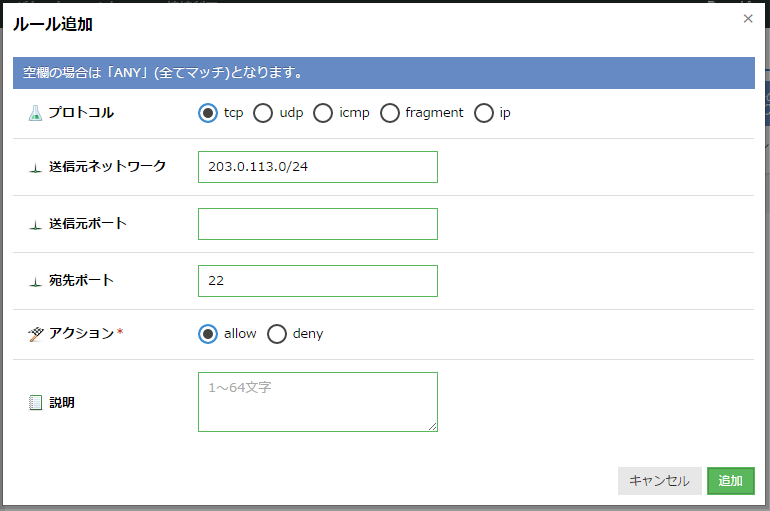

ルール追加ダイアログボックスが表示されるので、プロトコルや送信ネットワーク、マッチした場合のアクションを設定します。

必要に応じ、同様の操作でルールを追加します。追加したルールはルールリストの下に追加されていきます。設定が完了したら右上の「反映」ボタンをクリックします。

追加したルールはリスト画面右側のアイコンでそれぞれ以下の操作を行うことができます。

アイコン |

説明 |

|---|---|

ルール追加時と同様の画面が表示され、ルールを編集することができます |

|

ドラッグしながら移動させることでルールの順番を変更することができます |

|

ルールを削除します |

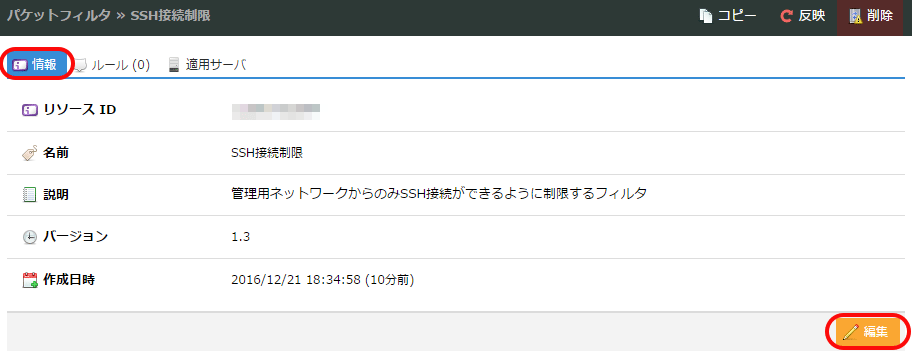

また、「情報」タブをクリックすることでパケットフィルタの情報確認ができます。「編集」ボタンをクリックすると作成時に指定した名前や説明の編集が行えます。

NICへのパケットフィルタ設定

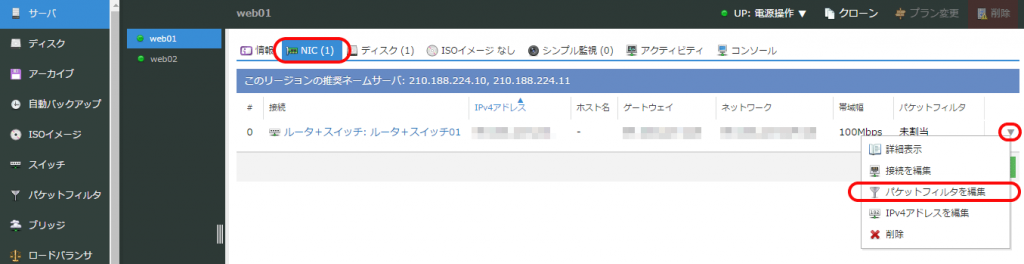

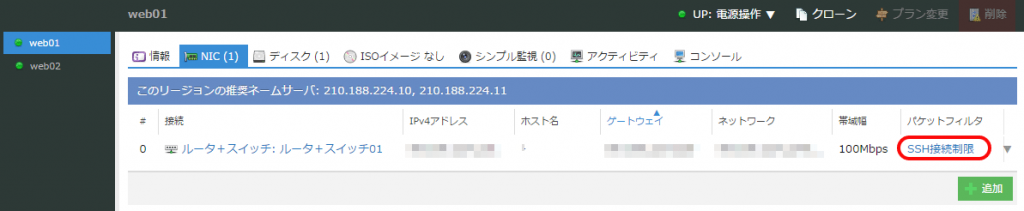

パケットフィルタを適用したいサーバの詳細画面を開き、「NIC」タブをクリックします。サーバに取り付けられている仮想NICのリスト画面が表示されるので、パケットフィルタを適用したいNICの右側の「▼」アイコンをクリックし、表示されたポップアップメニューより「パケットフィルタを編集」をクリックします。

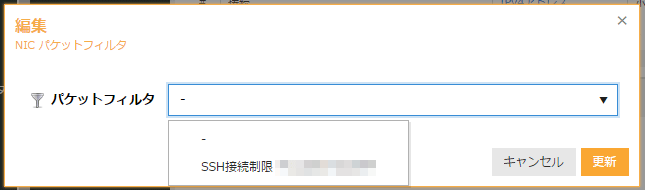

パケットフィルタ選択画面が表示されるので、NICに適用したいパケットフィルタをポップアップメニューから選択し、「更新」ボタンをクリックます。

NICリスト画面の「パケットフィルタ」カラムに、設定したパケットフィルタ名が表示されていることを確認します。

※設定したパケットフィルタを解除したい場合は、パケットフィルタ選択画面で未設定状態(一番上の「–」)を選択し、「更新」ボタンをクリックします。

注釈

ネットワークアドレスでは「0.0.0.0」をCIDR表記した値も設定することが可能です。

例: "0.0.0.0/8" を設定した場合

拒否されるIPアドレス例

0.0.0.0

0.2.3.4

0.255.255.255

拒否されるプレフィックス例

0.0.0.0/28

0.0.0.0/9

0.128.0.0/9

0.1.2.128/25

拒否されないプレフィックス例

0.0.0.0/0

0.0.0.0/7

注意

DHCPでは、クライアント側からDHCPサーバ宛のパケットに 67/UDP 、DHCPサーバ側からクライアント宛のパケットに 68/UDP が使用されます。 DHCPによりIPアドレスが割り当てられる 共有セグメントに接続されたサーバへのパケットフィルタ設定を行う場合や、お客様が独自に構築したDHCPサーバをご利用のネットワーク環境内でパケットフィルタを適用される場合などはこれらのポート/プロトコルの許可設定にご注意ください。

設定例

よく使用される設定を例に、パケットフィルタ機能の設定方法を説明します。

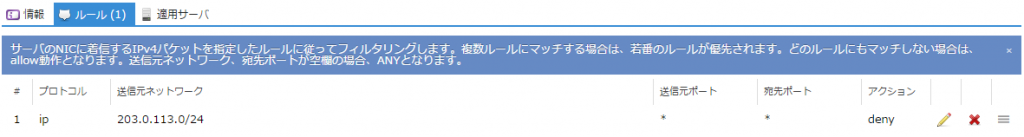

特定のIPアドレスからの着信を全て拒否する

特定のIPアドレスからの着信を、プロトコルやポート番号によらず、全て拒否する設定です。 指定した拒否対象IPアドレス以外からの着信は許可されます。

■ 例: 203.0.113.0/24ネットワークからの接続を全て拒否

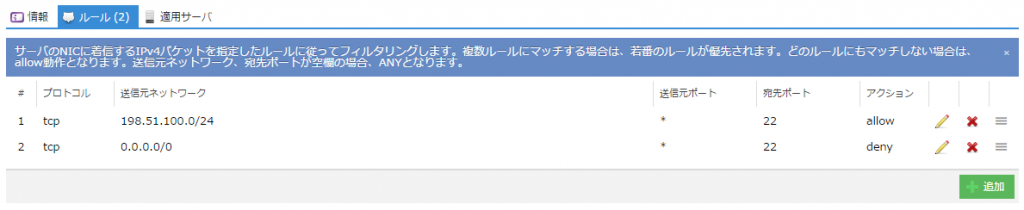

特定のポート宛の通信のアクセスを制限する

SSHの接続元をお客様組織のネットワークなど安全な場所のみに限定し、その他のネットワークからの接続を拒否する設定です。 SSH以外のポートへの接続は全て許可されます。

■ 例: 198.51.100.0/24ネットワークからのみSSH接続を許可

必要ポートのみ開放し、他の不必要なポート宛の着信は全て拒否する

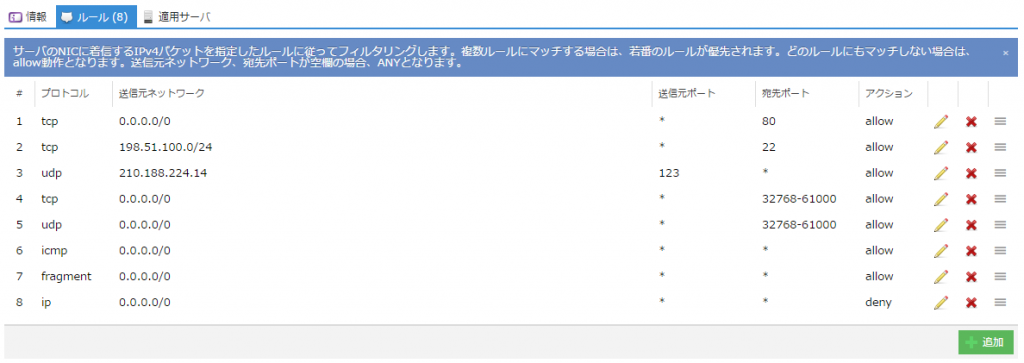

以下は

全ての送信元からの80番ポート(HTTP)への接続を許可

SSHは198.51.100.0/24ネットワークからのみ許可

NTPサーバntp1.sakura.ad.jp(210.188.224.14)からのレスポンスを許可

サーバ発通信の戻りパケット(TCP/UDP 32,768~61,000番ポートに着信)を許可

全てのICMPパケットの着信を許可

全てのfragmentパケットの着信を許可

上記ルールに適合しなかったパケットを全て拒否

の設定となります。

※パケットフィルタ機能はステートレス動作のため、最後に全て拒否のルールを設定する場合、サーバ発の通信の戻りパケットを適切に許可する設定が必要です。

戻りパケットのポート番号の範囲は、Linuxの場合以下のコマンドで確認可能です。

$ sysctl net.ipv4.ip_local_port_range

net.ipv4.ip_local_port_range = 32768 61000

なお、この範囲を狭めるように設定変更することで、よりセキュアなルールにすることができます。

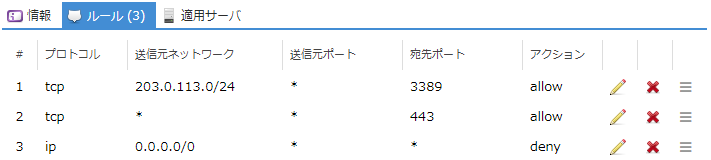

Windowsサーバで管理用リモートデスクトップとサービス用ポートのみを許可する

Windowsサーバご利用時、

管理用のリモートデスクトップ(RDP)用ポート(3389/tcp): 自社ネットワークからのみ許可

サービス用のHTTPSポート(443/tcp): すべての接続を許可

を許可し、他のポートへの接続は全て拒否する場合の設定例です。

■ 例: リモートデスクトップの接続を許可する自社ネットワークが203.0.113.0/24の場合

注意

この他にライセンス認証やMicrosoft Update等で利用するポートの開放も必要となる場合があります。

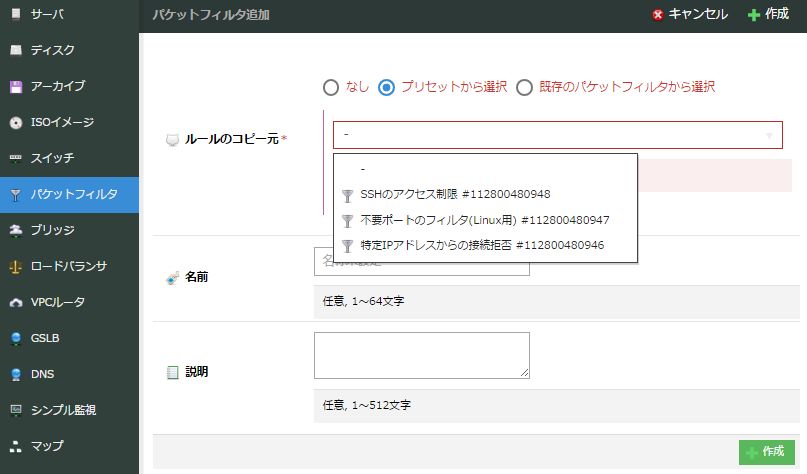

プリセット機能を利用した設定例

よく使用される設定についてプリセットとしてご用意しています。

[パケットフィルタ追加]画面で、「ルールのコピー元」より[プリセットから選択]のボタンをクリックすることで、プリセットのパケットフィルタがドロップダウンメニューから選択可能になります。

現在は以下が選択可能です。

1.SSHのアクセス制限

SSH_Source_NetworkにSSHを許可するIPアドレス(CIDR表記対応)を入力することで、SSHのアクセス元を制限することができます。

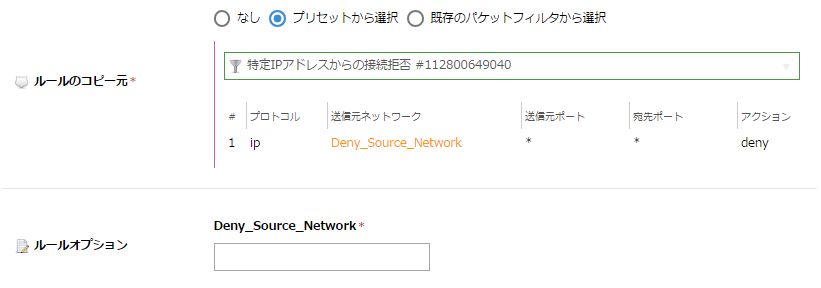

2.特定IPアドレスからの接続拒否

Deny_Source_Networkに特定のIPアドレス(CIDR表記対応)を入力することで、そのネットワークからの通信をすべて接続拒否することができます。

3.不要ポートのフィルタ(Linux用)

インターネット上で主に用いられるポート以外の接続を拒否するためのフィルタです。SSH_Source_NetworkとNTP_Source_Networkに入力することで対象IPアドレス(CIDR表記対応)に限定することができます。

パケットフィルタの削除

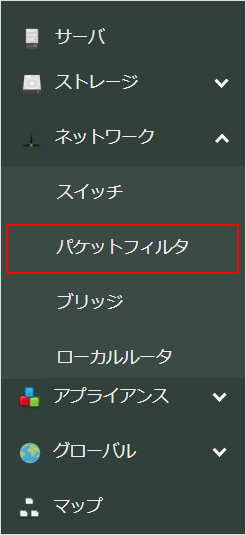

左側のメニューから『 パケットフィルタ 』をクリックします。

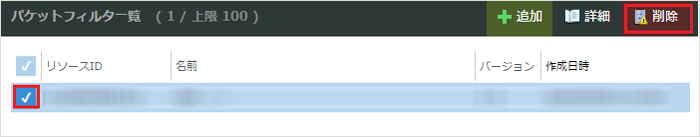

パケットフィルタ一覧から削除したいパケットフィルタのチェックボックスにチェックを入れ 、『 削除 』をクリックします。

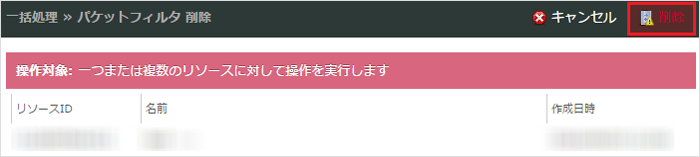

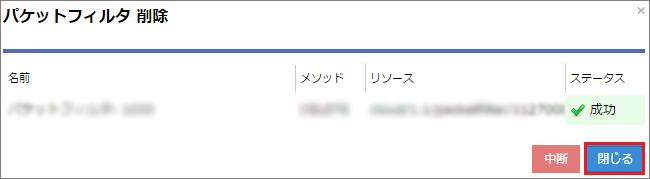

右上の『 削除 』をクリックします。

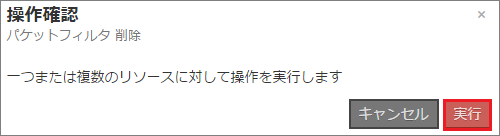

確認画面が表示されます。削除してよければ『 削除 』をクリックします。

ステータスが [ 成功 ] に変われば、削除完了です。『 閉じる 』をクリックします。

注意事項

ルール設定を変更した場合、該当のパケットフィルタを設定しているNICへのフィルタ設定もすぐに反映されます。

IPv6には対応していません。

パケットフィルタによって破棄したパケットは、対象サーバに到達しないため、アクティビティにあるNICグラフ上に表示されません。

パケットフィルタ適用処理による通信断は発生しません。