FortiGate ファイアウォールポリシー参考情報

[更新: 2024年5月29日]

1. 概要

弊社による検証データの一部を公開した記事掲載となります。参考までにご利用ください。

注釈

お客様個別の要件定義、設計、開発・設定補助に関するサポートは、FortiGateVMのライセンスサービスに含まれません。上記、ご注意ください。

1.1 検証条件

FortiGateVMは、GUIとCLIのサポートとなります。掲載はCLI、GUIを適宜使い分け掲載いたします。

本掲載により利用された検証環境のFortiOSは、両系ともに7.0.12です。

コマンドの一部は、<>記載により抽象化、強調記載を行います。お客様が入力を行う際は<>を削除、入力します。

2. ファイアウォール

FortiGateVMは、Gatewayによりアクセスの制御、通過するトラフィックを検閲を実行、外部からの脅威に対してシステムを保護します。

また、FortiGateVMは、次世代ファイアウォールとしてUTM機能が提供されます。UTM機能によりアプリケーションレイヤーの制御、保護機能、AV/Malwareの検査などが利用可能です。

重要

UTM機能の利用は、セキュリティバンドルのライセンスが必要です。ベーシックではUTM機能は利用できません(シグネチャなどの更新ファイルがFortiGuardよりDL出来ません)。

注釈

WAFなどの一部はベーシックに於いてもご利用可能ですが、FortiGuardを利用する機能(AV/MalwareのDB、IPSのDB、Internet Serviceを参照するDB)などは、ご利用ができません。

2.1 ポリシー設定

ファイアウォールは、様々な設定により構成される ポリシー を制御することで実現します。

このためCLIの解説は、設定箇所が多岐に渡り複雑性が増します。本解説は、一部を除きGUIを利用します。

ポリシーの設定は、下記のメニュー順に操作、ポリシー設定画面を表示します。

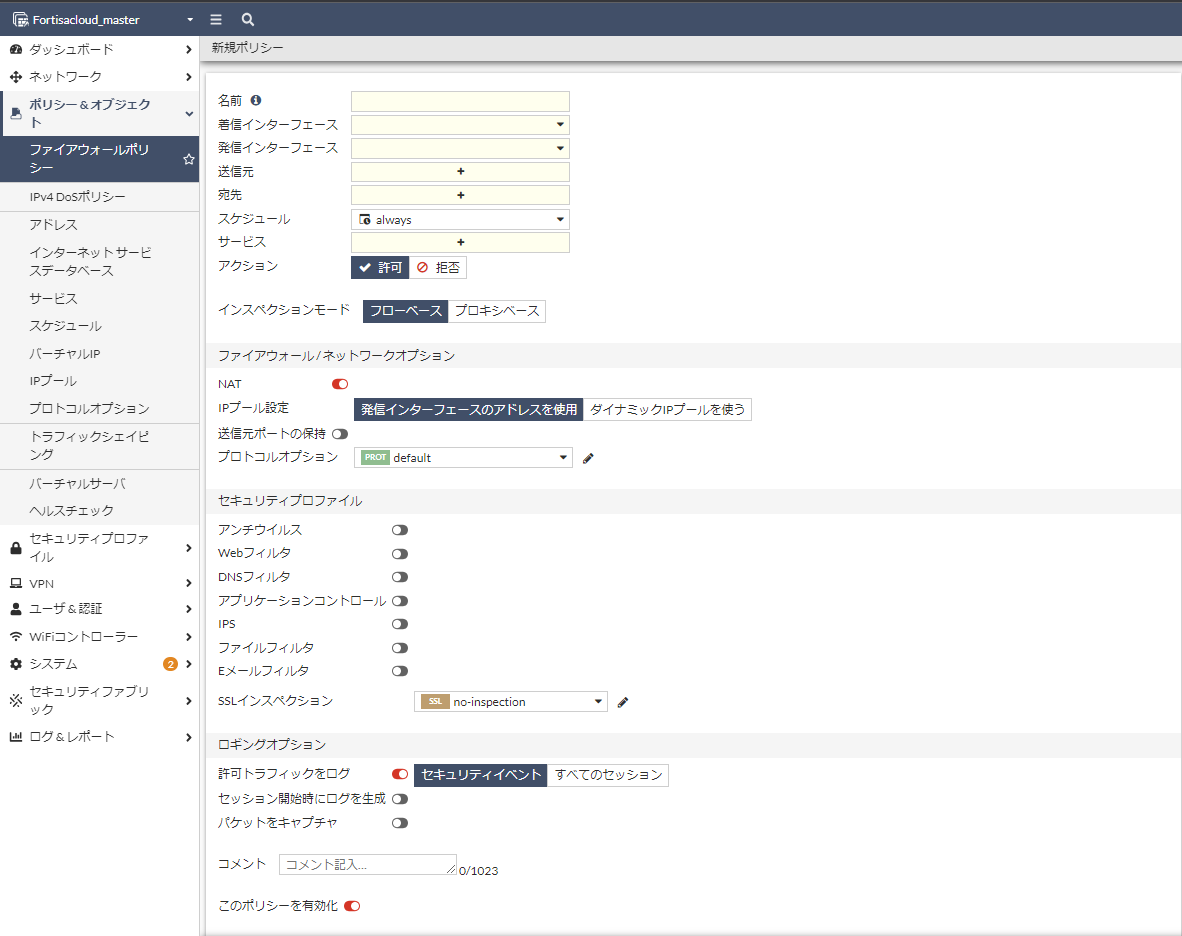

新規ポリシー画面

ポリシー&オブジェクト >>> ファイアウォールポリシー >>> 新規作成

注釈

ポリシーの動作は、作成順(ID)の昇順に適用されます(変更可、重複不可)。また、初期状態は暗黙の拒否が作成済により許可ポリシー以外は全て拒否されます。

注釈

CLIによりNATモード、トランスペアレントモードを選択可能ですが、トランスペアレントモードはさくらのクラウド仕様上、利用ができません。

2.1.1 基本設定項目

ファイアウォールのポリシーは、個別に許可のポリシーを設定、未許可のアクセスを拒否する仕様です(暗黙の拒否)。

このため一つ一つ許可をするポリシーの設定が必要となります。下記はポリシーの基本設定項目です。

基本設定項目

基本設定項目 |

説明 |

|---|---|

名前 |

ポリシーに関する名前を定義します。 |

着信インターフェース |

着信するポートを指定します。 |

発信インターフェース |

発信するポートを指定します。 |

送信元 |

許可する送信元のアドレス(IP、FQDN、国別、MAC)、ユーザ、インターネットサービスを指定します。 |

宛先 |

許可する宛先のアドレス(IP、FQDN、国別、MAC)、ユーザ、インターネットサービスを指定します。 |

スケジュール |

ポリシーを有効とする繰り返し時刻(曜日、時刻)、指定日(開始日時・終了日時)を指定します。 |

サービス |

サービスのプロトコルを指定します。 |

アクション |

上記の接続に対し許可(accept )、拒否(deny)を設定します。 |

インスペクションモード |

フローベース、プロキシベースにより制御・セキュリティプロファイルによる検査する方法が異なります。 |

注釈

物理HWから移行する等の際は、configファイルをエクスポート、該当のconfig箇所に元の設定をコピー&ペースト後にインポートすることで複数のポリシーを一括に修正が可能です(同一バージョン、HWのみに有効な設定は対象外)。

2.1.2 ファイアウォール / ネットワークオプション

NATを利用する際に有効/無効に変更します。また、destination NATを利用する際は、基本設定の宛先にvirtual IPsを利用するなど本項目以外の考慮が必要です。

注釈

管理用アクセス制御は別となります。 ネットワーク >>> インターフェース項目の管理者アクセス 、 システム >>> 管理者 設定を確認します。

2.1.3 セキュリティプロファイル

UTM機能の有効(プロファイル指定)、無効設定を指定します。

セキュリティプロファイル項目

一部の設定は括弧内のプロキシベース・表示機能設定解除を有効にする必要があります。

重要

本設定のすべてを活用するには、各機能ライセンス購入(セキュリティバンドルなど)が必要となります。

注釈

一部の設定は警告・認証メッセージを表示させることが可能です(差し替えメッセージ)。差し替えメッセージの初期設定は表示が無効です 表示機能設定 >>> 差し替えメッセージ を有効にする必要があります。

2.1.4 DLP(データ漏洩防止)

DLPは機密データを想定される情報、ファイル通過を検閲する機能です。

本機能はCLIにより検査対象とするファイルや表現などをルールに指定、外部への通信を許可、検閲、拒否します。

FORTINET Doccument Library FortiGate/FortiOS 7.0.12 Administration Guide Data leak prevention-DLP(データ漏洩防止)

https://docs.fortinet.com/document/fortigate/7.0.0/administration-guide/153498/data-leak-prevention

2.1.5 ロギングオプション

ロギングオプションは、ルールに合致するトラフィックのログを指定します。

2.1.6 高度な設定

キャッシュ、一部認証設定に関して設定を有効/無効にすることが可能です。

3. その他ファイアウォール

項目2.に解説したファイアウォールのポリシーとは異なり、DoS対策などで異なるポリシールールを設定することが可能です。

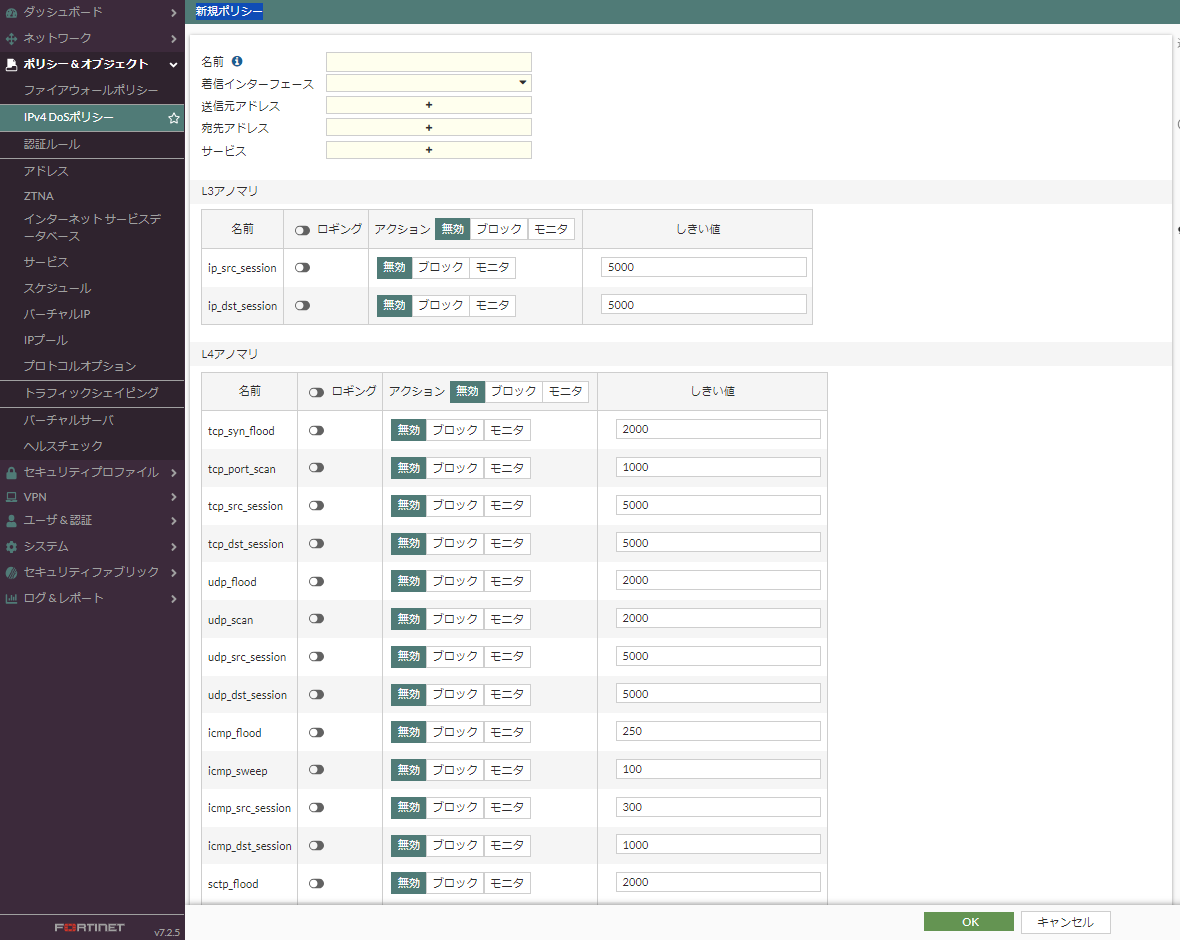

3.1 IPv4 DoSポリシー

FortiGateVMに着信するDoSに関する攻撃を遮断、監視する機能です。

tcpに対する既知の攻撃に対し閾値を設定することで監視、遮断などを設定することが可能です。

IPv4 DoSポリシー 新規ポリシー

注釈

本ポリシーを利用する際は、事前に表示機能設定 DoSポリシー を有効化する必要があります。

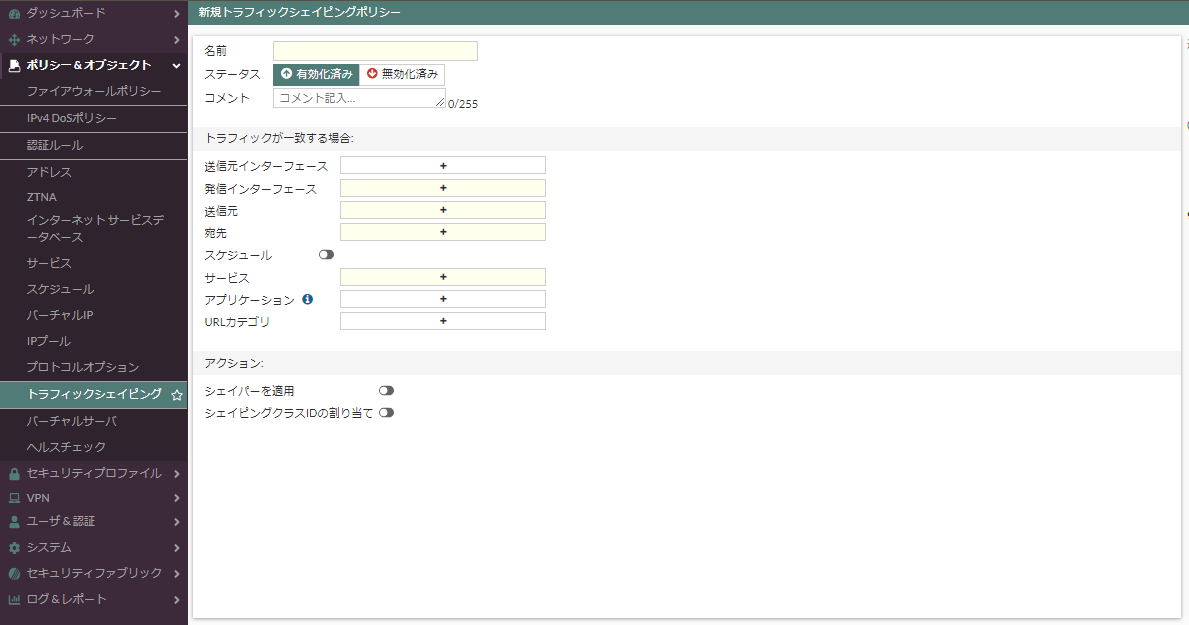

3.2 トラフィックシェイピング

通過するアクセスに対しシェイピングポリシーにより送受信トラフィックの制御を行う機能です。

マルチテナント方式によるサービス設計などに利用、帯域制御が可能です。

下記のメニュー順に操作、ポリシー設定画面を表示します。

ポリシー&オブジェクト >>> トラフィックシェイピング

トラフィックシェイパー 管理画面

下記のメニュー順に操作、ポリシー設定画面を表示します。

ポリシー&オブジェクト >>> トラフィックシェイピング >>> 新規作成

新規トラフィックシェイパー 作成画面

注釈

本機能は、FortiGateVMを転送する際の帯域制御です。上流のネットワークの帯域制御を行うものではありません。

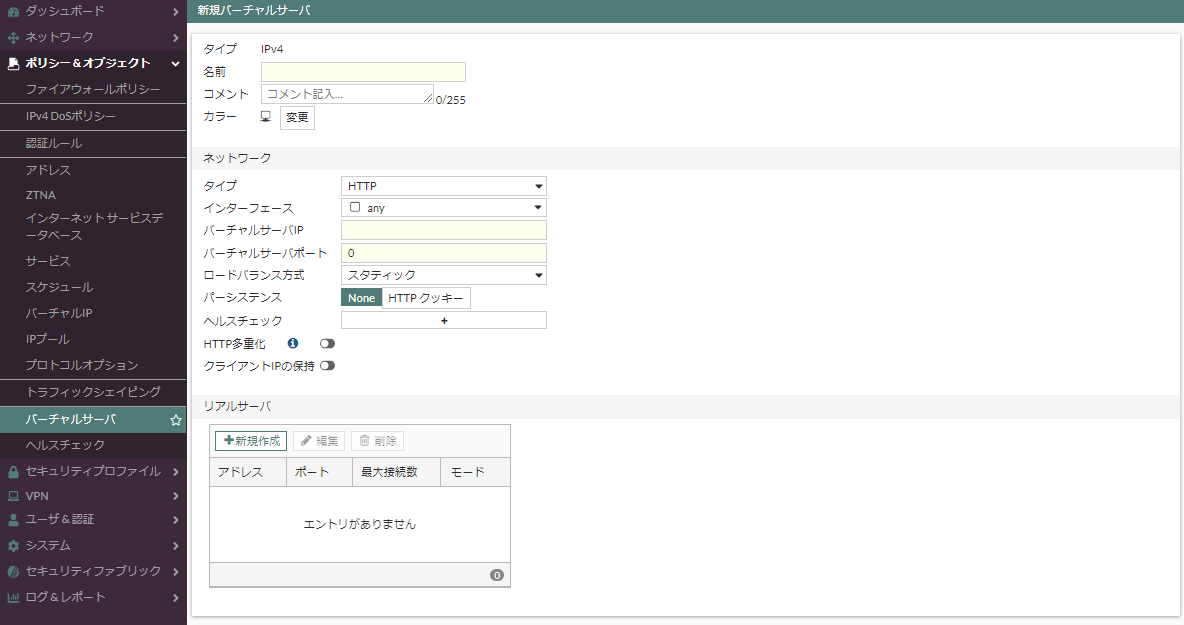

3.3 バーチャルサーバ、ヘルスチェック

FortiGateは、インライン配下に配置するサーバーに対しL4相当のロードバランシングが可能です。

ヘルスチェックとリアルサーバ、ファイアウォールの設定により構成されます。

新規バーチャルサーバ 新規ポリシー

Fortinet Document Library FortiGate/FortiOS 7.0.12 Administration Guide Virtual server load balance

https://docs.fortinet.com/document/fortigate/7.0.12/administration-guide/713497

注釈

L4相当のバランシングですが、一部パーシステンス、SSL/TLSオフロードなどが可能です。但しオフロードの複合化処理にはサーバーリソースの負荷が増加します。