FortiGate IPsecVPN(Site to Site)設定例

[更新: 2024年5月29日]

1. 概要

弊社による検証データの一部を公開した記事掲載となります。参考までにご利用ください。

注釈

お客様個別の要件定義、設計、開発・設定補助に関するサポートは、FortiGateVMのライセンスサービスに含まれません。上記、ご注意ください。

1.1 検証条件

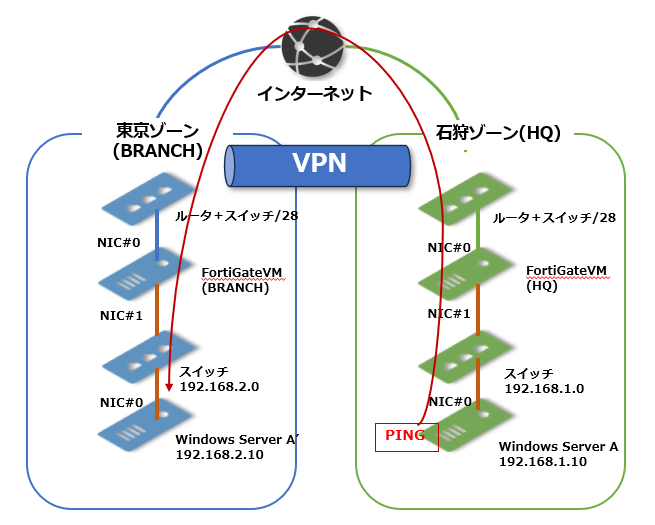

石狩リージョン <-> 東京リージョン間のFortiGateVMをSite-to-site VPNにより接続した設定例です。

ネットワーク環境は、さくらのクラウドの環境に左右されます(プラットフォームにより許容されるMACアドレス、VLAN、パケットなど)。

FortiGateは、GUIとCLIのサポートとなります。掲載はCLI、GUIを適宜使い分け掲載いたします。

本掲載により利用された検証環境のFortiOSは、両系ともに7.0.12です。

コマンドの一部は、<>記載により抽象化、強調記載を行います。お客様が入力を行う際は<>を削除、入力します。

ネットワークの初期設定は、本TIPSでは省略いたします。

1.2 構成図

石狩第一ゾーン(HQ)、東京第1ゾーン(BRANCH)に其々FortiGateVMとWindows Serverを配置した環境になります。

構成図

基本設定項目

対象機器名 |

インターフェース |

IPアドレス |

|---|---|---|

石狩第一ゾーン(HQ) FortiGateVM |

Port1(#NIC0) |

ルーター+スイッチ/28 IPAddress A1 |

石狩第一ゾーン(HQ) FortiGateVM |

Port1(セカンダリIPアドレス)(#NIC0) |

ルーター+スイッチ/28 IPAddress A2 |

石狩第一ゾーン(HQ) FortiGateVM |

Port2(#NIC1) |

192.168.1.1/24 |

東京第1ゾーン(BRANCH) FortiGateVM |

Port1(#NIC0) |

ルーター+スイッチ/28 IPAddress A'1 |

東京第1ゾーン(BRANCH) FortiGateVM |

Port1(セカンダリIPアドレス)(#NIC0) |

ルーター+スイッチ/28 IPAddress A'2 |

東京第1ゾーン(BRANCH) FortiGateVM |

Port2(#NIC1) |

192.168.2.1/24 |

石狩第一ゾーン(HQ) Windows Server |

イーサネット1(#NIC0) |

192.168.1.10/24 |

東京第1ゾーン(BRANCH) Windows Server |

イーサネット1(#NIC0) |

192.168.2.10/24 |

注釈

事前にネットワークの初期設定、ファイアウォールは設定済みです。

2. VPNの設定

本TIPSで解説する設定は、設定コストが低いGUIで行います。CLIは一部の確認のみに利用します。

事前に省略する設定

下記は、他TIPSに於いても解説済みのため記載を省略いたします。

FortiGateVM インターフェース(Port1,Port2)にルータ+スイッチ IPアドレスを設定

FortiGateVM ルータ+スイッチ/28 ゲートウェイアドレスに関する経路設定

Windows Server のIPアドレス、ゲートウェイアドレス設定

FortiGateVMのホスト名、タイムゾーン、表示機能などの基本設定

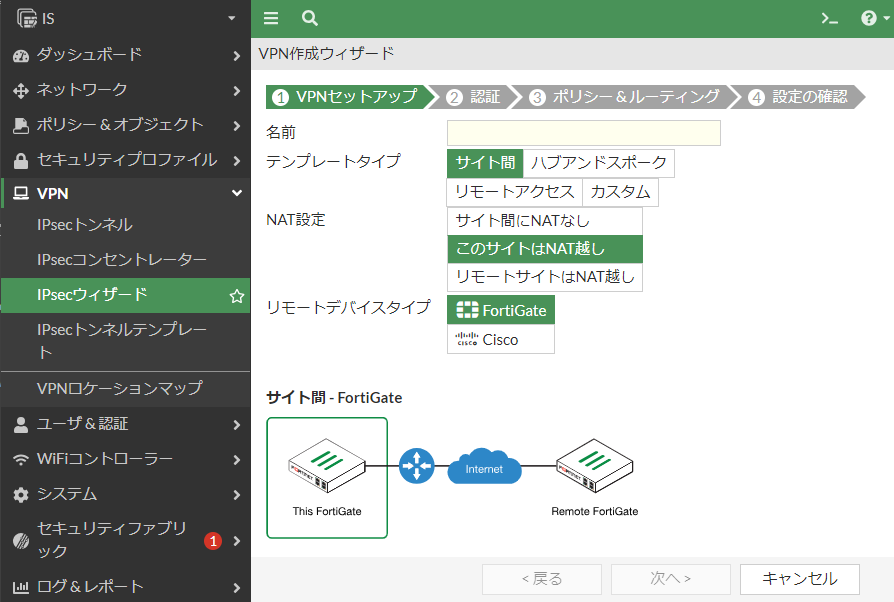

2.1 VPNウィザードによる初期設定

FortiOS内には、VPN接続用のテンプレートがVPNウィザードとして標準提供されます。本参考例は、VPNウィザードにより作成後、と一部設定を修正します。

次の設定順に進み、VPNウィザードから設定を開始します。

VPN >>> IPsecウィザード

2.1.1 VPNセットアップ(VPN Setup)

VPN設定の名前、テンプレートなどの基本情報を指定します。

IPsecウィザード(VPN Creation Wizard)

基本参考設定 石狩第一ゾーン(HQ) FortiGateVM

下記は参考例の設定内容です。

設定項目名 |

参考例 |

|---|---|

名前(Name) |

IS |

テンプレートタイプ(Template type) |

Site to Site |

NAT設定(NAT configuration) |

このサイトはNAT越し(This site is behind NAT) |

リモートデバイスタイプ(Remote device type) |

FortiGate |

基本参考設定 東京第1ゾーン(BRANCH) FortiGateVM

下記は参考例の設定内容です。

設定項目名 |

参考例 |

|---|---|

名前(Name) |

TK |

テンプレートタイプ(Template type) |

Site to Site |

NAT設定(NAT configuration) |

このサイトはNAT越し(This site is behind NAT) |

リモートデバイスタイプ(Remote device type) |

FortiGate |

注釈

名前(Name)は、VPN名、ファイアウォールポリシー名、アドレス名に利用されます。

重要

クラウド環境では、上位のネットワーク(さくらのクラウド ルータ+スイッチ)が存在します。 このサイトはNAT越し(This site is behind NAT) を選択します。

注意

他機器でも接続は可能ですが、異なる機器間は仕様の違いがある為、同メーカー機器同士を配置、接続を推奨します。

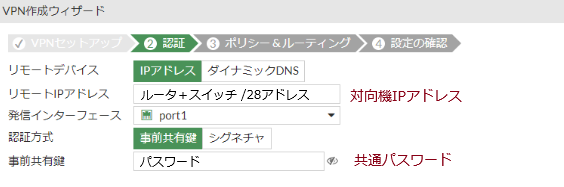

2.1.2 認証(Authentication)

VPNの通信を確立するための、アドレス情報、インターフェース、事前共有鍵を設定します。

認証(Authentication)

基本参考設定 石狩第一ゾーン(HQ) FortiGateVM

下記は参考例の設定内容です。

設定項目名 |

参考例 |

|---|---|

リモートデバイス(Remote device) |

IPAddress A'1 |

発信インターフェース(Outgoing Interface) |

Site to Site |

認証方式(Authentication method) |

事前共有鍵(Pre-shared-Key) |

事前共有鍵(Pre-shared key) |

6 文字を入力してください。(標準設定) |

基本参考設定 東京第1ゾーン(BRANCH) FortiGateVM

下記は参考例の設定内容です。

設定項目名 |

参考例 |

|---|---|

リモートデバイス(Remote device) |

IPAddress A1 |

発信インターフェース(Outgoing Interface) |

Site to Site |

認証方式(Authentication method) |

事前共有鍵(Pre-shared-Key) |

事前共有鍵(Pre-shared key) |

6 文字を入力してください。(標準設定) |

注釈

ご利用者様によりシステムのパスワードポリシーを変更済みの際は、変更後のポリシーに従い設定します。

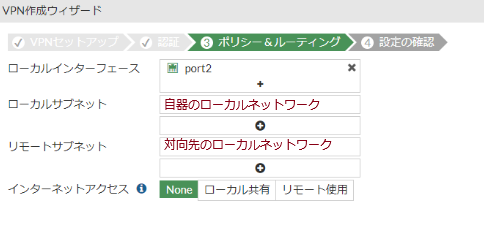

2.1.3 ポリシー & ルーティング(Policy & Routing)

サイト間で接続するローカルネットワークの宛先を指定します。

ポリシー & ルーティング(Policy & Routing)

基本参考設定 石狩第一ゾーン(HQ) FortiGateVM

下記は参考例の設定内容です。

設定項目名 |

参考例 |

|---|---|

ローカルインターフェース(Local interface) |

Port2 |

ローカルサブネット(Local subnets) |

192.168.1.0/24 |

リモートサブネット(Remote Subnets) |

192.168.2.0/24 |

インターネットアクセス(Internet Access) |

NONE |

基本参考設定 東京第1ゾーン(BRANCH) FortiGateVM

下記は参考例の設定内容です。

設定項目名 |

参考例 |

|---|---|

ローカルインターフェース(Local interface) |

Port2 |

ローカルサブネット(Local subnets) |

192.168.2.0/24 |

リモートサブネット(Remote Subnets) |

192.168.1.0/24 |

インターネットアクセス(Internet Access) |

NONE |

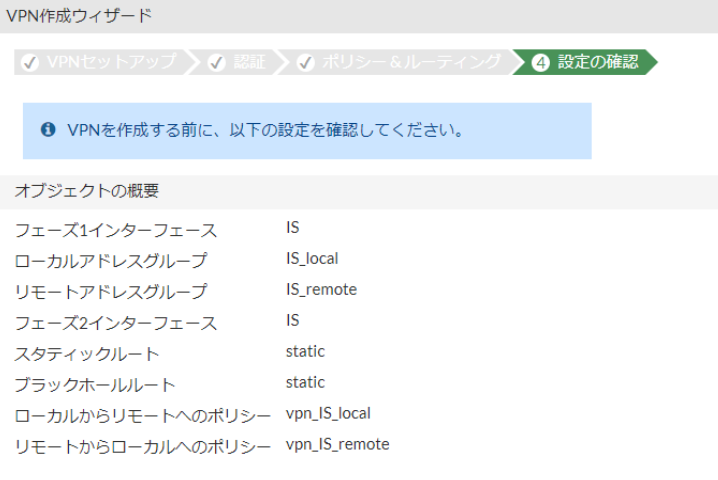

2.1.4 設定の確認(Review Settings)

項目2.1.1~2.1.3の内容により作成される各設定一覧を確認します。

確認後、CREATEを入力することで作成が開始されます。作成完了後は、緑のポップアップにより完了が報告されます。

設定の確認画面

注釈

CLIはウィザードの様な機能はありません。すべて個別に設定が必要になります。

重要

経路設定(Static Route)、ファイアウォールポリシーは、自動で作成されます。

3. 設定の変更

項目2.により作成されたVPNトンネルの構成は、テンプレートにより作成された内容です。作成したVPN設定をさくらのクラウド ネットワーク仕様に合わせた修正を加えます。

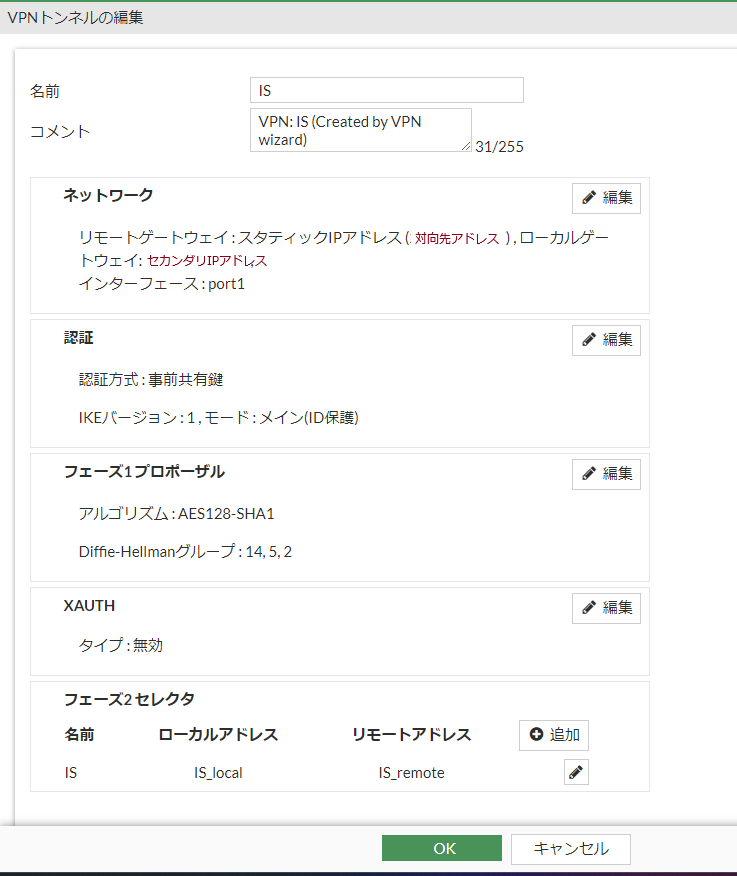

3.1. VPNのトンネル情報の修正

テンプレートにより作成されたVPNの設定は、セカンダリIPアドレスの利用、暗号化スイーツ、KeepAliveの設定はありません。

このため作成したVPNを下記の様に変更、設定を追加します。

注釈

各FortiGateVMに同じ設定を実施します。

3.1.1 カスタムトンネルへコンバートの利用

カスタムトンネルへコンバートを開始することで、詳細なトンネル情報の設定が可能です。

参考例では、下記の設定を追加、修正しました。

VPNトンネルの編集(Edit VPN Tunnel)(HQ,BRANCH)画面

注釈

画像は、ローカルゲートウェイ(セカンダリIPアドレス)を設定済です。

フェーズ1 プロポーザル 高度な設定

設定項目名 |

参考例 |

|---|---|

暗号化 |

AES128 |

認証 |

SHA1 |

Diffie-Hellmanグループ |

14,5,2 |

フェーズ2 プロポーザル 高度な設定

設定項目名 |

参考例 |

|---|---|

暗号化 |

AES128 |

認証 |

SHA1 |

Diffie-Hellmanグループ |

14,5,2 |

自動鍵キープアライブ |

有効 |

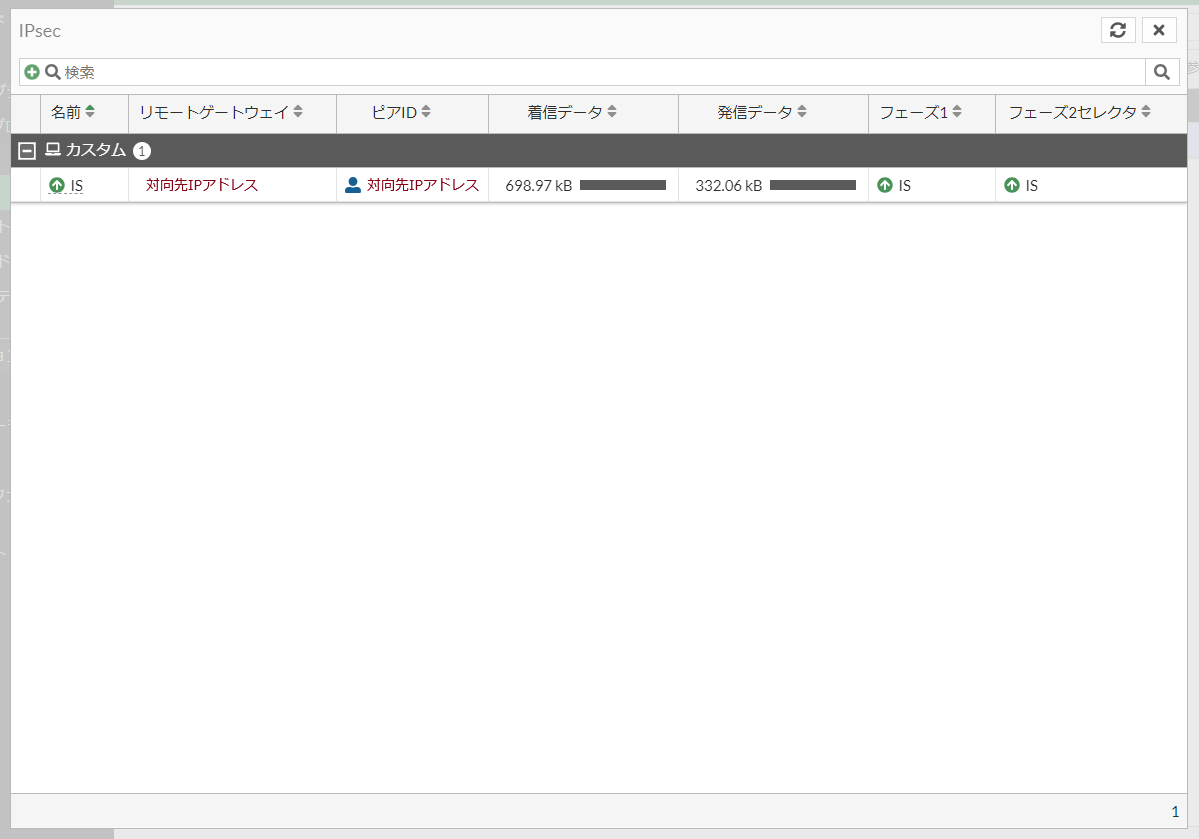

3.1.2 VPNトンネルの有効化

IPsec トンネル画面よりトンネルステータスを表示、ステータスをUPに変更します。

トンネルのステータスに関する設定は、下記のメニュー順に操作、各トンネルのステータスを右クリックにより表示します。

VPN >>> IPsec トンネル >>> IPsec

IPsec画面

注釈

全てのフェーズでUPすることで、正常にVPNが稼働します。設定に誤りが無ければ各ローカルネットワークの端末からpingなどの応答が返されます。

3.1.3 ダッシュボードにIPsec モニターの追加

ダッシュボードに項目3.1.2に表示したIPsecを追加することが可能です。

ダッシュボードの追加ボタンによりIPsecを指定、追加します。

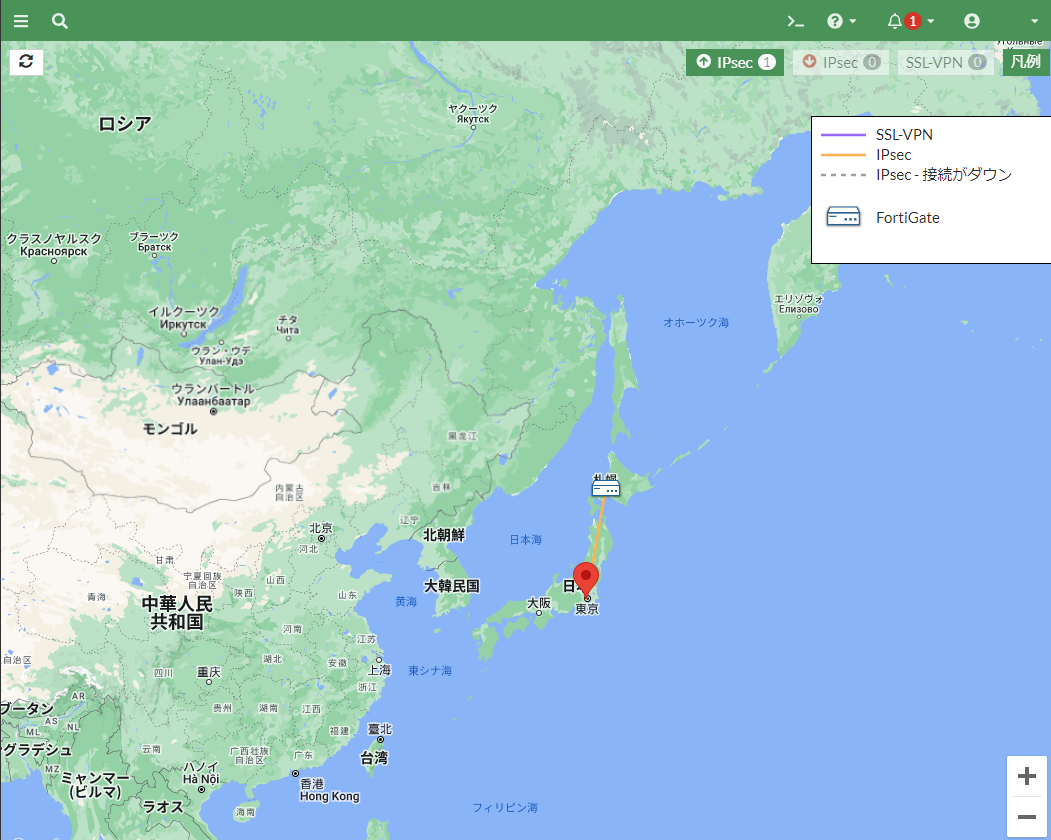

3.1.4 VPNロケーションの確認

Geoipを参照、リモートゲートウェイのIPアドレス所在地をMAP表示します。

下記のメニュー順に操作、MAPを表示します。

VPN ローケーションマップ 画面

VPN >>> VPN ローケーションマップ

注釈

GeoIPを参照します。このため所在地の精度は保証されません。

3.2 セカンダリIPアドレスの利用

FortiGateVMのセカンダリIPアドレスをリモートピアに指定する際は、項目3.1.1のVPNトンネル編集画面の

ネットワーク 項目のローカルゲートウェイを有効化、セカンダリIPアドレスを指定します。

また、対抗ピアのFortiGateVMのリモートゲートウェイのIPアドレスをセカンダリIPアドレスに変更します。

注釈

事前にセカンダリIPアドレスをインターフェースに設定する必要があります。

4. 各種VPNトンネルの確認コマンド

下記はVPNに関する情報を確認するコマンドです。

4.1 FortiGateの確認コマンド

get vpn ike gateway

IS # get vpn ike gateway

vd: root/0

name: IS

version: 1

interface: port1 3

addr: <石狩第一ゾーン(HQ) FortiGateVM(ルーター+スイッチ/28 IPAddress A1)>:<IKEPort> -> <東京第一ゾーン(Branch) FortiGateVM(ルーター+スイッチ/28 IPAddress A'1)>:<IKEPort>

created: 368s ago

peer-id: <対向先IPアドレス>

peer-auth: no

IKE SA created: 2/2 established: 2/2 time: 2090/2095/2100 ms

IPsec SA created: 1/1 established: 1/1 time: 20/20/20 ms

id/spi: 9 08274fb062c50b99/cad8e55f625dcaba

direction: responder

status: established 368-366s ago = 2090ms

proposal: aes-128-sha1

key: <パスワード>

lifetime/rekey: 86400/85763

DPD sent/recv: 00000000/00000002

id/spi: 8 8d98a7055eddd342/fd55c835a1f6c61f

direction: initiator

status: established 368-366s ago = 2100ms

proposal: aes-128-sha1

key: <パスワード>

lifetime/rekey: 86400/85733

DPD sent/recv: 00000000/00000000

注釈

上記はVPN接続が成功(established)のコマンド結果です。

get vpn ipsec tunnel summary

IS # get vpn ipsec tunnel summary

'IS' <対向先IPアドレス>(ルーター+スイッチ/28 IPAddress A'1)>:0 selectors(total,up): 1/1 rx(pkt,err): 15/0 tx(pkt,err): 15/1

注釈

上記はVPN接続が成功(selectors(total,up): 1/1)のコマンド結果です。

4.2 ポリシーベース

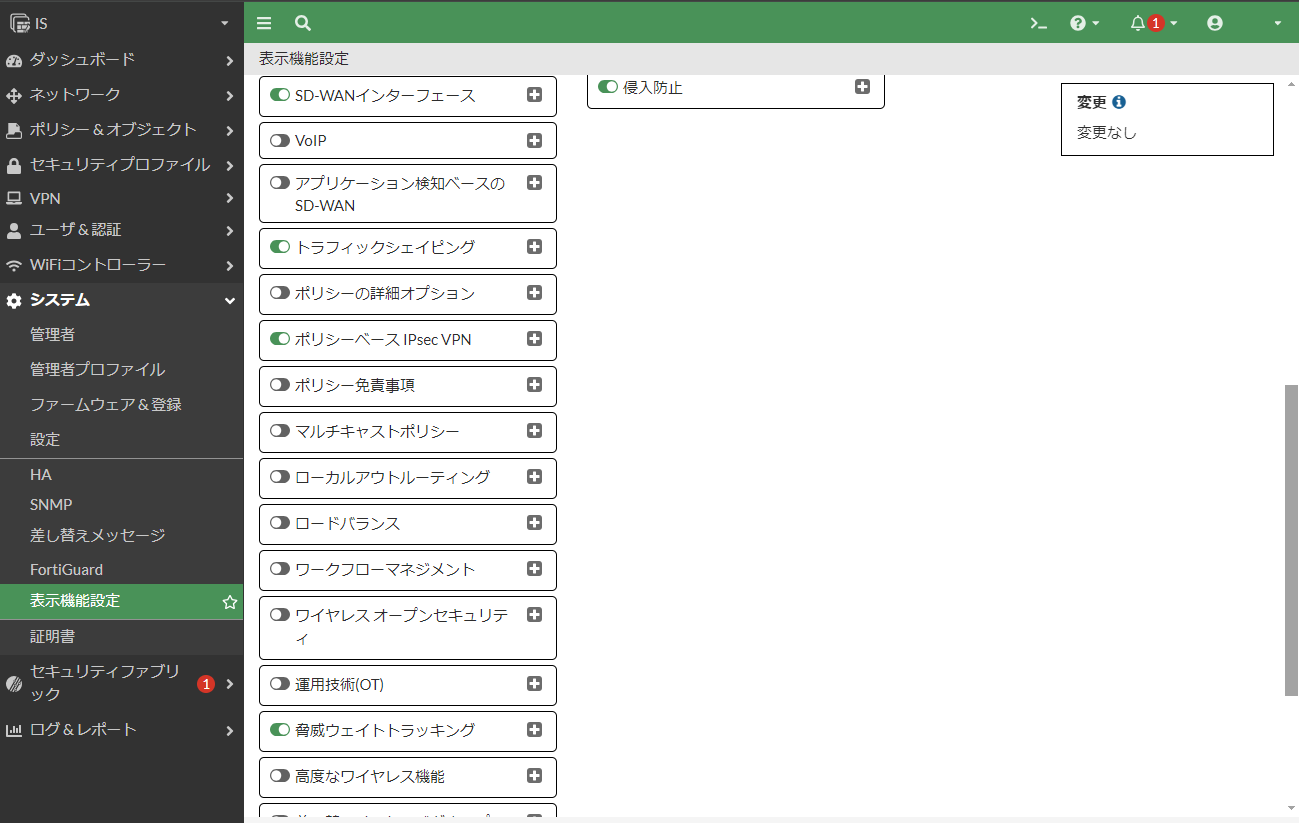

ポリシーベースのIPsecをGUIにより操作する際は、表示機能設定により機能表示を有効化する必要があります。

下記のメニュー順に操作、ポリシーベース IPsec VPNを有効化します。

表示機能設定 画面

システム >>> 表示機能設定

4.3 トラブルシューティング

VPNトンネルはVPN機器同士の同期によりステータスのUP,Downをします。このため一部の設定が意図通りで無くとも成立します。

VPNは成立、ローカルネットワーク間のアクセスが出来ない等の際は、経路設定やファイアウォールポリシー、NAT、クライアント端末や各拠点ネットワークを確認ください。

Troubleshooting Tip: Troubleshooting IPsec Site-to-Site Tunnel Connectivity

Troubleshooting Tip: IPsec VPN is up but network is not reachable