機密VMプランとは

[更新: 2025年12月22日]

概要

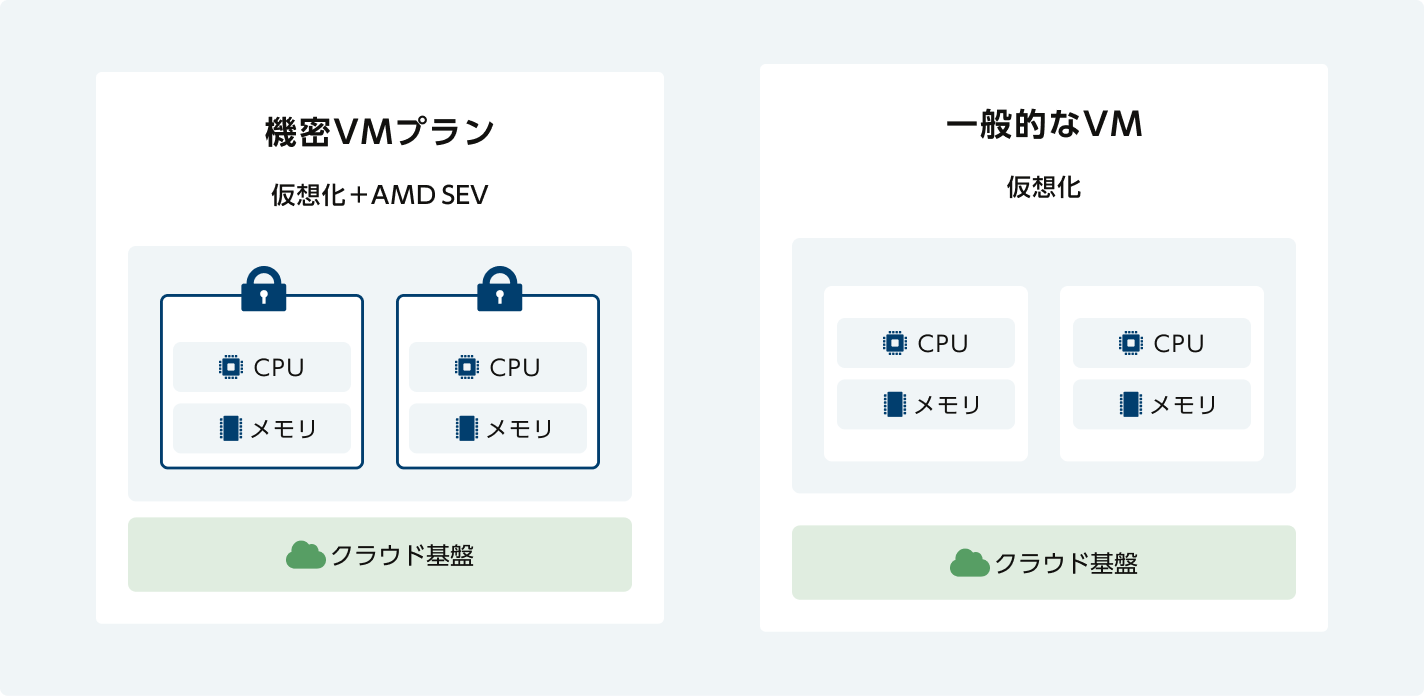

「機密VMプラン」は、AMD Secure Encrypted Virtualization (SEV) を用いた機密コンピューティング環境を利用できるプランです。

SEV-SNP を用いた機密VMプランは通常プランの機能に加えて、以下のような機能が利用できます。

VM で使用するメモリ・レジスタの暗号化

SEV-SNP による構成証明の取得支援

VM で使用するメモリ・レジスタの暗号化

通常、ホストサーバ上で動作する各 VM で使用するメモリとレジスタは暗号化されておらず、攻撃者が何らかの手段を用いて VM からホストサーバに侵入した場合、当該ホストサーバで稼働する VM へ干渉される可能性があります。

機密VMプランを利用することで、VM で使用するレジスタやメモリ領域を VM 固有の暗号鍵で暗号化したり、当該 VM 以外からのメモリアクセスを CPU 内蔵機能により拒否することが可能になります。一般的な VM においては攻撃者がハイパーバイザーに侵入した場合や、ハイパーバイザーの管理者側に悪意がある場合には VM への干渉を行うことが可能ですが、機密VMプランを利用することでこれを防止できます。

構成証明の取得支援

機密データを取り扱う場合、暗号鍵と平文の機密データはディスクイメージに直接置くことができず、これらは全て暗号化メモリ上でのみ取り扱う必要があります。

機密 VM でこれを達成するためには、ディスクイメージには暗号化された機密データのみを配置し、機密データを復号するための暗号鍵は外部のシステムから VM が起動する都度渡すようにする必要があります。

このとき、正規のユーザーが正規の環境で起動した VM に対してのみ暗号鍵を渡すようにする必要があります。これを怠ると、例えば攻撃者が機密データを含むディスクイメージを丸ごと窃取した場合、窃取したディスクイメージを使用して機密 VM を起動するだけで平文の機密データを得られるようになってしまいます。

正規のユーザー、つまり利用者本人が実際に起動操作を行ったかどうかは利用者で判断できますが、特定の VM が正規の環境で起動しているかどうかは弊社でしか判断ができません。 利用者から見て弊社が信用できないと仮定する場合、正規の環境で VM が起動している保証が全くないのと同じ意味になります。

機密VMプランでは CPU 内蔵の機能を用いることで、真に VM が機密 VM として稼働していることや、CPU 固有の ID などを、CPU メーカーの管理する鍵によって署名された アテステーションレポート として取得できるようになります。

サービス仕様

機密VMプランは以下の1プランでの提供となります。

16仮想コア/24GBメモリプラン

価格については サービスサイト を参照ください。

注意

東京第2ゾーンのみでのご提供となります。

利用方法

サーバ作成方法

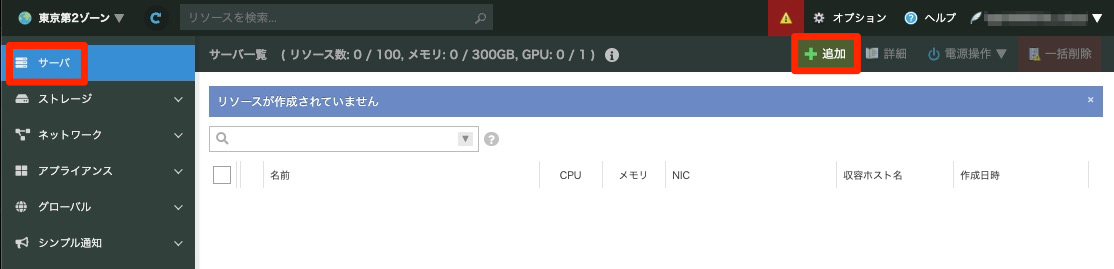

コントロールパネルの「サーバ」を選択し、右上の「追加」を押下します。

注意

シンプルモードでのサーバ作成時には選択できません。通常モード に切り替えてから操作を行ってください。

サーバプランから、「機密VMプラン(16コア)」を選択します。

サーバの作成・削除 を参考にスペック、設定値を入力し画面右上の「作成」ボタンを押下します。

注意

機密VMプランでは検証用OSを除くパブリックアーカイブOSのご利用ができません。

OS インストールについて

機密VMプランでは信頼できるローカル環境において事前にインストール・構築・検証を済ませた OS ディスクイメージをアップロードいただき、「マイアーカイブ」としてさくらのクラウド上に展開していただくことを強く推奨します。

「マイアーカイブ」の作成方法については アーカイブ機能 のマニュアルをご覧ください。

機密VMプランにおけるアテステーション検証は、「このVMが間違いなく機密VM(CVM)であること」、「CPU内蔵のセキュリティ機構(AMD SEV-SNP)が正しく機能していること」を確認するための根幹に関わるプロセスです。

機密VMプランで作成したサーバ上で OS インストールを行うことは、以下の理由から環境の真正性を確認することが困難であるため、推奨しておりません。

一般的な OS インストーラにおいては SEV-SNP を用いたリモートアテステーションが行えない

インストールに使用するディスクイメージのすり替え・改ざんの可能性が排除できない

アテステーション検証はユーザ自身が機密VMにて実施するものですが、これには各種パッケージやスクリプト、ツールをインストールする等の準備が必要となります。

機密VM環境の動作確認やアーキテクチャの検証を効率的に進めるために「検証用パブリックアーカイブ」を提供しております。

詳しくは 検証用パブリックアーカイブについて をご覧ください。

OS セットアップ時の注意点

OS イメージのセットアップを行う際、以下の点に注意して構築を行うようお願いいたします。

Linux 6.16 以降のカーネルをご利用ください。これより古いカーネルでは OS が起動しなかったり、SVSM vTPM が動作しない可能性があります。

スワップは無効化するか、やむを得ず有効とする場合はスワップ書き込み先を dm-crypt などを用いて適切に暗号化されるように設定してください。

一般的なセキュリティ設定を適切に行ってください。機密コンピューティング技術は VM 上で動作する OS やアプリケーションの脆弱性を緩和できるものではありません。

注意事項・制限事項

機密VMプラン特有の注意事項

機密VMプランで提供するサービスは「VM の機密性と完全性が検証されない限り、 絶対にその中で重要なデータを取り扱わない」ことを目的とした特殊なものであり、これを実現するために多数の注意事項がございます。 以下を理解していただいた上で、適切にご利用頂く必要があります。

機密VMプランは「有効にするだけでセキュリティが向上する」ものではありません。

- UEFI ブートが必須となるため、通常プランで使用しているディスクをそのまま起動させることはできません。

SEV-SNP に対応した Linux カーネルを用いる OS 以外での起動は確認していません。

UEFI 変数の取り扱いが異なるため、他の UEFI 環境で起動するディスクイメージを用いても OS の起動ができない場合があります。

起動に失敗した場合、サーバの電源が自動的に OFF となります。

起動シーケンスに COCONUT-SVSM の実行が含まれる関係上、通常 VM に比べてブートに時間を要します。

レジスタ暗号化などの処理が増えるため、CPU やメモリのパフォーマンス低下を伴います。

適切な運用のためには、お客様側において OS イメージの構築、COCONUT-SVSM のレビュー・バイナリ解析、リモートアテステーション用の信頼できるサーバ構築等が必要になります。

機密VMプラン特有の制限事項

機密VMプランでは、サービスの特性上、以下のような制限事項があります。

- reboot コマンドや shutdown -r 等によるシステム再起動が動作せず、シャットダウン扱いとなります。

ハイパーバイザー側から VM への干渉が行えないため、再起動処理で通常行われる VM 状態の初期化が行えないためです。

コントロールパネル上から実行できる「強制リブート」機能は、reboot コマンドとは動作機序が異なるため利用可能です。

「ディスク修正機能」 が使用できません。

- 標準で使用できるパブリックアーカイブは、機密 VM 検証用のものに限られます。

「マイアーカイブ」として作成されたアーカイブは制限なく使用できます。

機密VMプランで作成したサーバはプラン変更ができません。