Sophos UTM サイト間VPN機能

[更新: 2018年6月14日]

Sophos UTMでサイト間VPN機能を使う際のご利用手順です。

概要

サイト間VPN機能は、Sophos UTM配下のネットワークと他のネットワークに設置したサイト間VPN接続対応機器でVPN接続を行う機能です。暗号化された経路の接続はSophos UTMと対応機器間で自動的に行われるため、それぞれのネットワーク内のホストでは意識することなく両ネットワークを接続する事ができます。

Sophos UTMでは、サイト間VPNの接続方式としてSSLとIPsecの2種類に対応します。

利用開始の手順

注意

事前に Sophos UTMの初期設定 が完了し、各機能のライセンスが有効状態であることを確認の上作業を行ってください。また、対向側VPNルータの仕様によっては接続が行えない場合もありますのでご了承ください。

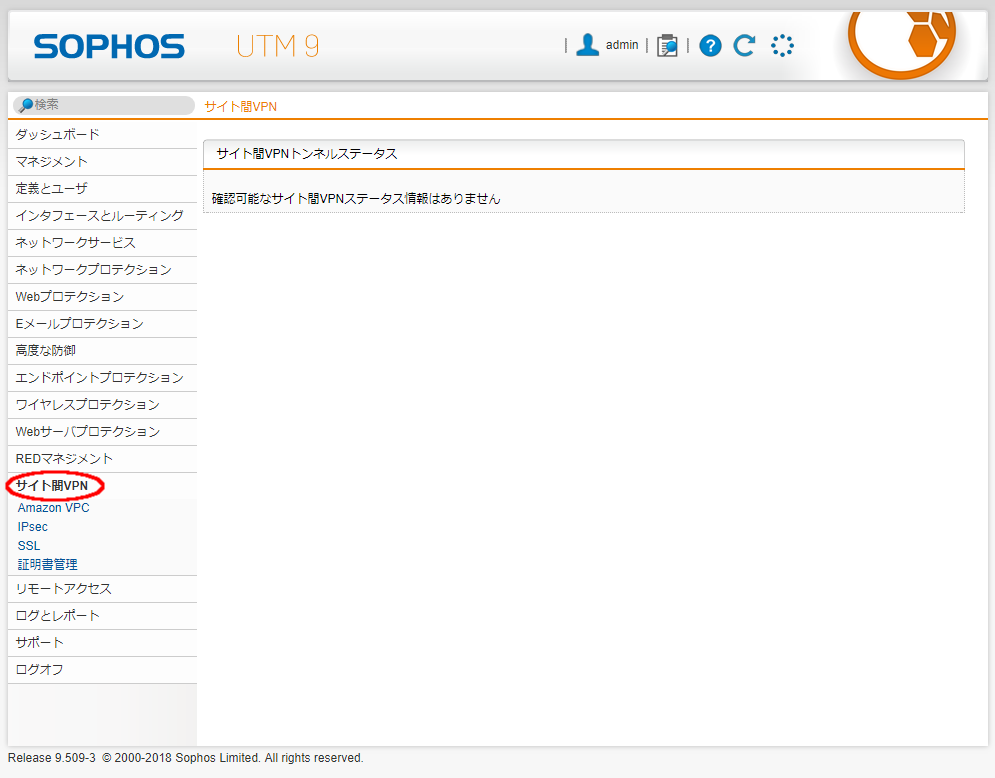

左側のメニュー「サイト間VPN」を選択すると下層メニューが展開されるので、ここから各プロトコルごとに設定を行います。

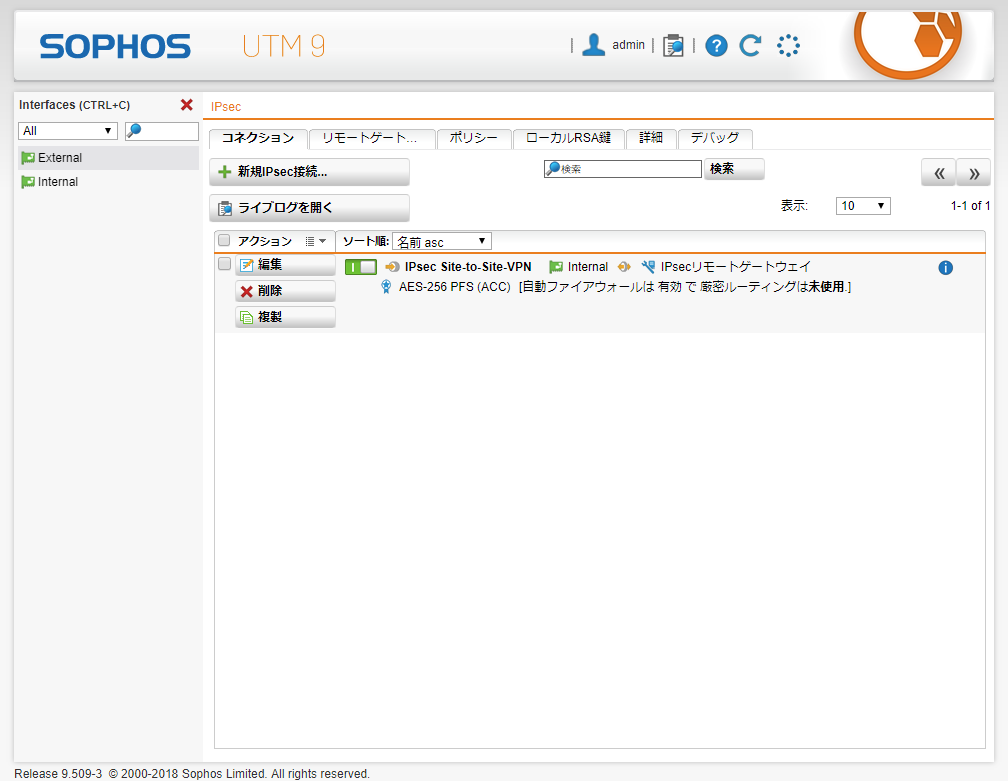

IPsec

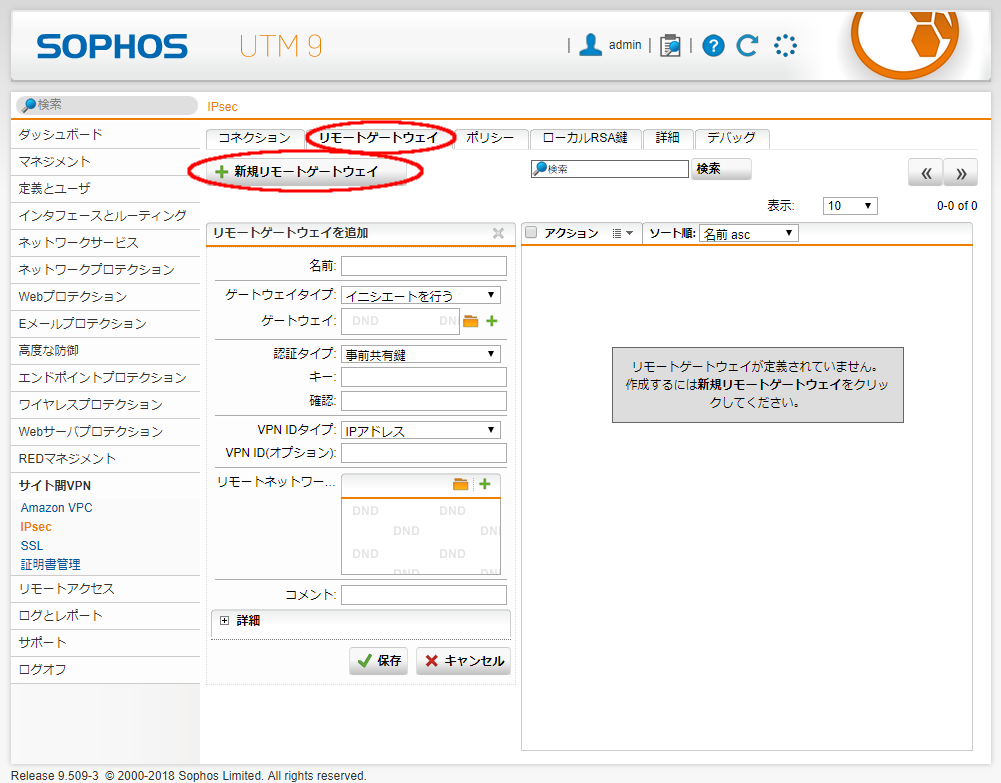

最初に接続先となる対向ルータを設定します。「リモートゲートウェイ」タブを選択し、「新規リモートゲートウェイ」ボタンをクリックすると下部に設定画面が表示されます。

各フォームには以下の内容を入力します。

名前: IPsec接続するリモートゲートウェイの設定名を入力します。

ゲートウェイタイプ: リモートゲートウェイが「イニシエートを行う」か「レスポンドのみ」かを選択します。イニシエートを行う場合は下の「ゲートウェイ」欄でIPアドレス等の設定を行います(あらかじめ「定義とユーザ > ネットワーク定義」で定義済みの場合はフォルダアイコンをクリックして左のメニューからドラッグ&ドロップで入力、定義されていない場合はプラスアイコンをクリックして表示される入力フォームに各情報を入力します)。

認証タイプ: サイト間VPN接続時の認証タイプを選択します。選択した項目により、共有キーや公開鍵、証明書の入力が必要となります。

リモートネットワーク: リモートゲートウェイ経由でアクセス可能としたいリモートネットワークを選択します。こちらも定義済みのネットワーク定義オブジェクトがある場合はフォルダアイコンを、無い場合はプラスボタンのクリックで新規に入力します。

※必要に応じ、他の項目も入力します

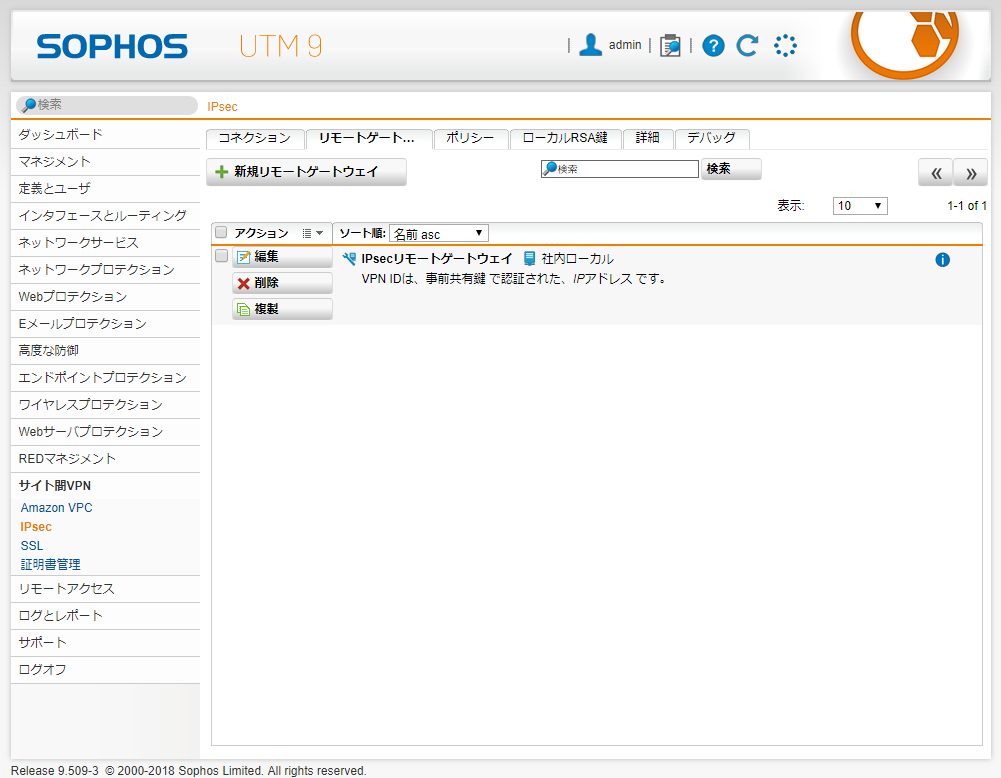

設定が完了すると、リモートゲートウェイのリストに設定した項目が追加されます。

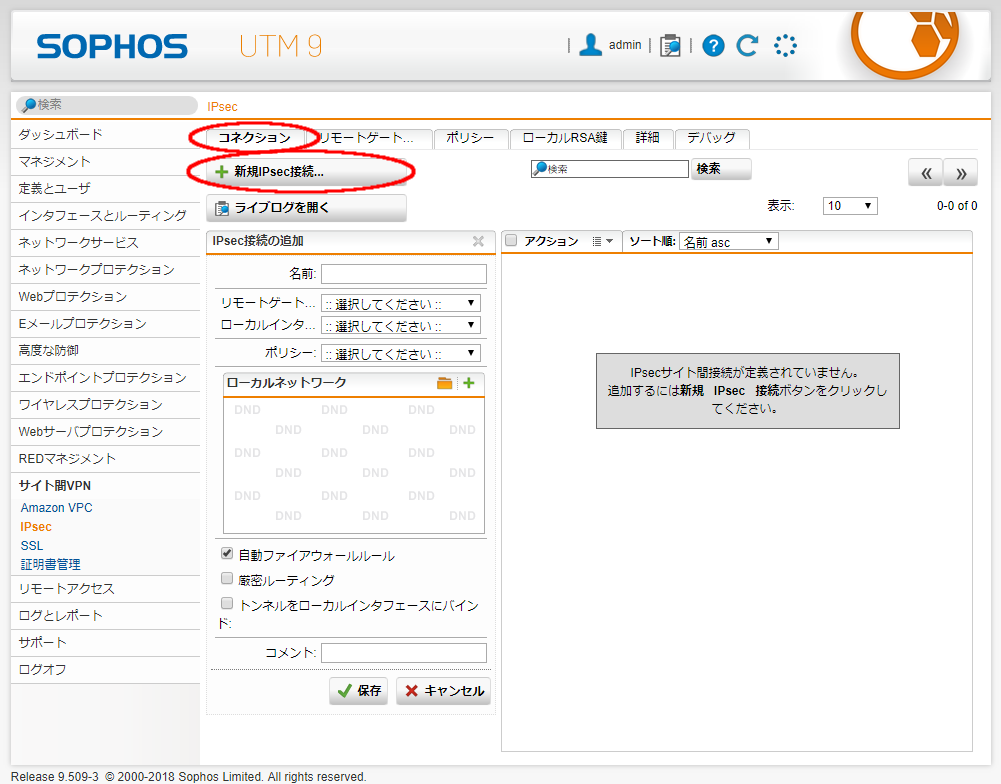

続いて「コネクション」タブを選択し、「新規IPsec接続...」ボタンをクリックします。

各フォームには以下の内容を入力します。

名前: 作成するIPsec接続を任意の分かりやすい名前で入力します。

リモートゲートウェイ: 接続先となるゲートウェイを、先に作成したリモートゲートウェイから選択します。

ローカルインタフェース: IPsecトンネルのエンドポイントとして使用するインタフェースを選択します(インタフェースは「定義とユーザ > インタフェース」で定義済みのインタフェースが表示されます)。

ポリシー: IPsecポリシーを選択します。ポリシーは「ポリシー」タブで定義済みのものが表示されます(独自のポリシーを設定したい場合はポリシータブ画面より独自に追加することができます)。

ローカルネットワーク: VPNトンネル経由でアクセス可能としたいローカルネットワークを選択します。「定義とユーザ > ネットワーク定義」で定義済みのネットワーク定義オブジェクトがある場合はフォルダアイコンを、無い場合はプラスボタンのクリックで新規に入力します。

自動ファイアウォールルール: このオプションを選択すると、この接続のトラフィックを許可するファイアウォールルールを自動的に追加することができます。ルールは接続が有効になるとすぐに追加され、接続が切断されると削除されます。より厳格なIPsec接続を使用する場合は、自動ファイアウォールルールを使用せずファイアウォールルールセット内のIPsecオブジェクトを使用してください。

厳密ルーティング: このオプションを選択すると、VPNルーティングは宛先IPアドレスのみではなく送信元IPアドレスと宛先IPアドレスに従って実行されます。この場合、VPNトンネル定義と完全に一致するパケットのみがVPNトンネルにルーティングされます。

トンネルをローカルインタフェースにバインド: 通常、選択したローカルネットワークから発生するすべてのトラフィックおよび定義されたリモートネットワークを宛先とするすべてのトラフィックは、必ず設定対象のIPsecトンネルを経由して送信されます。セレクタが必ず同じになるので、異なるインタフェースで同一のトンネルを複数持つことはできませんが、このオプションを有効にした場合には、定義されたIPsecセレクタは選択したローカルインタフェースに関連付けられます。そのため、スタティックルートでIPsecポリシをバイパスする、異なるアップリンクで冗長IPsecトンネルを定義しマルチパスルールを使用して使用可能なインタフェースおよびそのIPsecトンネルでトラフィックのバランシングを行うことができます。

※必要に応じ、他の項目も入力します

設定が完了すると、リモートゲートウェイのリストに設定した項目が追加されます。

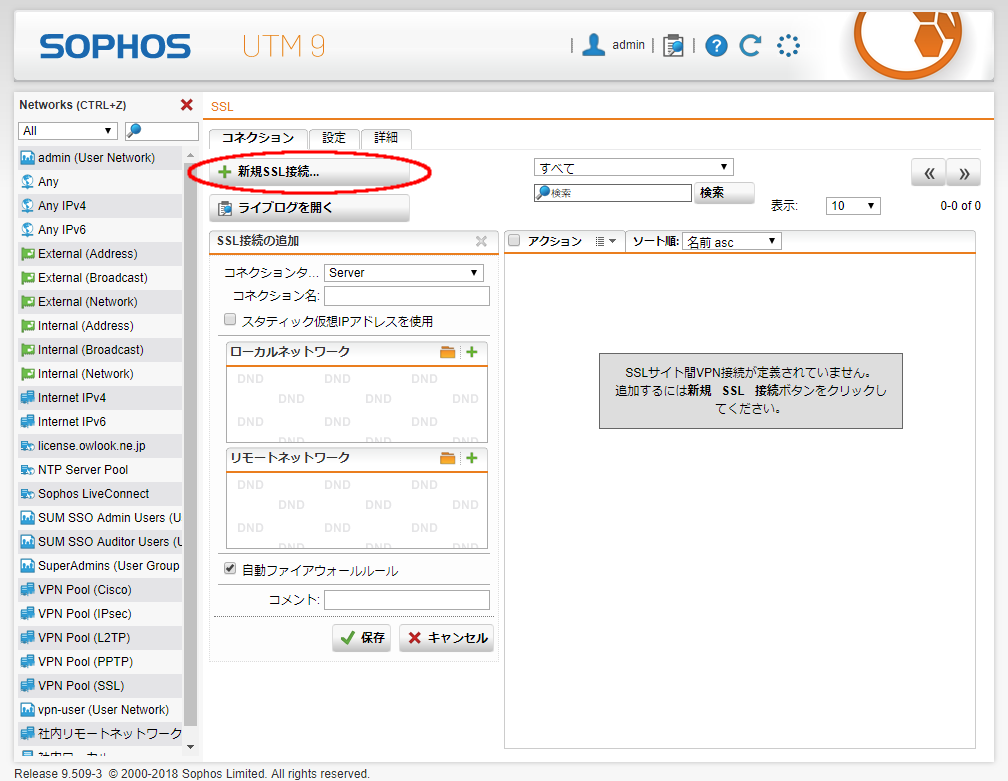

SSL

「新規SSL接続...」ボタンをクリックすると下部に設定画面が表示されます。

各フォームには以下の内容を入力します。

コネクションタイプ: 通常「サーバ」を選択します。

コネクション名: 作成するSSL接続を任意の分かりやすい名前で入力します。

スタティック仮想IPアドレスを使用: IPアドレスプールがクライアントのネットワーク環境と互換でない場合のみ選択します。デフォルトではクライアントには「設定」タブ内で設定する仮想IPプールからIPアドレスが割り当てられますが、そのIPアドレスが既にクライアントホストで使用されている場合があります。その場合、このオプションのチェックボックスを選択した場合に表示される「スタティックピアIP」フィールドに適切なIPアドレスを入力します。このIPアドレスがトンネルセットアップ時にクライアントに割り当てられます。

ローカルネットワーク: リモートからのアクセスを許可する1つ以上のローカルネットワークを選択または追加します。「定義とユーザ > ネットワーク定義」で定義済みのネットワーク定義オブジェクトがある場合はフォルダアイコンを、無い場合はプラスボタンのクリックで新規に入力します。

リモートネットワーク: ローカルネットワークへの接続を許可する1つ以上のリモートネットワークを選択または追加します。「定義とユーザ > ネットワーク定義」で定義済みのネットワーク定義オブジェクトがある場合はフォルダアイコンを、無い場合はプラスボタンのクリックで新規に入力します。

自動ファイアウォールルール: このオプションを選択すると、アクセスするすべてのSSL VPNクライアントに対し、選択されたローカルネットワークへのアクセスを自動的に許可します。

コメント: 作成するSSL接続の説明などを記入することができます。

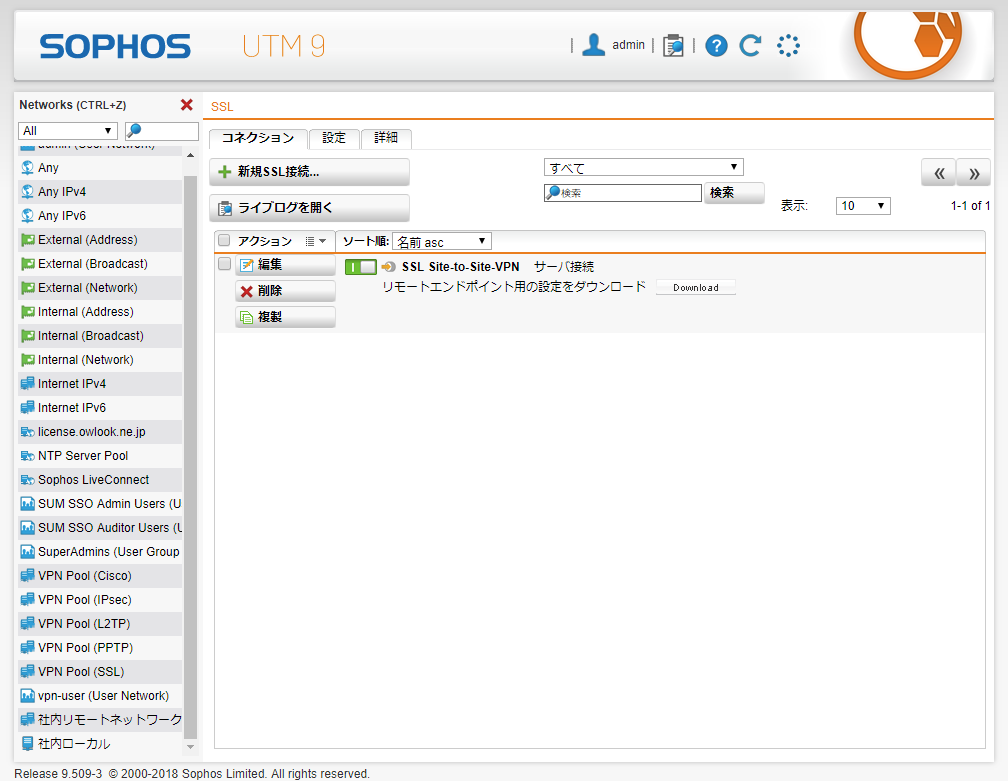

設定が完了すると、リモートゲートウェイのリストに設定した項目が追加されます。

また、リストの各項目に表示される「Download」ボタンより、モートエンドポイント用の設定をダウンロードすることができます。

※Sophos UTMがクライアントとなる場合

サイト間VPNのSSL接続ではさくらのクラウド上のSophos UTMをクライアントとして使用することも可能です。上記のサーバとして設定する場合と同様に新規SSL接続設定画面を表示し、以下の手順で行ってください。

注意

サーバ側のVPNルータもSophosUTMを使用しているものとします。

「コネクションタイプ」のポップアップメニューで「クライアント」を選択します。この選択後、入力フォームもクライアントとなる場合の入力項目に変化します。

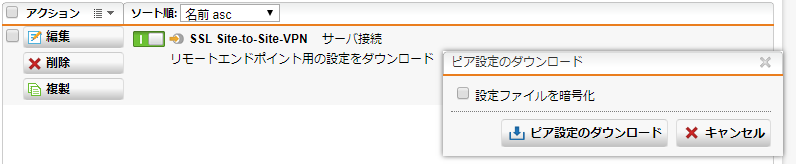

「設定ファイル」のフォルダアイコンをクリックするとファイルアップロード用のポップアップメニューが表示されるので、サーバ設定時の手順でダウンロードした設定ファイル(拡張子が".apc"のファイル)をアップロードします。

設定内容に従い、自動的にファイアウォールルールが設定されるように「自動ファイアウォールルール」のチェックボックスを有効にします。

全ての設定項目を入力後に保存ボタンを押下するとコネクションプロファイルが新たに作成されるので、このプロファイルを有効にすると接続が開始されます。