Cisco ASAとのサイト間VPN設定事例(IKEv2)¶

ファイアウォールサービスとCisco ASAとの設定事例をご紹介しています。

Cisco ASAとのサイト間VPN設定事例(IKEv2)¶

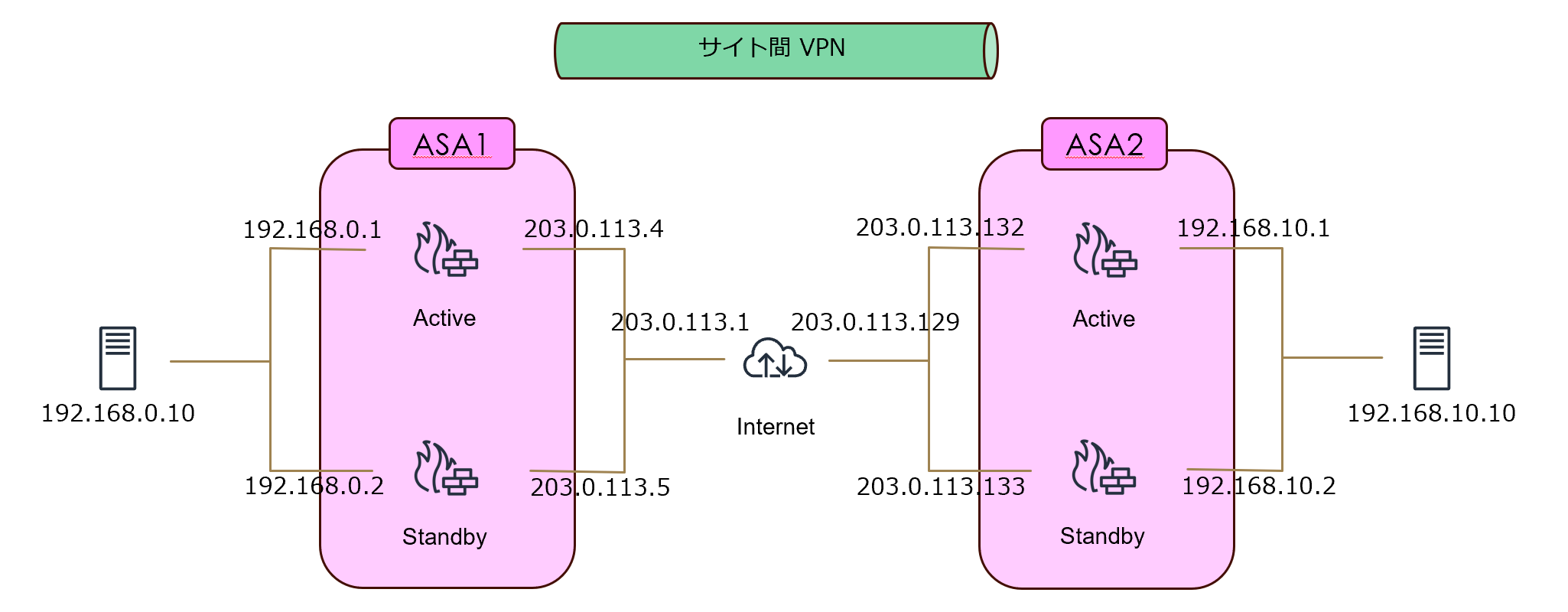

構成例¶

「ASA」のネットワーク設定 |

「ASA1」の構成 |

「ASA2」の構成 |

|---|---|---|

アウトサイドIPアドレス - アクティブ |

203.0.113.4/28 |

203.0.113.132/28 |

アウトサイドIPアドレス - スタンバイ |

203.0.113.5/28 |

203.0.113.133/28 |

アウトサイドゲートウェイ |

203.0.113.1/28 |

203.0.113.129/28 |

インサイドIPアドレス - アクティブ |

192.168.0.1/24 |

192.168.10.1/24 |

インサイドIPアドレス - スタンバイ |

192.168.0.2/24 |

192.168.10.2/24 |

構成例で使用するパラメーター¶

IKE version |

ikev2 |

|---|---|

IKEv2 暗号化方式 |

AES(128bit) |

IKEv2 整合性 |

SHA-256 |

DHグループ |

14 |

認証方式 |

pre-share(事前共有鍵) |

IPsec 暗号化方式 |

AES(128bit) |

IPsec 整合性 |

SHA-1 |

事前共有鍵 |

ASA1PreSharedKey(ASA1)

ASA2PreSharedKey(ASA2)

|

キーライフタイム |

28800秒 |

「ASA1」のVPN設定¶

IKEv2 VPN設定手順(GUI)¶

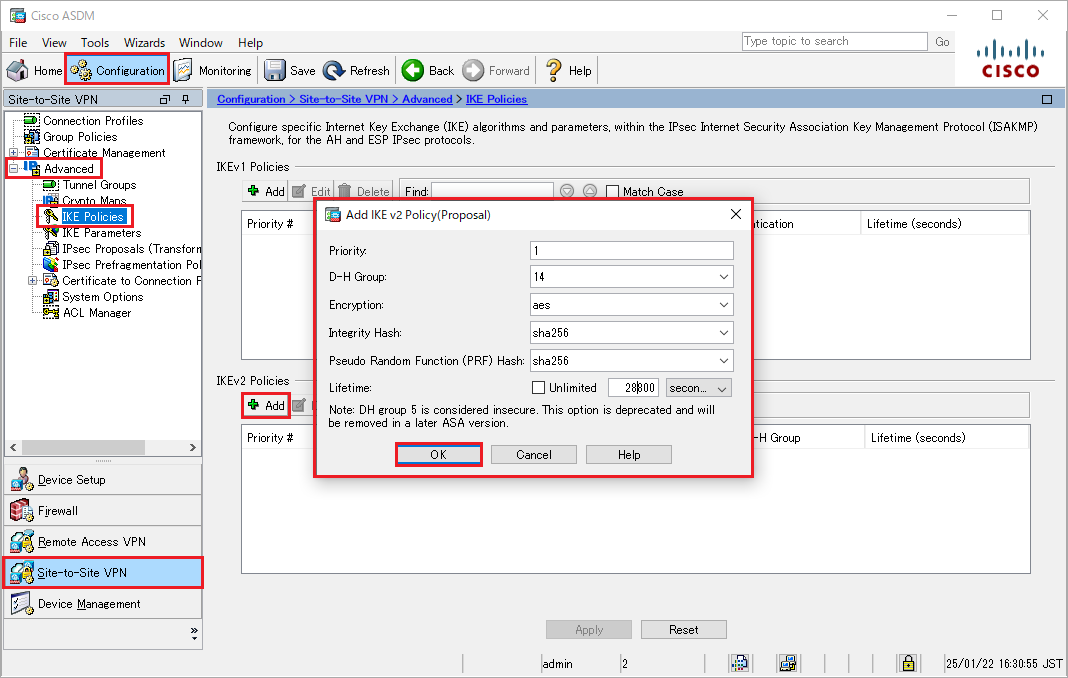

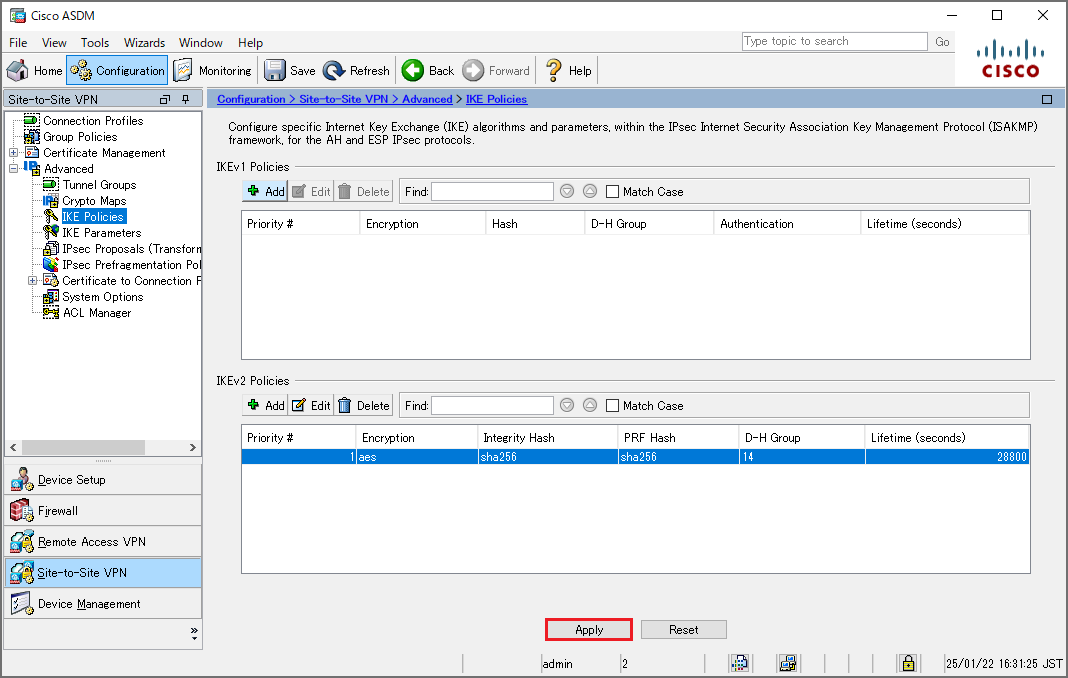

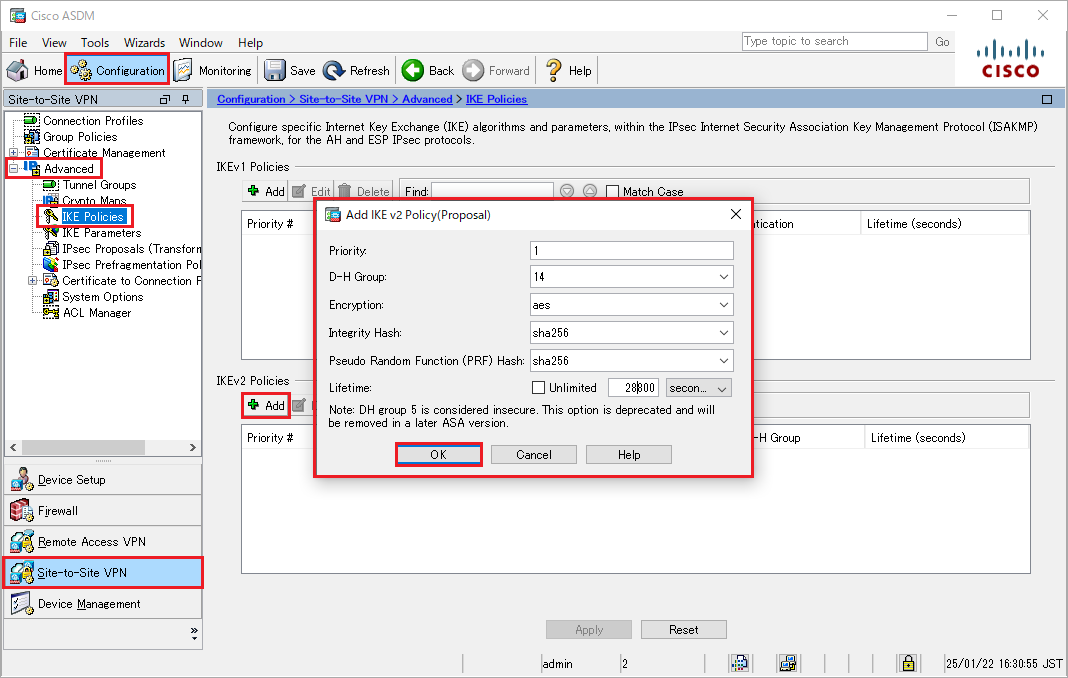

ISAKMPポリシーの設定とアウトサイドインターフェイスでのISAKMPの有効化¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-toSite VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「IKE Policies」を選択します。

- 右側の画面から「IKEv2 Policies」下部にある「Add」メニューを押します。

- 「Add IKE Policy」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Priority

「1」を入力

D-H Group

「14」を選択

Encryption

「aes」を選択

Integrity Hash

「sha256」を選択

Pseudo Random Function (PRF) Hash

「sha256」を選択

Lifetime

「28800」を入力(単位は[seconds])

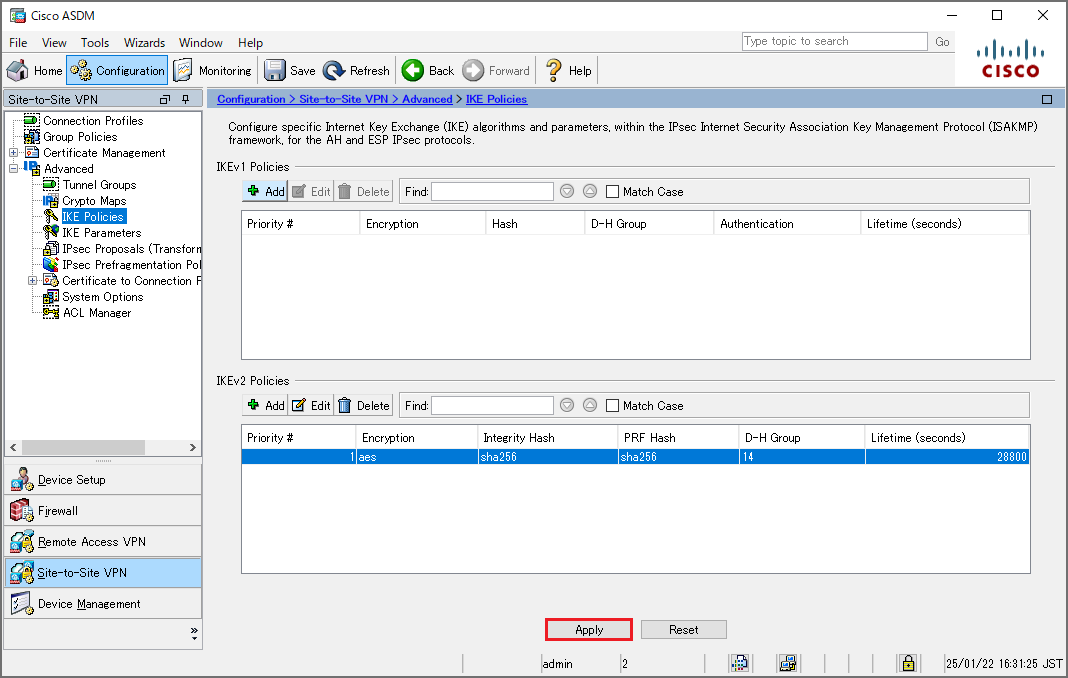

- 最後に「IKE Policies」画面にて「Apply」ボタンを押します。

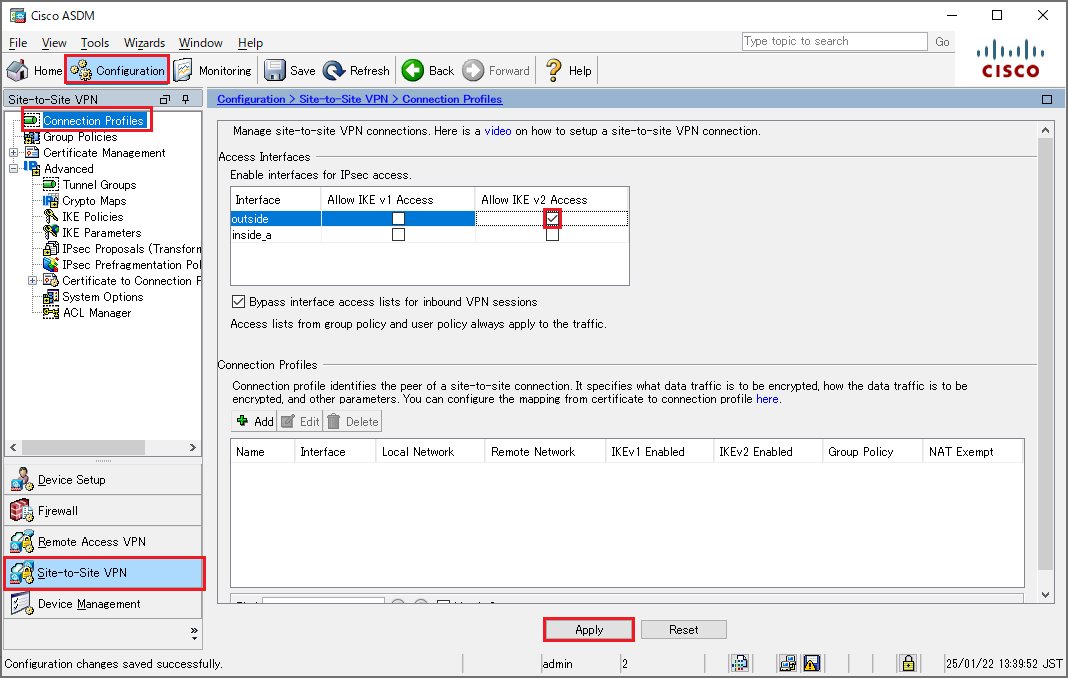

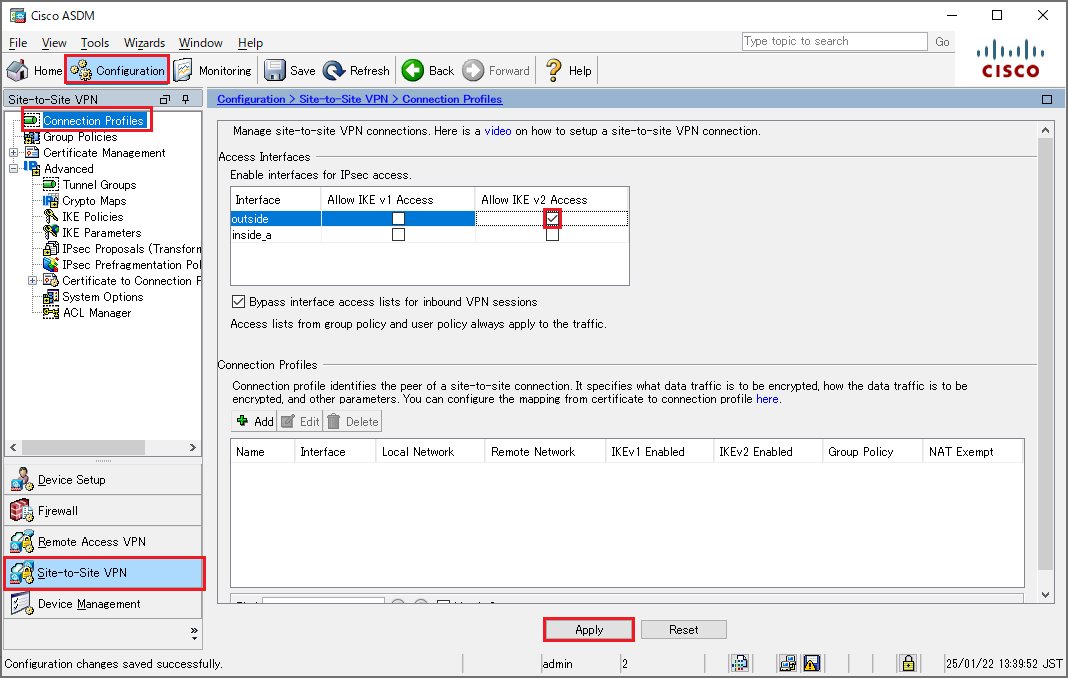

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-toSite VPN」タブを押します。

- 左側のツリーメニューから「Connection Profiles」を選択します。

- 右側の「Access Interfaces」下部にある「Enable interfaces for IPsec access」から「Inteface:outside、Allow IKE v2 Access」項目にチェックを入れます。最後に、「Apply」ボタンを押します。

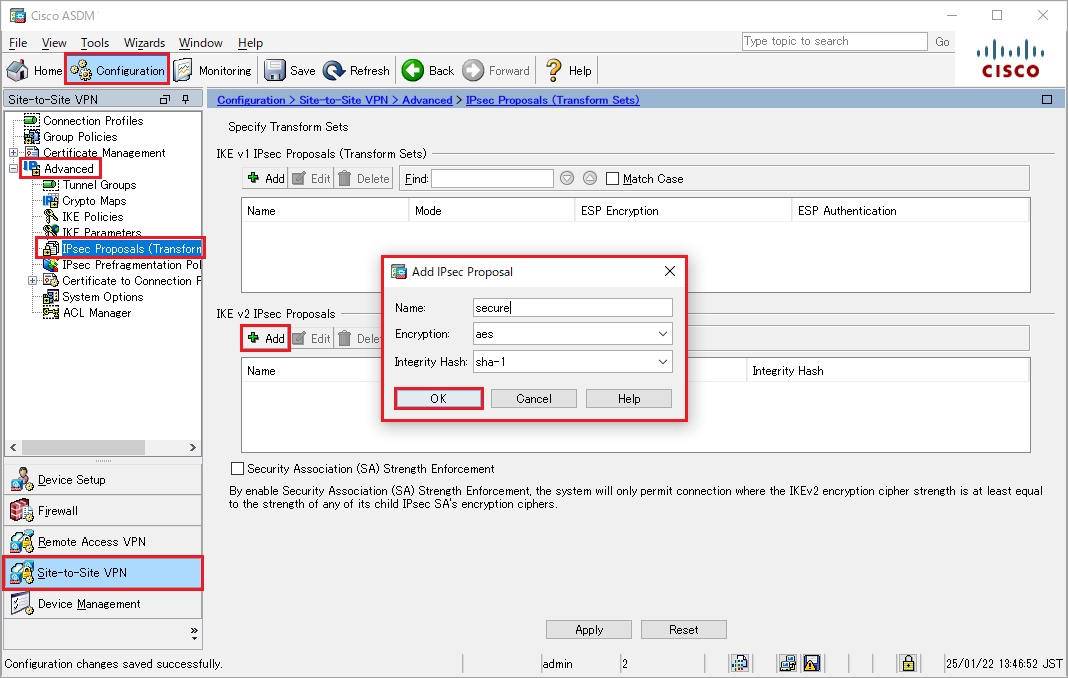

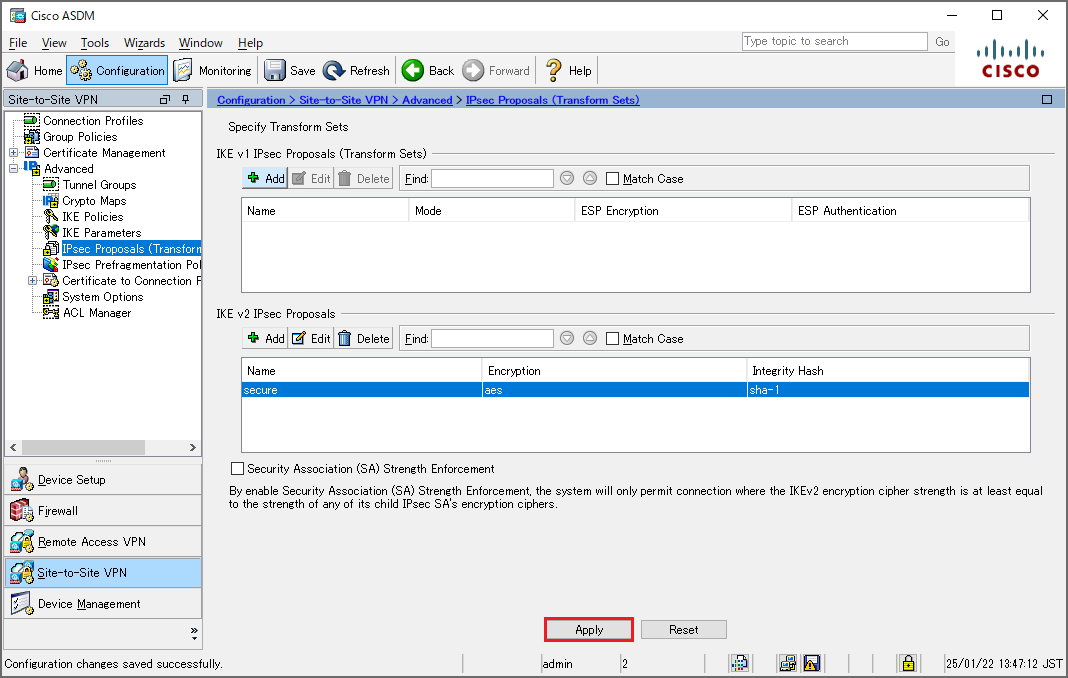

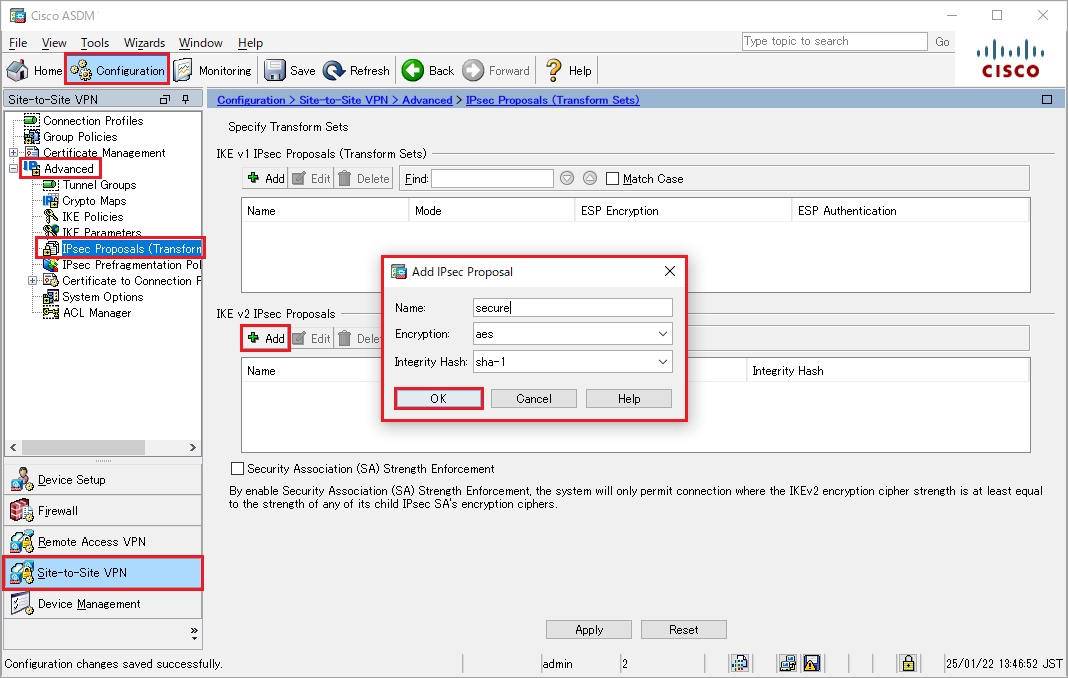

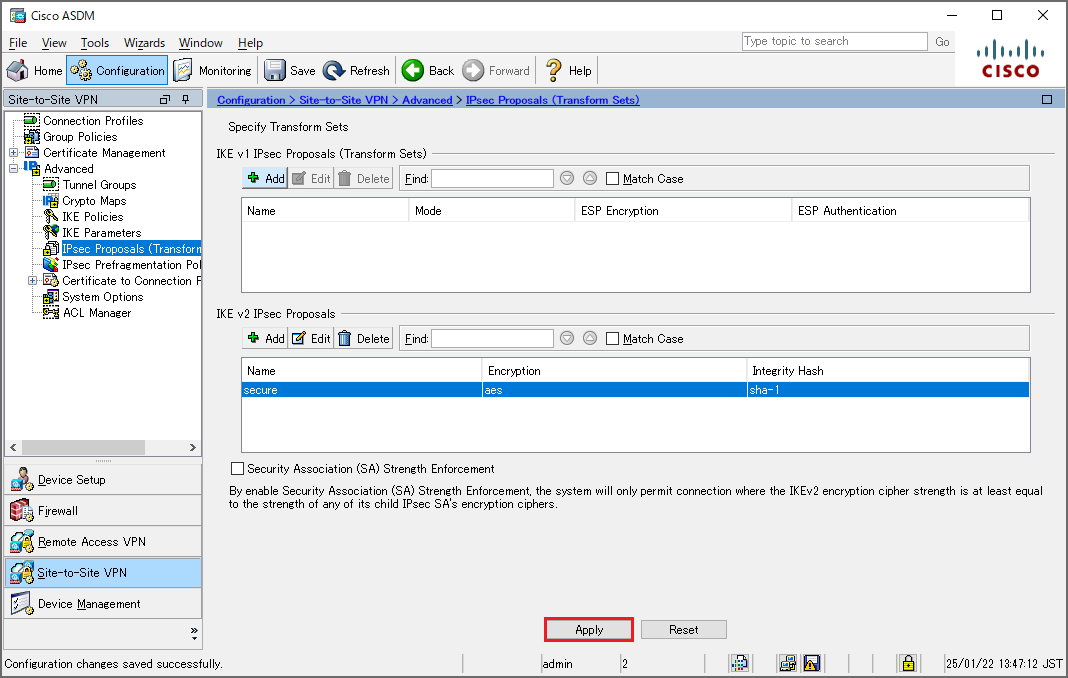

IKEv2プロポーザルの作成¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-toSite VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「IPsec Proposals (Transform Sets)」を選択します。

- 右側の画面から「IKE v2 IPsec Proposals」下部にある「Add」メニューを押します。

- 「Add IPsec Proposal (Transform Set)」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

「secure」を入力

Encryption

「aes」を選択

Integrity Hash

「sha-1」を選択

- 最後に「IPsec Proposals (Transform Sets)」画面にて「Apply」ボタンを押します。

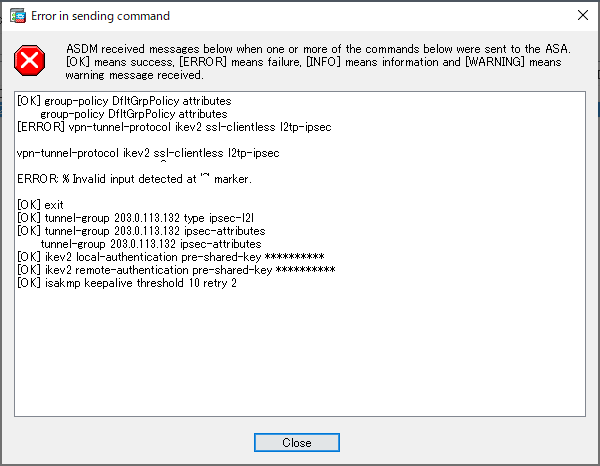

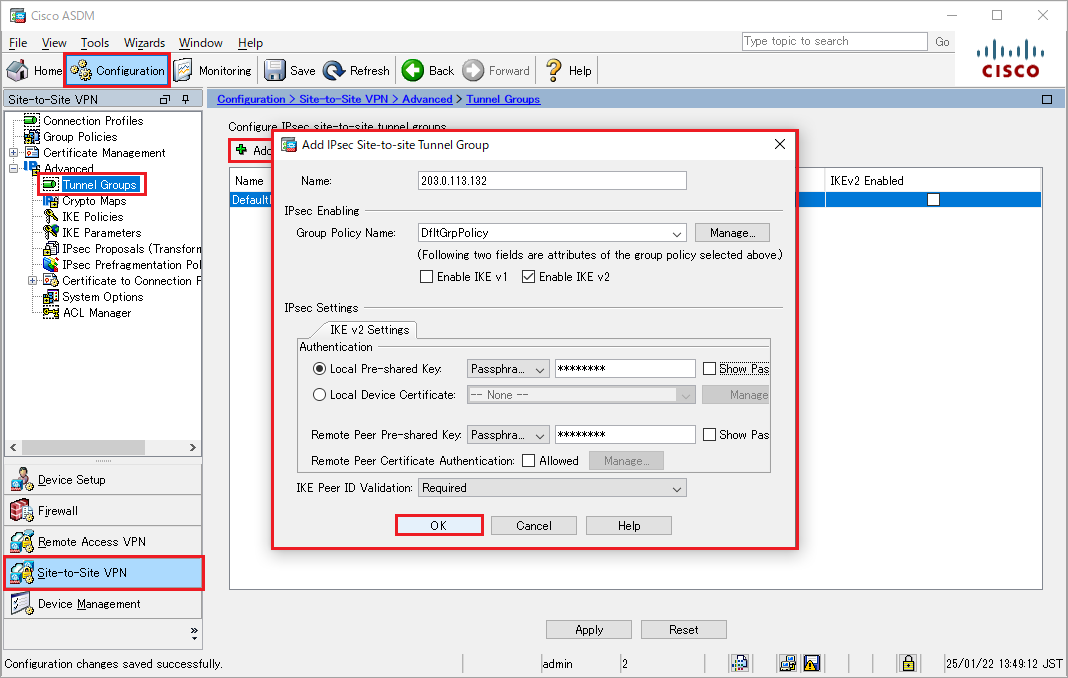

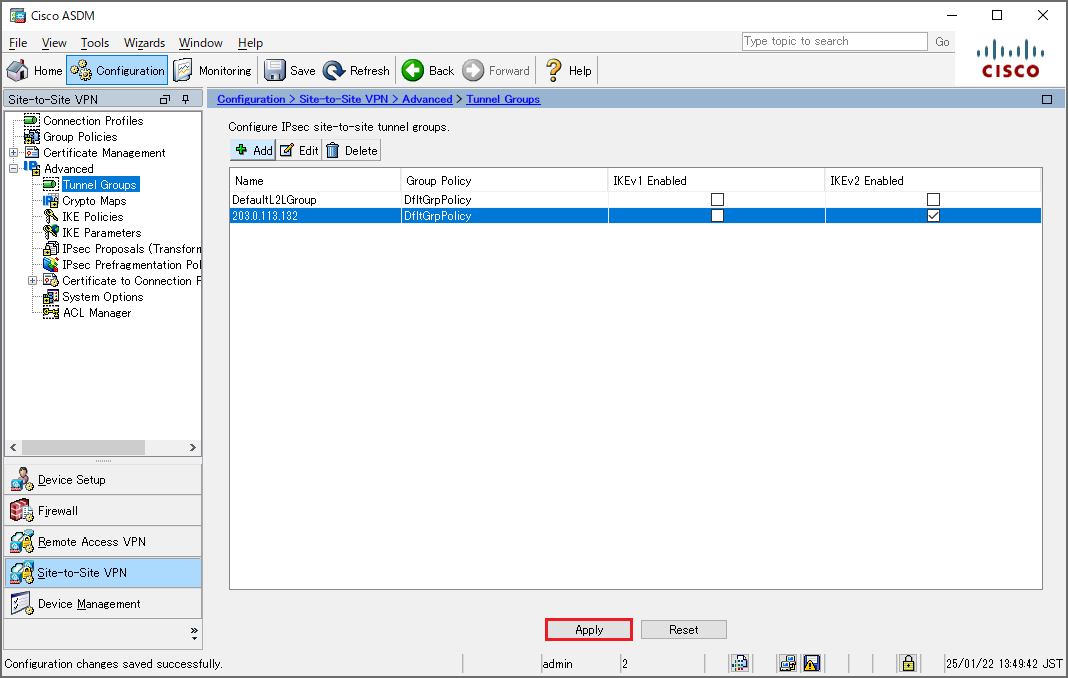

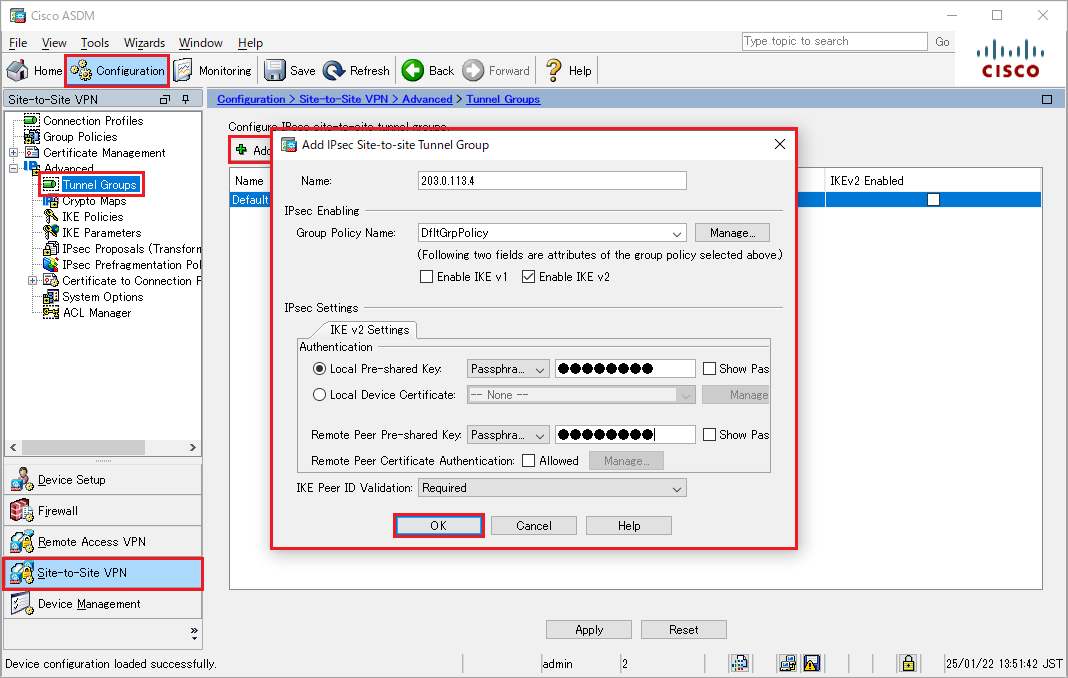

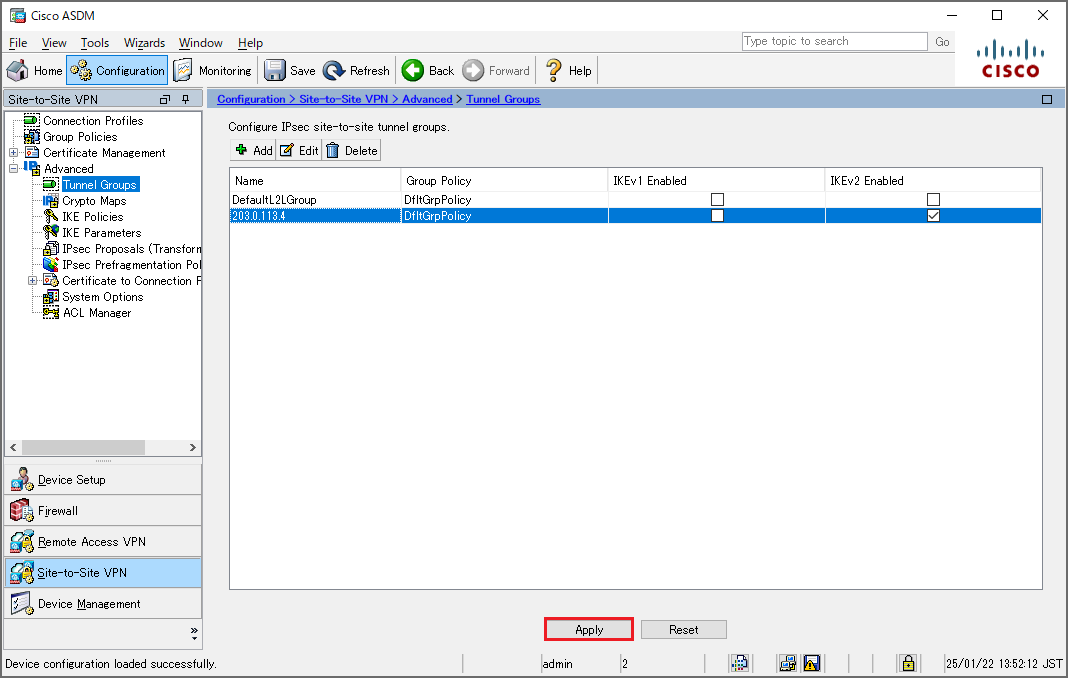

トンネルグループの定義¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-to-Site VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「Tunnel Groups」を選択します。

- 右側の画面から「Configure IPsec site-to-site tunnel gorup.」下部にある「Add」メニューを押します。

- 「Add IPsec Site-to-site Tunnel Group」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

トンネルグループ名を入力

IPsec Enabling

Group Policy Name

「DfltGrpPolicy」を選択「Enable IKE v2」のみチェックIPsec Settings

Local Pre-shared Key

「ASA1PreSharedKey」を入力

Remote Peer Pre-shared Key

「ASA2PreSharedKey」を入力

- 最後に「Tunnel Groups」画面にて「Apply」ボタンを押します。

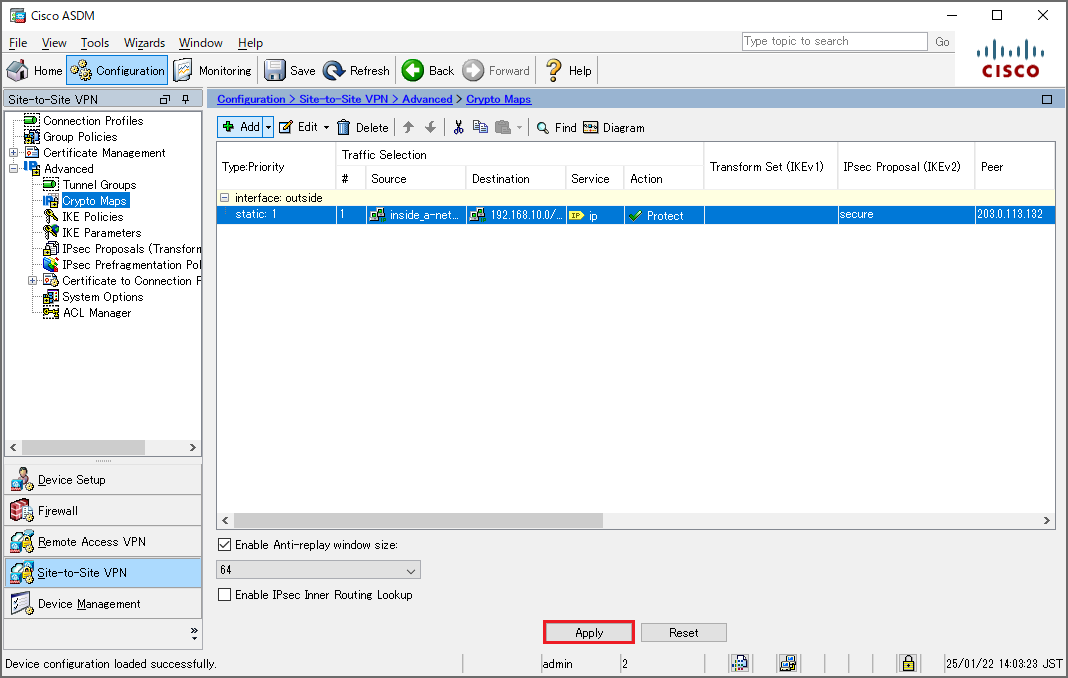

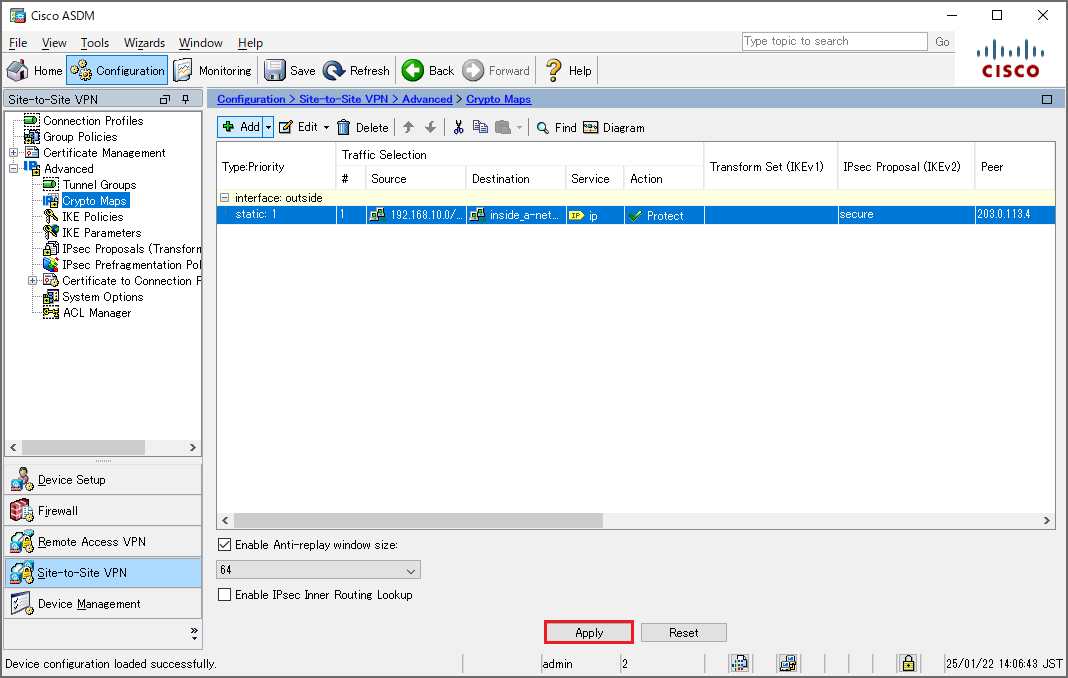

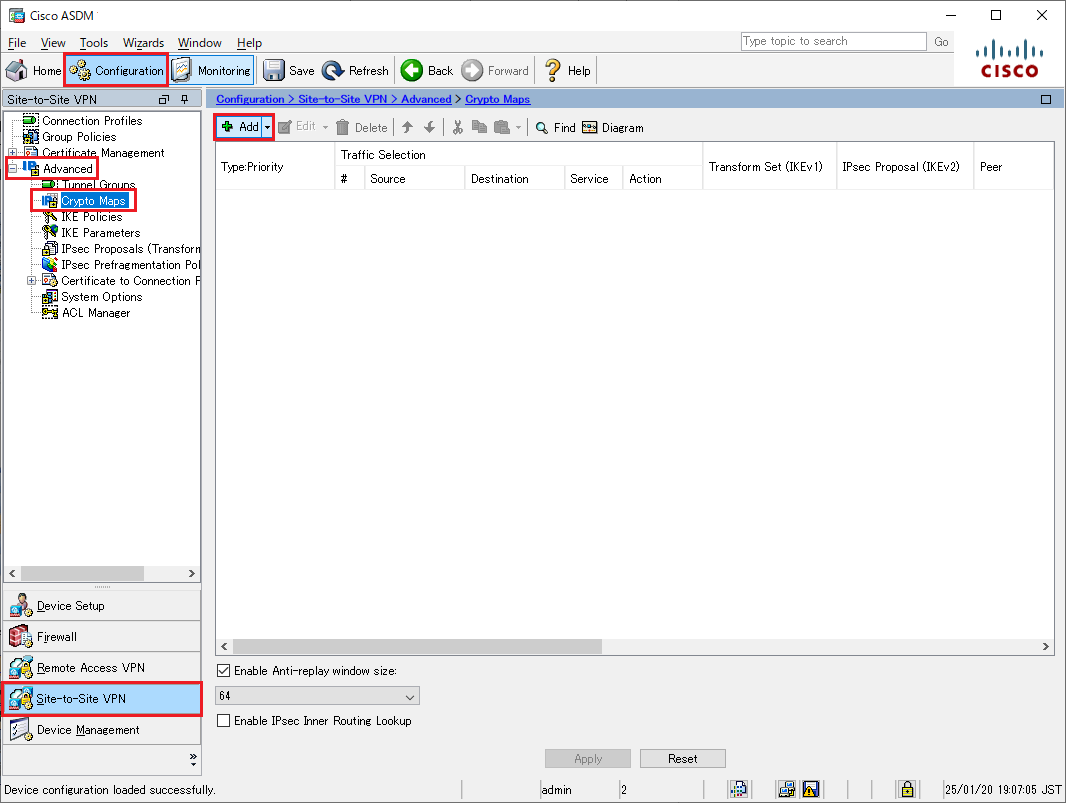

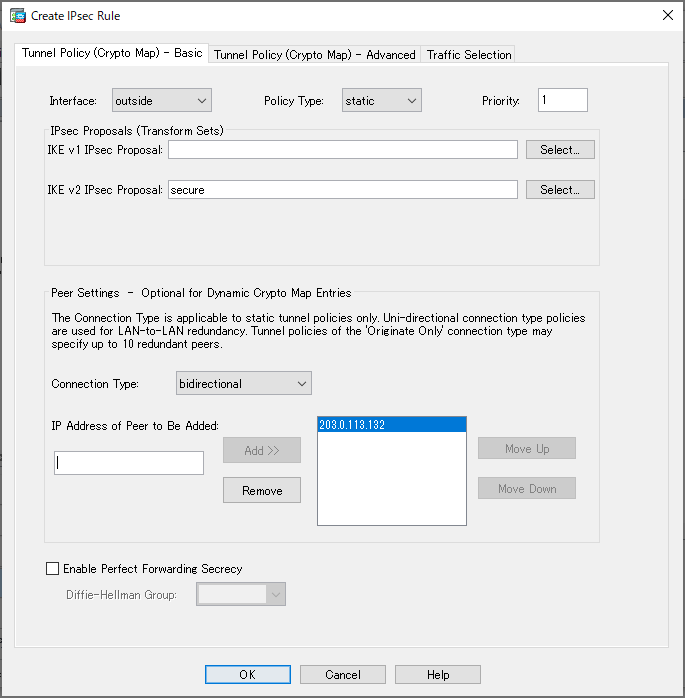

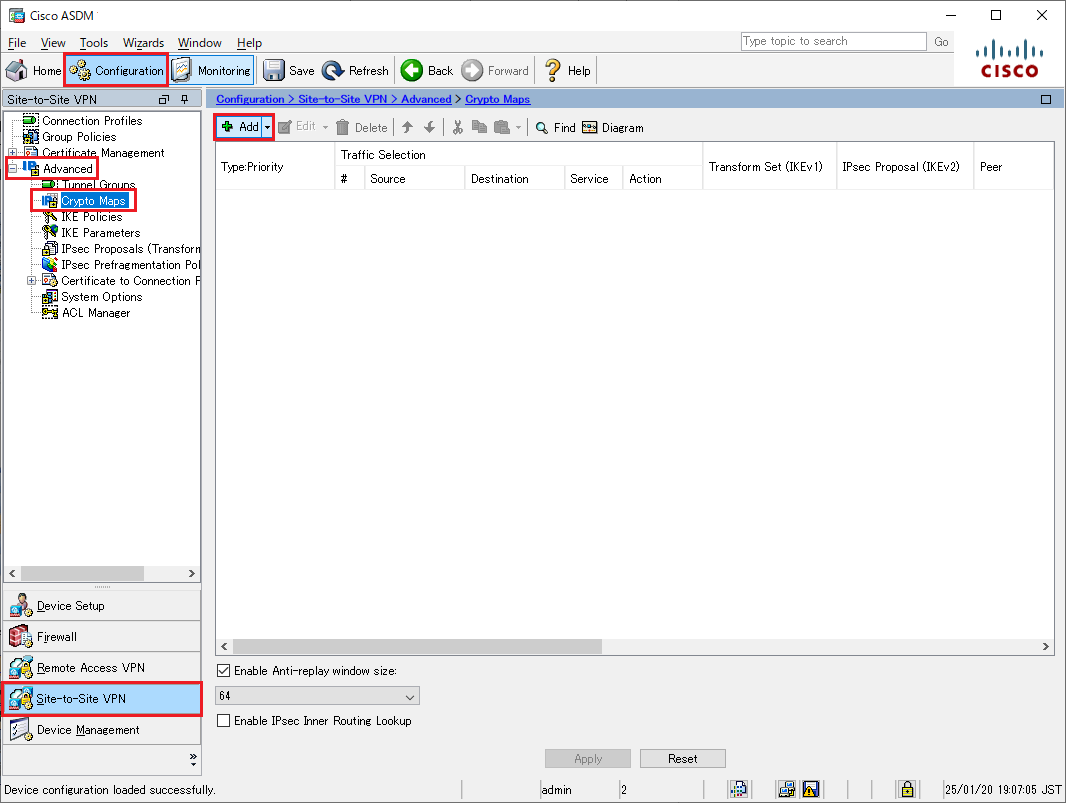

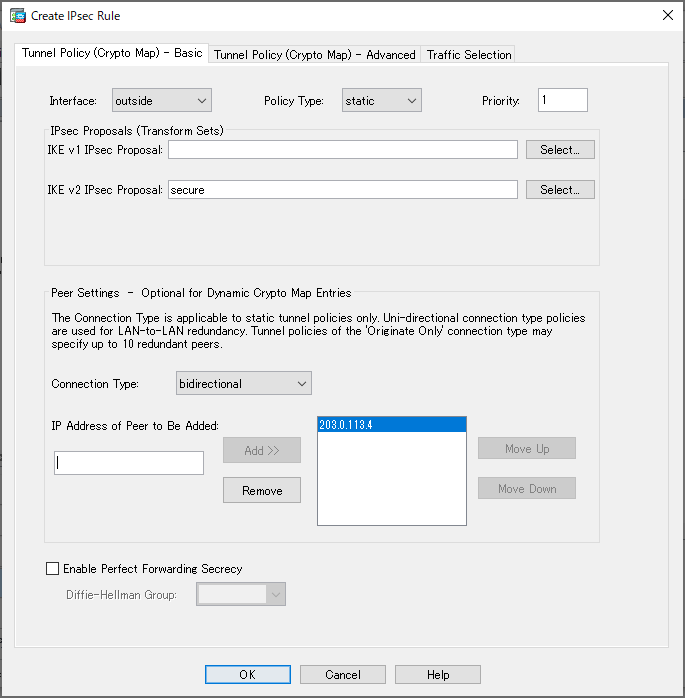

クリプトマップの作成とアウトサイドインターフェースへの適用¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-to-Site VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「Crypto Maps」を選択します。

- Crypto Maps」画面の上側にある「Add」メニューをクリックして、「Add...」を選択します。

- Create IPsec Rule」画面で、「Tunnel Policy(Crypto Map) - Basic」タブを選択し、必要項目を編集します。

Interface

「outside」を選択

IKE v2 IPsec Proposal

「Select…」ボタンから、「secure」を選択

IP Address or Peer to Be Added

「203.0.113.132」を入力し、「Add >>」ボタンを押す

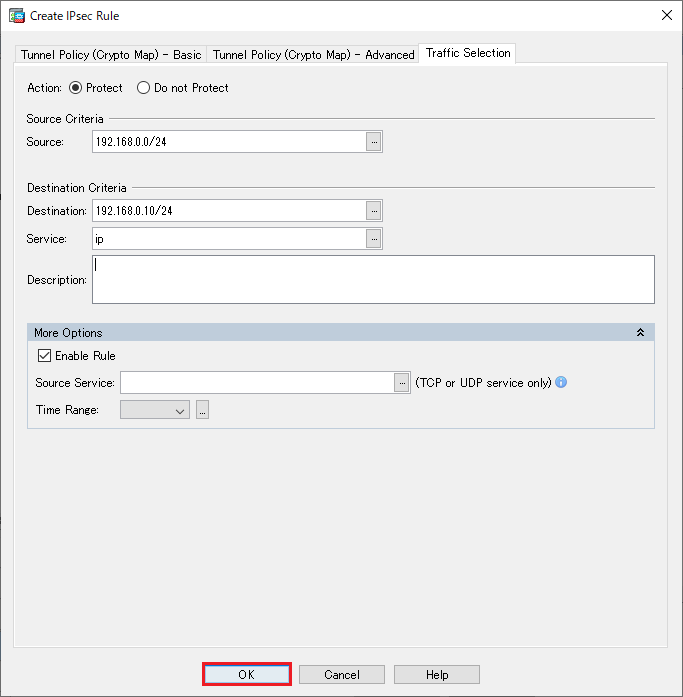

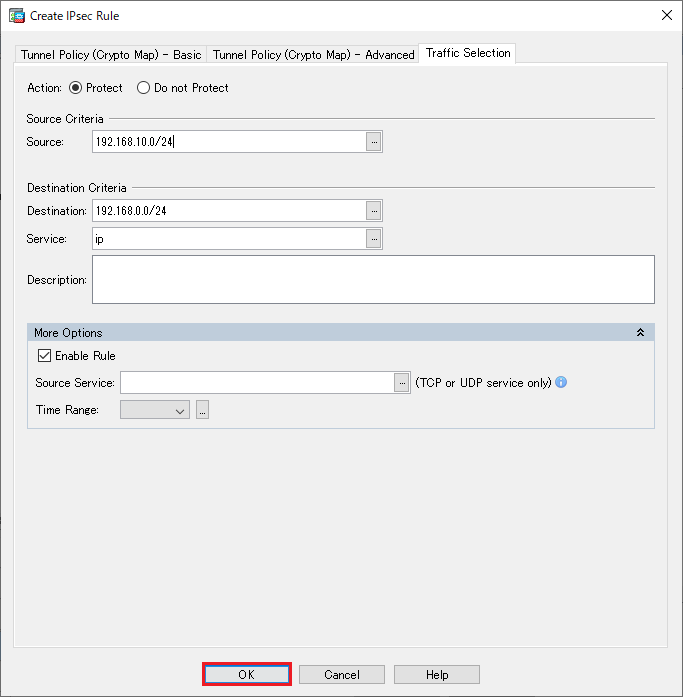

- 「Traffic Selection」タブを選択し必要項目を編集します。編集後に「OK」ボタンを押します。

Soruce

「192.168.0.0/24」を入力

Destination

「192.168.10.0/24」を入力

Service

「ip」と入力

- 最後に「Crypto Maps」画面にて「Apply」ボタンを押します。

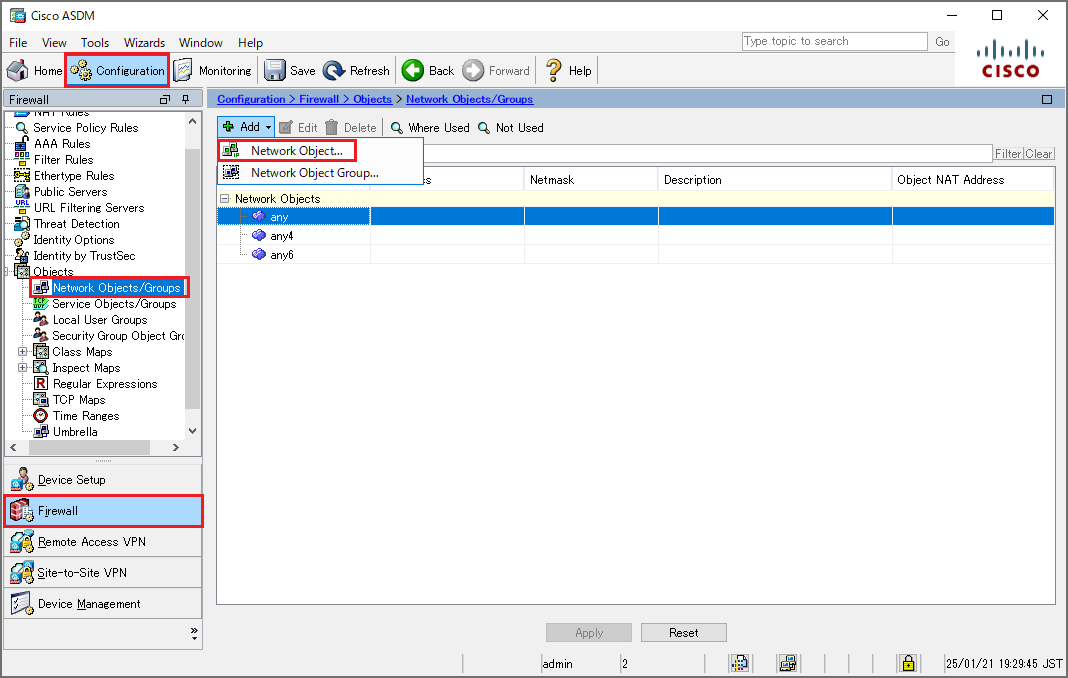

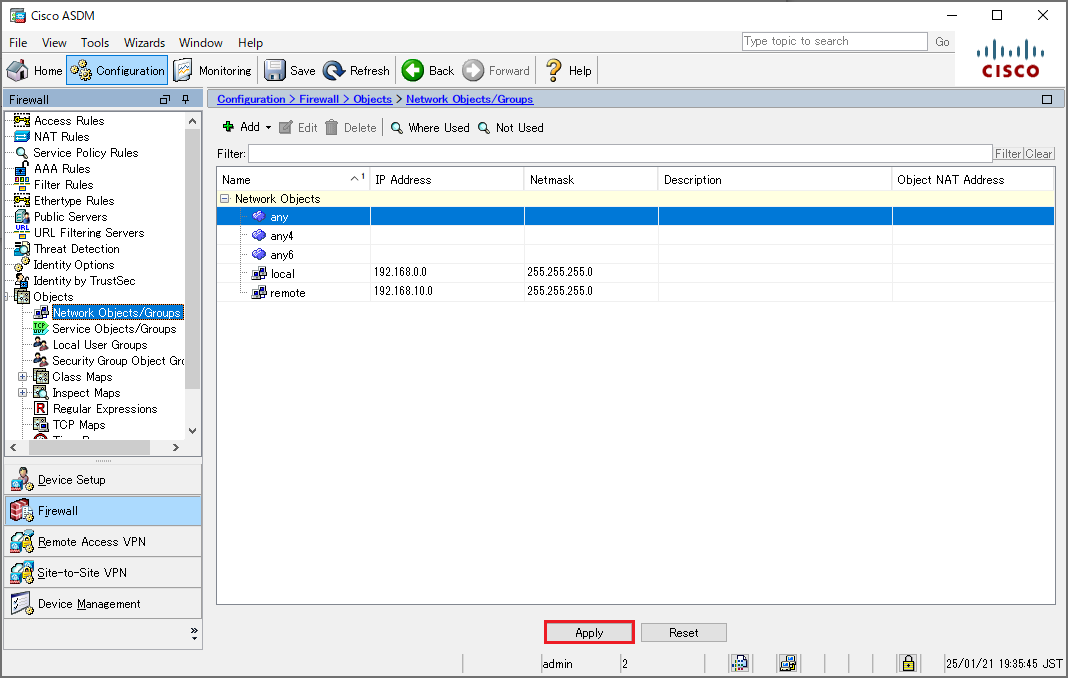

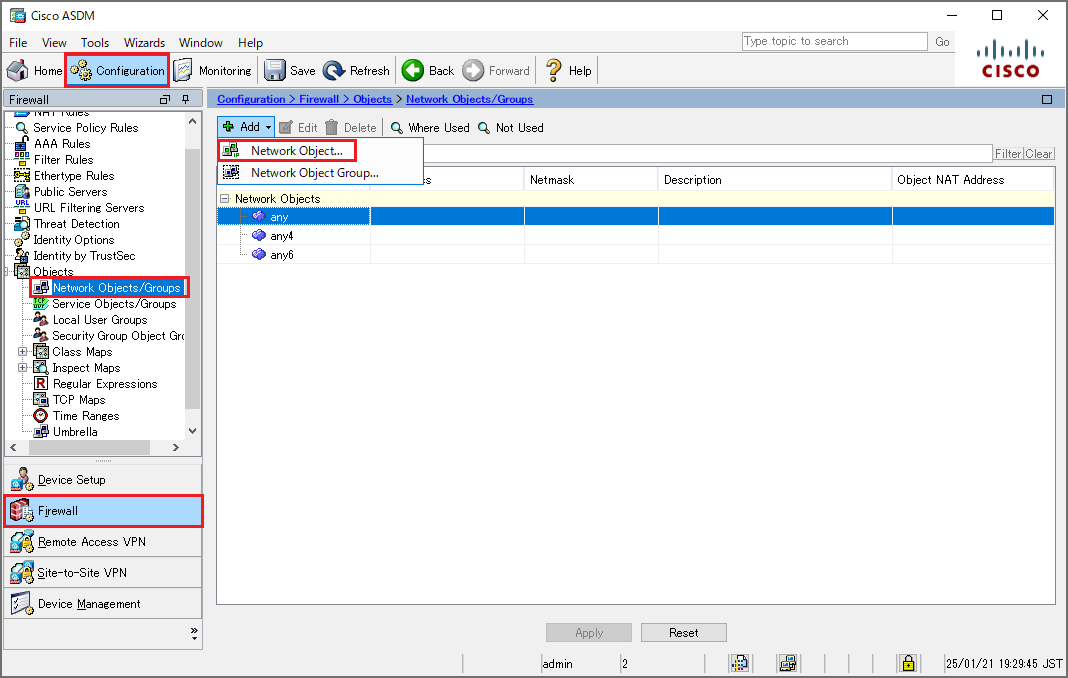

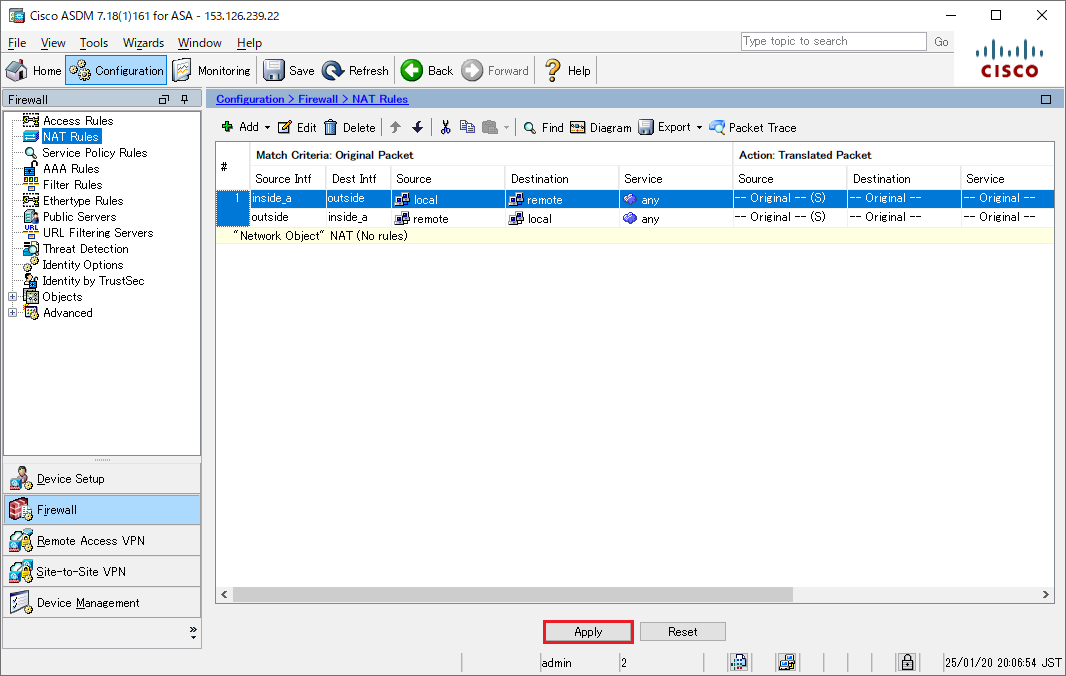

NAT除外(NAT Exemption)設定¶

NAT除外用のネットワークオブジェクトを作成し、NAT除外を設定します。

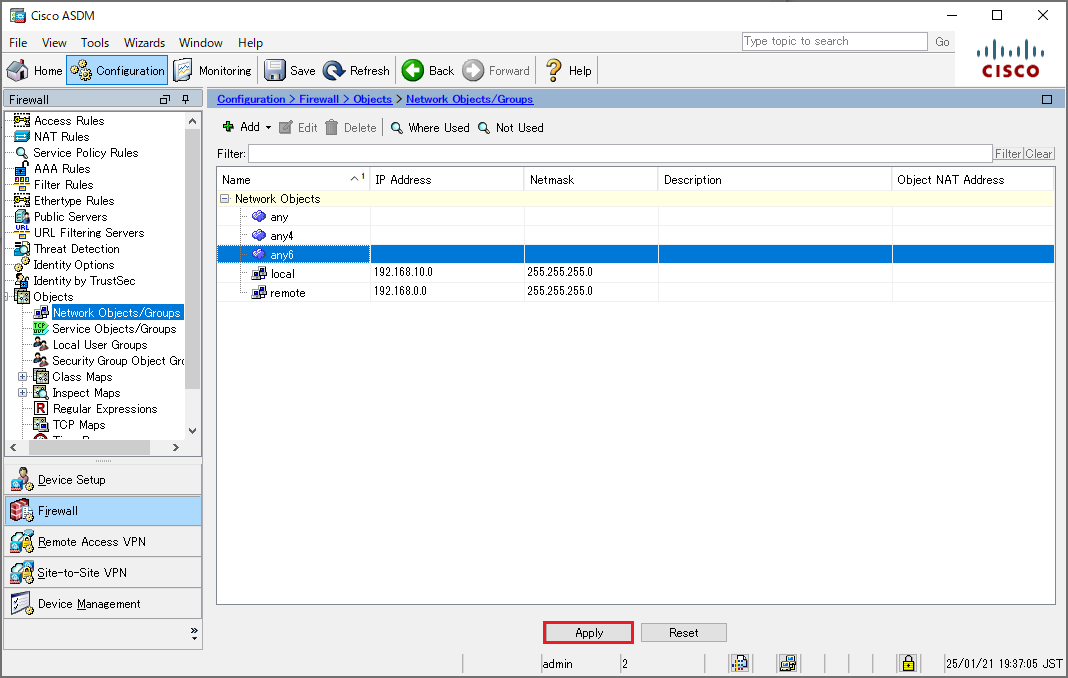

- 上側の「Configuration」ボタンを押します。

- 左下側の「Firewall」タブを押します。

- 左側のツリーメニューから「Objects」>「Network Objects/Groups」を選択します。

- 右側の画面から「Add」メニューをクリックして、「Network Object...」を選択します。

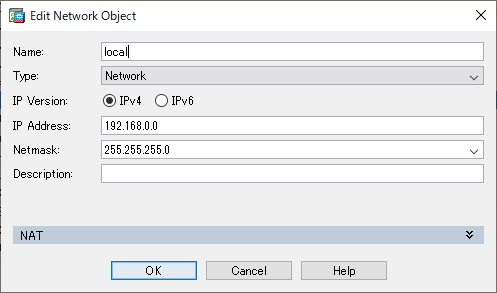

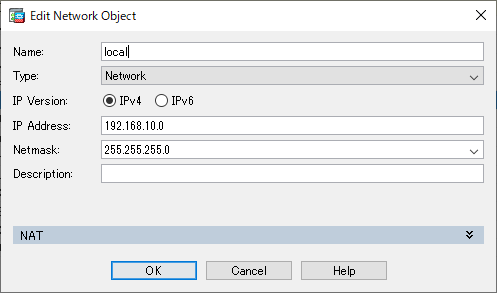

- 「Add Network Object」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

「local」を入力

Type

「Network」を選択

IP Version

「IPv4」を選択

IP Address

「192.168.0.0 」を入力

Netmask

「255.255.255.0」を入力

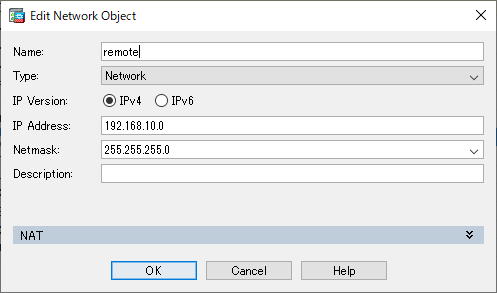

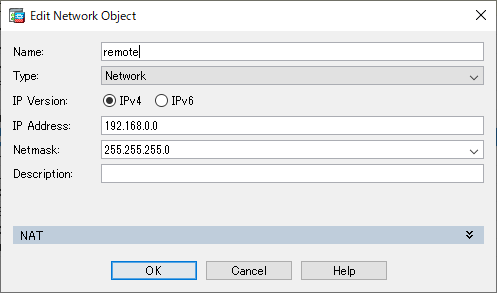

- 再度、右側の画面から「Add」メニューをクリックして、「Network Object...」を選択します。

- 「Add Network Object」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

「remote」を入力

Type

「Network」を選択

IP Version

「IPv4」を選択

IP Address

「192.168.10.0 」を入力

Netmask

「255.255.255.0」を入力

- 最後に「Network Objects/Groups」画面にて「Apply」ボタンを押します。

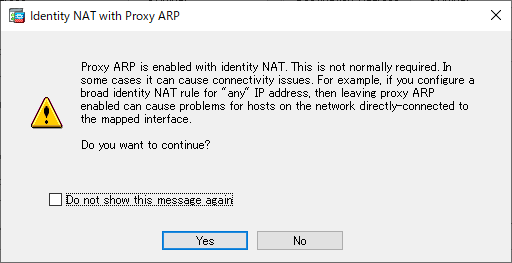

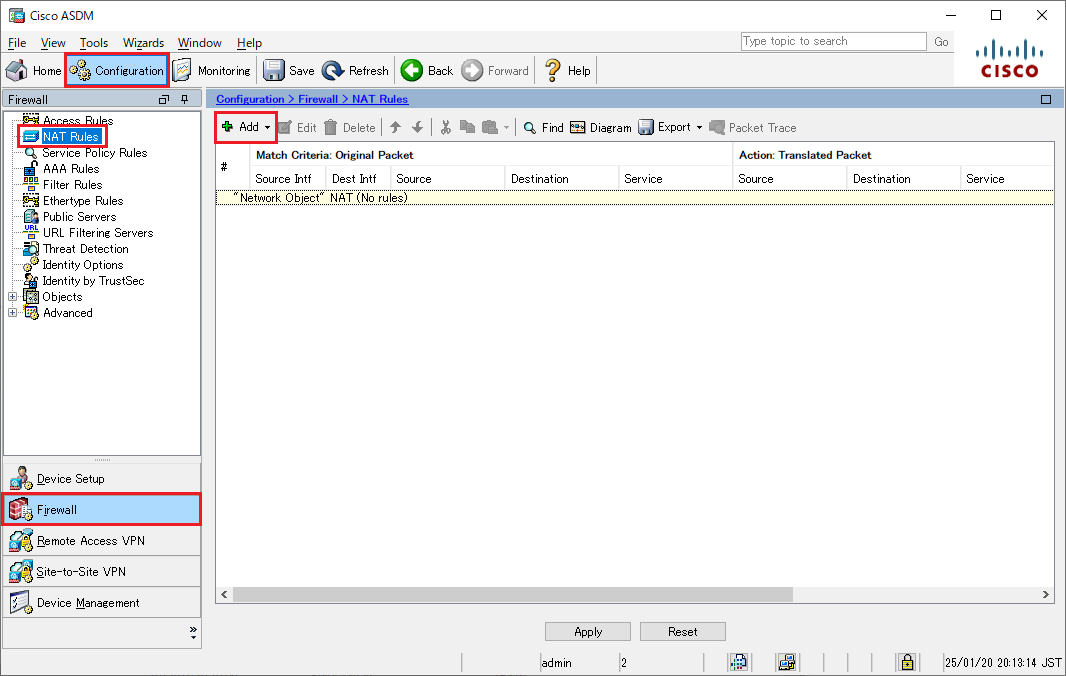

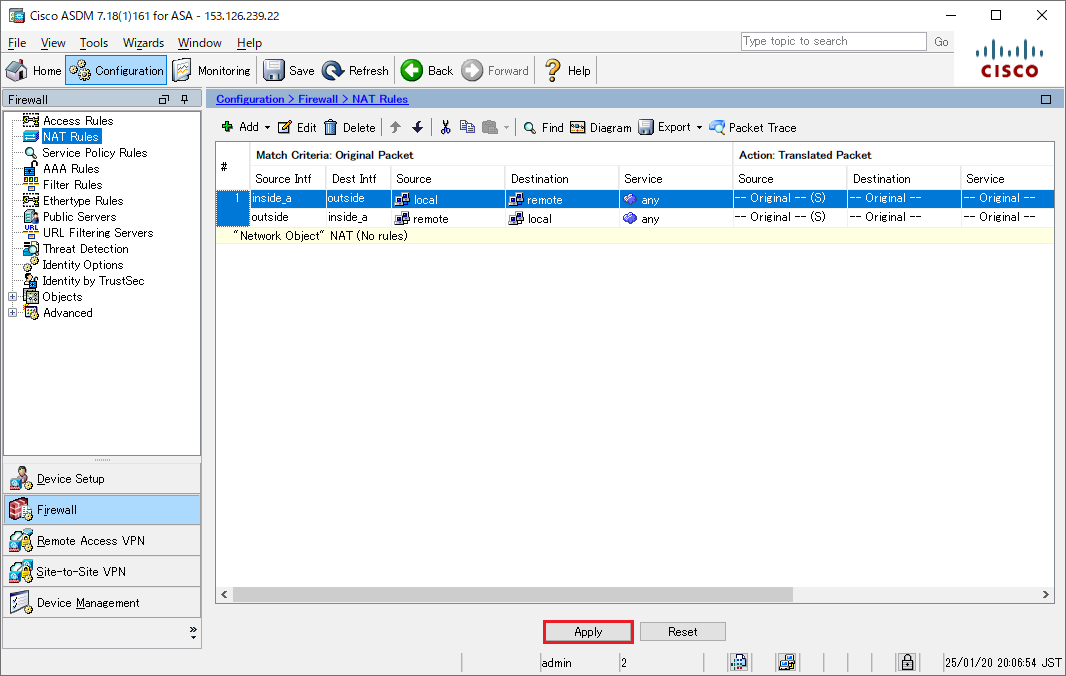

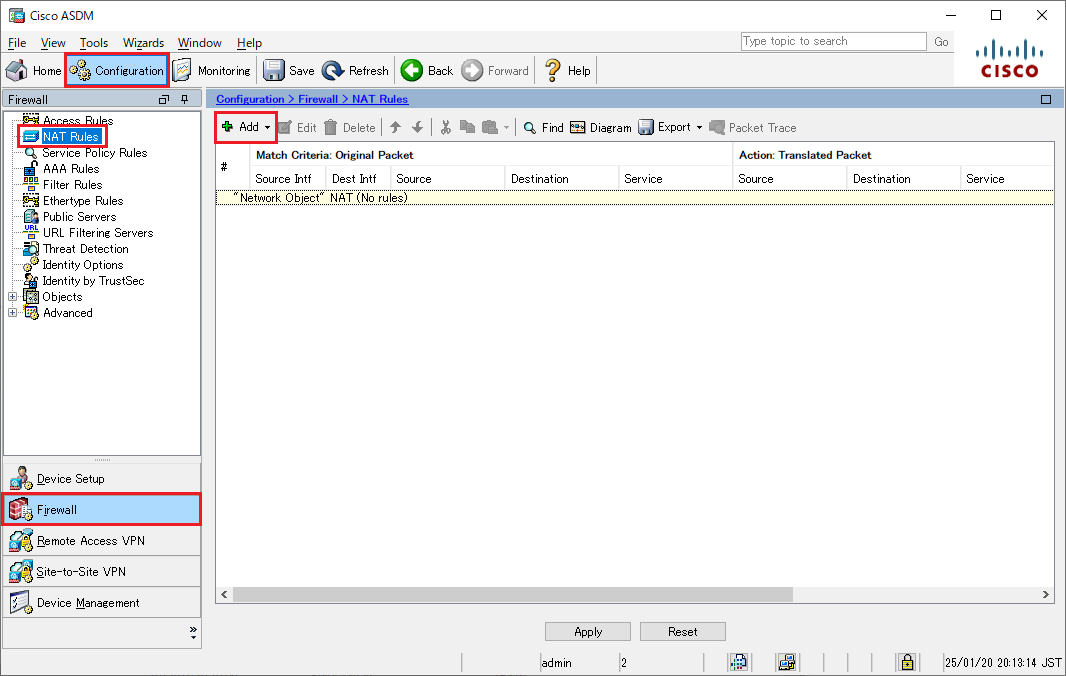

- 上側の「Configuration」ボタンを押します。

- 左下側の「Firewall」タブを押します。

- 左側のツリーメニューから「NAT Rules」を選択します。

- 右側の画面から「Add」メニューをクリックします。

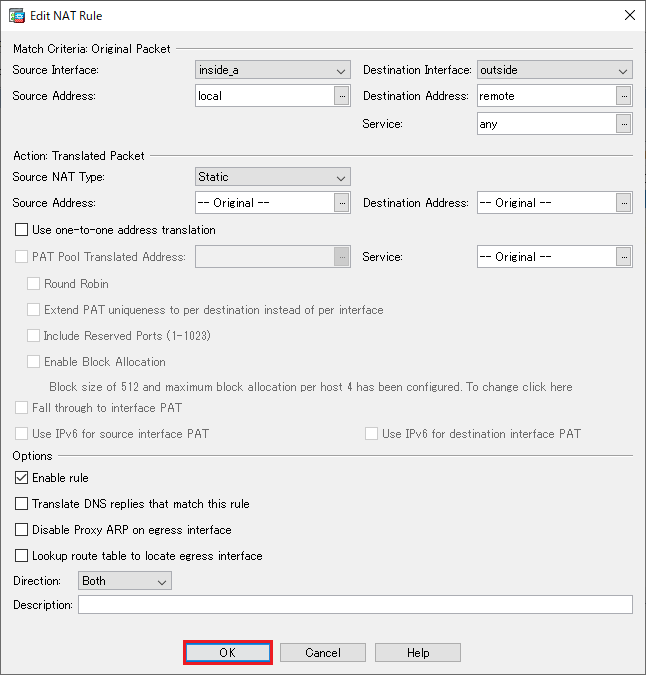

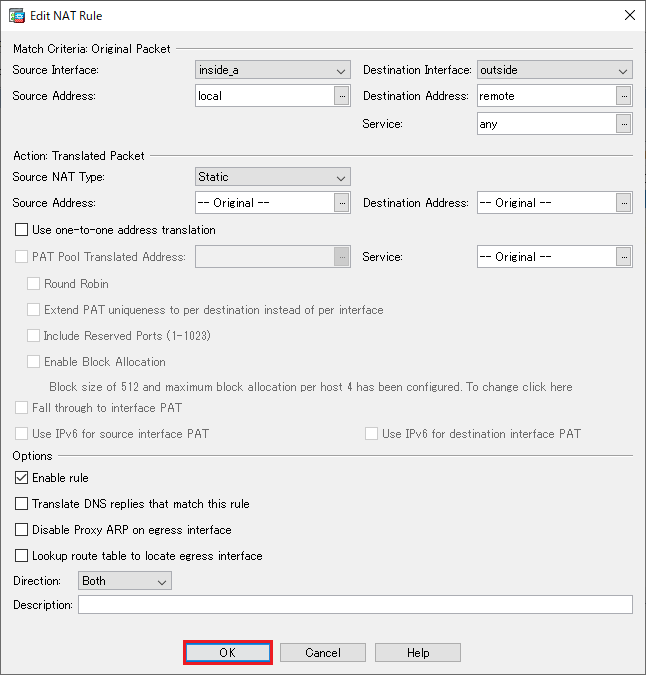

- 「Add NAT Rule」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Match Criteria: Original Packet

Source Interface

「inside_a」を選択

Source Address

「local」を選択

Destination Interface

「outside」を選択

Destination Address

「remote」を選択

Service

「any」を選択

Action: Translated Packet

Source NAT Type

「Static」を選択

- 最後に「NAT Rules」画面にて「Apply」ボタンを押します。

IKEv2 VPN設定手順(CLI)¶

ISAKMPポリシーの設定とアウトサイドインターフェイスでのISAKMPの有効化¶

crypto ikev2 policy 1

encryption aes

integrity sha256

group 14

prf sha256

lifetime seconds 28800

crypto ikev2 enable outside

IKEv2プロポーザルの作成¶

crypto ipsec ikev2 ipsec-proposal secure

protocol esp encryption aes

protocol esp integrity sha-1

VPNトラフィック用ACLの設定¶

access-list l2l_vpn extended permit ip 192.168.0.0 255.255.255.0 192.168.10.0 255.255.255.0

トンネルグループの定義¶

tunnel-group 203.0.113.132 type ipsec-l2l

tunnel-group 203.0.113.132 ipsec-attributes

ikev2 local-authentication pre-shared-key ASA1PreSharedKey

ikev2 remote-authentication pre-shared-key ASA2PreSharedKey

クリプトマップの作成とアウトサイドインターフェースへの適用¶

crypto map outside_map 1 match address l2l_vpn

crypto map outside_map 1 set peer 203.0.113.132

crypto map outside_map 1 set ikev2 ipsec-proposal secure

crypto map outside_map interface outside

NAT除外(NAT Exemption)設定¶

object network local

subnet 192.168.0.0 255.255.255.0

object network remote

subnet 192.168.10.0 255.255.255.0

nat (inside_a,outside) source static local local destination static remote remote

「ASA2」のVPN設定¶

IKEv2 VPN設定手順(GUI)¶

ISAKMPポリシーの設定とアウトサイドインターフェイスでのISAKMPの有効化¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-toSite VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「IKE Policies」を選択します。

- 右側の画面から「IKEv2 Policies」下部にある「Add」メニューを押します。

- 「Add IKE Policy」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Priority

「1」を入力

D-H Group

「14」を選択

Encryption

「aes」を選択

Integrity Hash

「sha256」を選択

Pseudo Random Function (PRF) Hash

「sha256」を選択

Lifetime

「28800」を入力(単位は[seconds])

- 最後に「IKE Policies」画面にて「Apply」ボタンを押します。

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-toSite VPN」タブを押します。

- 左側のツリーメニューから「Connection Profiles」を選択します。

- 右側の「Access Interfaces」下部にある「Enable interfaces for IPsec access」から「Inteface:outside、Allow IKE v2 Access」項目にチェックを入れます。最後に、「Apply」ボタンを押します。

IKEv2プロポーザルの作成¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-toSite VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「IPsec Proposals (Transform Sets)」を選択します。

- 右側の画面から「IKE v2 IPsec Proposals」下部にある「Add」メニューを押します。

- 「Add IPsec Proposal (Transform Set)」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

「secure」を入力

Encryption

「aes」を選択

Integrity Hash

「sha-1」を選択

- 最後に「IPsec Proposals (Transform Sets)」画面にて「Apply」ボタンを押します。

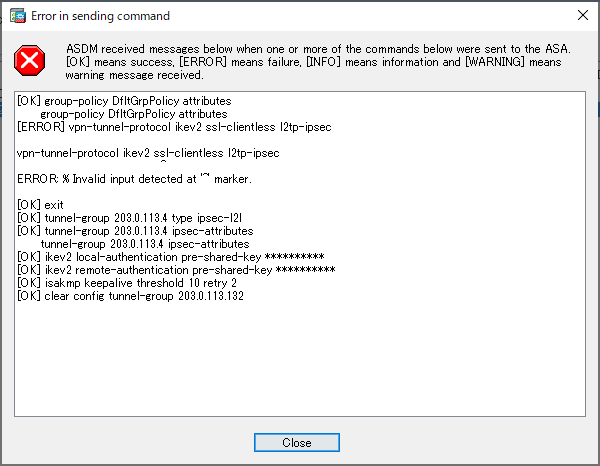

トンネルグループの定義¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-to-Site VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「Tunnel Groups」を選択します。

- 右側の画面から「Configure IPsec site-to-site tunnel gorup.」下部にある「Add」メニューを押します。

- 「Add IPsec Site-to-site Tunnel Group」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

トンネルグループ名を入力

IPsec Enabling

Group Policy Name

「DfltGrpPolicy」を選択「Enable IKE v2」のみチェックIPsec Settings

Local Pre-shared Key

「ASA2PreSharedKey」を入力

Remote Peer Pre-shared Key

「ASA1PreSharedKey」を入力

- 最後に「Tunnel Groups」画面にて「Apply」ボタンを押します。

クリプトマップの作成とアウトサイドインターフェースへの適用¶

- 上側の「Configuration」ボタンを押します。

- 左下側の「Site-to-Site VPN」タブを押します。

- 左側のツリーメニューから「Advanced」>「Crypto Maps」を選択します。

- Crypto Maps」画面の上側にある「Add」メニューをクリックして、「Add...」を選択します。

- Create IPsec Rule」画面で、「Tunnel Policy(Crypto Map) - Basic」タブを選択し、必要項目を編集します。

Interface

「outside」を選択

IKE v2 IPsec Proposal

「Select…」ボタンから、「secure」を選択

IP Address or Peer to Be Added

「203.0.113.4」を入力し、「Add >>」ボタンを押す

- 「Traffic Selection」タブを選択し必要項目を編集します。編集後に「OK」ボタンを押します。

Soruce

「192.168.10.0/24」を入力

Destination

「192.168.0.0/24」を入力

Service

「ip」と入力

- 最後に「Crypto Maps」画面にて「Apply」ボタンを押します。

NAT除外(NAT Exemption)設定¶

NAT除外用のネットワークオブジェクトを作成し、NAT除外を設定します。

- 上側の「Configuration」ボタンを押します。

- 左下側の「Firewall」タブを押します。

- 左側のツリーメニューから「Objects」>「Network Objects/Groups」を選択します。

- 右側の画面から「Add」メニューをクリックして、「Network Object...」を選択します。

- 「Add Network Object」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

「local」を入力

Type

「Network」を選択

IP Version

「IPv4」を選択

IP Address

「192.168.10.0 」を入力

Netmask

「255.255.255.0」を入力

- 再度、右側の画面から「Add」メニューをクリックして、「Network Object...」を選択します。

- 「Add Network Object」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Name

「remote」を入力

Type

「Network」を選択

IP Version

「IPv4」を選択

IP Address

「192.168.0.0 」を入力

Netmask

「255.255.255.0」を入力

- 最後に「Network Objects/Groups」画面にて「Apply」ボタンを押します。

- 上側の「Configuration」ボタンを押します。

- 左下側の「Firewall」タブを押します。

- 左側のツリーメニューから「NAT Rules」を選択します。

- 右側の画面から「Add」メニューをクリックします。

- 「Add NAT Rule」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Match Criteria: Original Packet

Source Interface

「inside_a」を選択

Source Address

「local」を選択

Destination Interface

「outside」を選択

Destination Address

「remote」を選択

Service

「any」を選択

Action: Translated Packet

Source NAT Type

「Static」を選択

- 最後に「NAT Rules」画面にて「Apply」ボタンを押します。

IKEv2 VPN設定手順(CLI)¶

ISAKMPポリシーの設定とアウトサイドインターフェイスでのISAKMPの有効化¶

crypto ikev2 policy 1

encryption aes

integrity sha256

group 14

prf sha256

lifetime seconds 28800

crypto ikev2 enable outside

IKEv2プロポーザルの作成¶

crypto ipsec ikev2 ipsec-proposal secure

protocol esp encryption aes

protocol esp integrity sha-1

VPNトラフィック用ACLの設定¶

access-list l2l_vpn extended permit ip 192.168.10.0 255.255.255.0 192.168.0.0 255.255.255.0

トンネルグループの定義¶

tunnel-group 203.0.113.4 type ipsec-l2l

tunnel-group 203.0.113.4 ipsec-attributes

ikev2 local-authentication pre-shared-key ASA2PreSharedKey

ikev2 remote-authentication pre-shared-key ASA1PreSharedKey

クリプトマップの作成とアウトサイドインターフェースへの適用¶

crypto map outside_map 1 match address l2l_vpn

crypto map outside_map 1 set peer 203.0.113.4

crypto map outside_map 1 set ikev2 ipsec-proposal secure

crypto map outside_map interface outside

NAT除外(NAT Exemption)設定¶

object network local

subnet 192.168.10.0 255.255.255.0

object network remote

subnet 192.168.0.0 255.255.255.0

nat (inside_a,outside) source static local local destination static remote remote

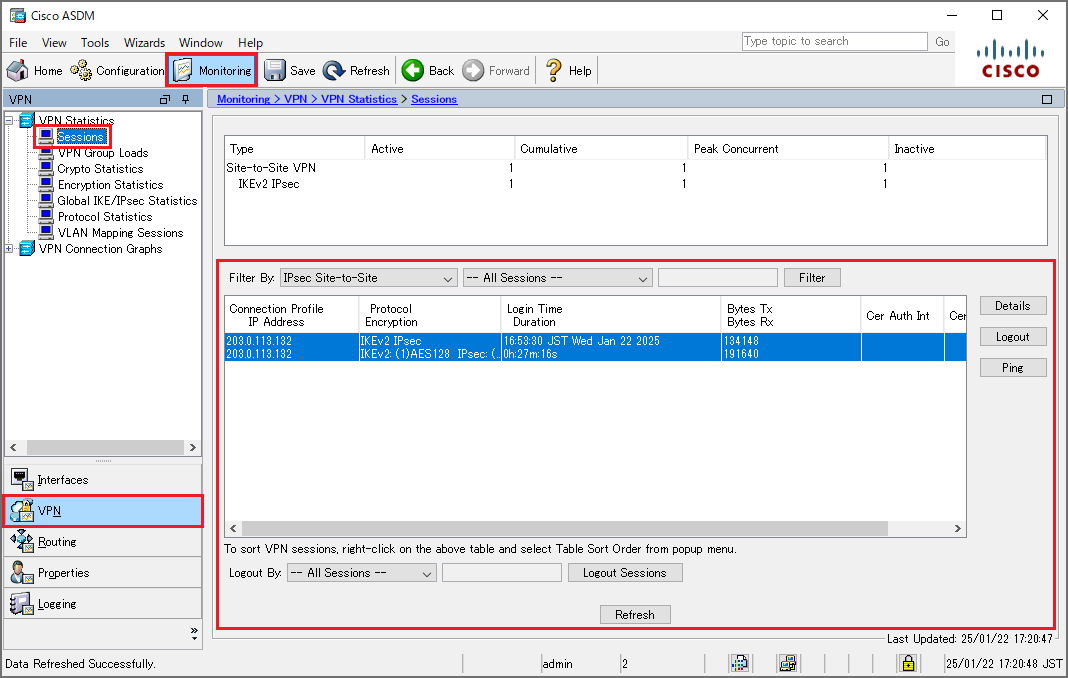

VPN設定の確認¶

Note

IKEv2 VPN確認手順(GUI)¶

VPN状態の確認¶

IKEv2 VPN確認手順(CLI)¶

IKEv2フェーズ1の確認¶

show crypto isakmp sa

# show crypto isakmp sa

There are no IKEv1 SAs

IKEv2 SAs:

Session-id:1, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

18440031 203.0.113.4/500 203.0.113.132/500 READY INITIATOR

Encr: AES-CBC, keysize: 128, Hash: SHA256, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 28800/98 sec

Child sa: local selector 192.168.0.0/0 - 192.168.0.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0xb7f9a575/0x38f4a5e7

IKEv2フェーズ2の確認¶

show crypto ipsec sa

# show crypto ipsec sa

interface: outside

Crypto map tag: outside_map, seq num: 1, local addr: 203.0.113.4

access-list outside_cryptomap_1 extended permit ip 192.168.0.0 255.255.255.0 192.168.10.0 255.255.255.0

local ident (addr/mask/prot/port): (192.168.0.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.10.0/255.255.255.0/0/0)

current_peer: 203.0.113.132

#pkts encaps: 107, #pkts encrypt: 107, #pkts digest: 107

#pkts decaps: 107, #pkts decrypt: 107, #pkts verify: 107

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 107, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 203.0.113.4/500, remote crypto endpt.: 203.0.113.132/500

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 38F4A5E7

current inbound spi : B7F9A575

<--- More --->