オペレーションマニュアル¶

オペレーションマニュアルでは、目的に合わせた設定や操作手順、運用のヒント、設定事例をご紹介しています。

管理ツール¶

管理ツール(GUI)¶

ファイアウォールの管理GUIは、専用のランチャーアプリCisco ASDM-IDM Launcherを使用します。

インストール¶

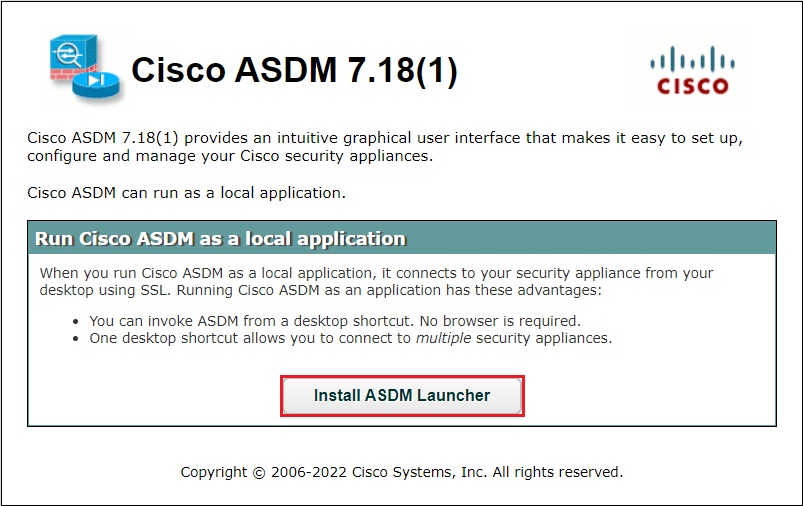

ファイアウォール専用のランチャーアプリ「ADSM-IDM Launcher」をインストールします。

- コントロールパネル画面左メニューより「アプライアンス」の「ファイアウォール」をクリック

- 右上の「設定」をクリックし、開いたメニューより「管理GUIを開く」をクリックすると「Cisco ASDM」の画面が開きます

- 「Install ASDM Launcher」をクリックします。

- ユーザー認証画面が表示されるので、ユーザー情報を入力し、「サインイン」ボタンをクリックするとインストールファイルのダウンロードが開始されます。

- ダウンロードが完了したらインストールファイルを実行し、 ASDM Launcher のインストールを開始します。

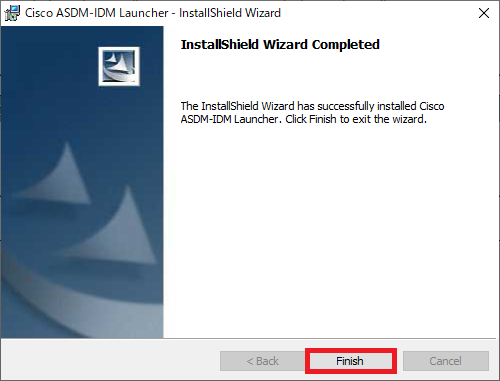

- インストールウィザードが開きますので指示の通りインストールを行います。「Finish」まで進めばインストールが完了となります。

ログイン¶

管理GUIを開くまでの操作です。

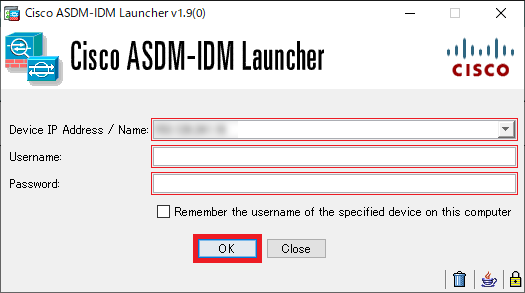

- 「Cisco ASDM-IDM Launcher」を起動します。

- ユーザー認証画面が表示されるので、ユーザー情報を入力し、「OK」ボタンをクリックします。

- ログイン情報を入力します。

Device IP Address / Name

コントロールパネル>アプライアンス>ファイアウォール詳細のアウトサイドIPアドレス(サブネットマスクを除く) を入力Username

コントロールパネル>アプライアンス>ファイアウォール詳細のユーザー名 を入力Password

コントロールパネル>アプライアンス>ファイアウォール詳細>設定>管理ユーザーでご自身が設定したパスワード を入力

Note

ログインに関するトラブルシューティングについては、 Cisco ASDM-IDM Launcher のトラブルシューティング を参照ください。

画面説明¶

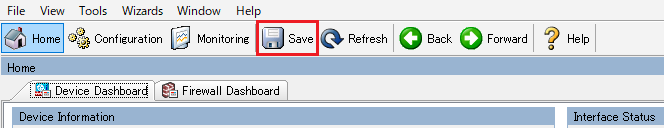

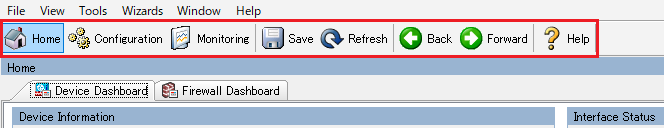

画面サンプル:メニューバー(拡大)¶

Home |

ホーム画面へ移動します。

この画面では、リソース、トラフィック、ログなどの情報を一覧で確認できるダッシュボードです。

|

|---|---|

Configuration |

ファイアウォールの設定(コンフィグ)の確認や操作を行います

|

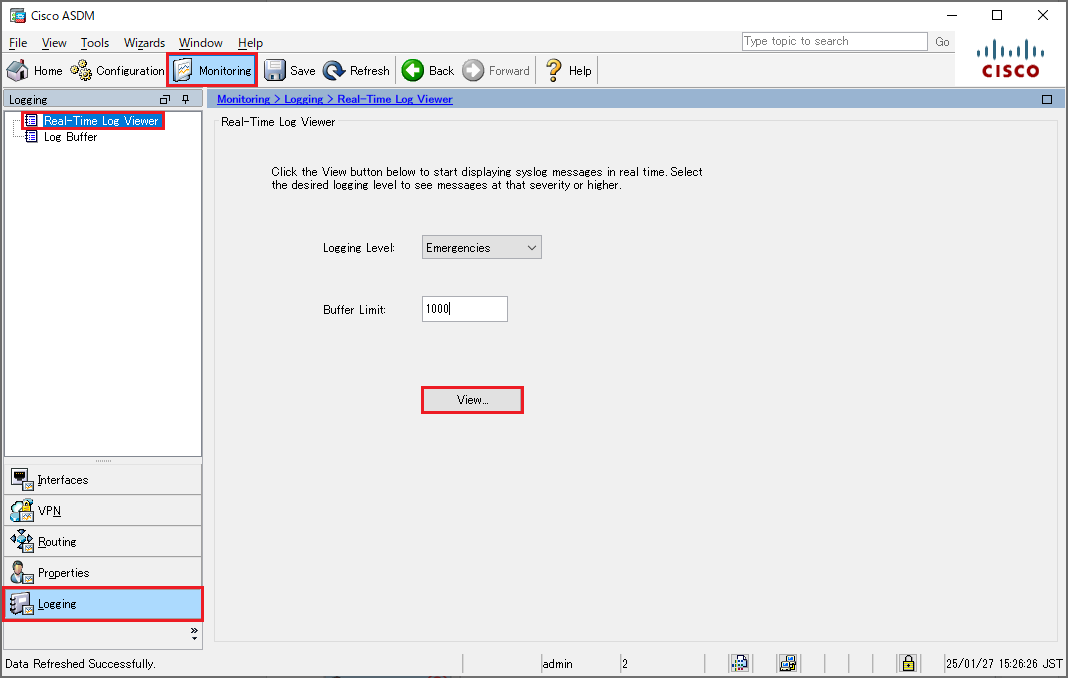

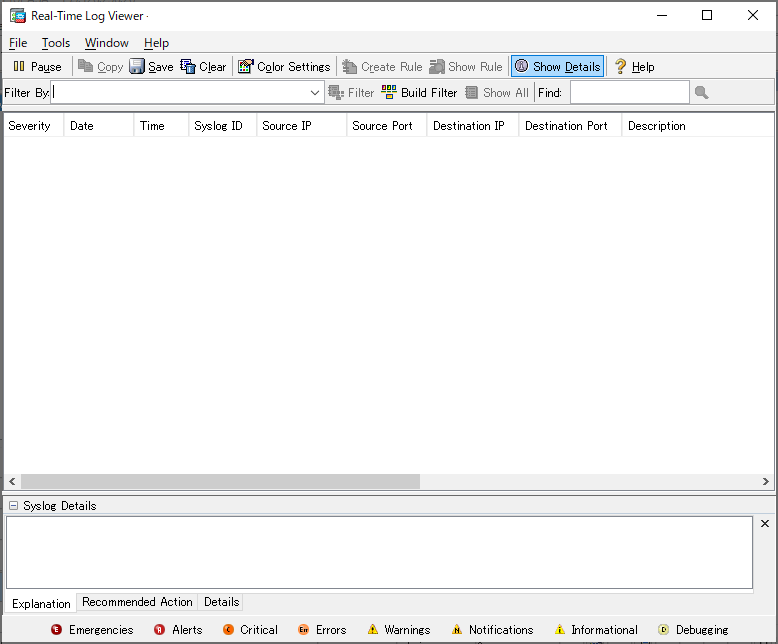

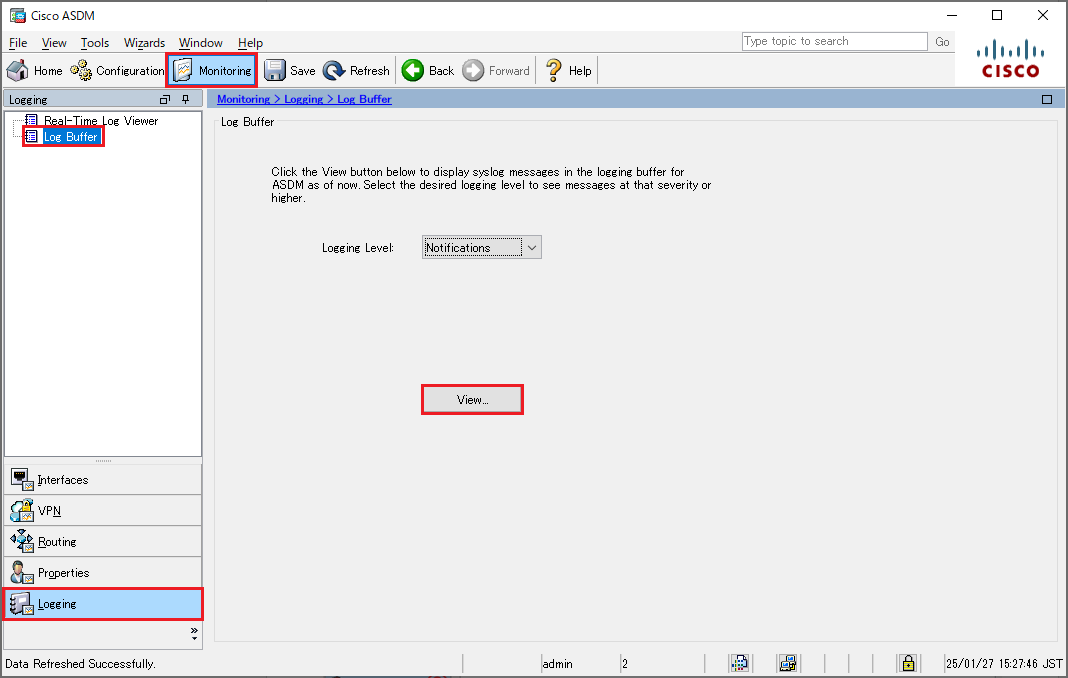

Monitoring |

ログやセッション、収集したデータのグラフ化など、機器のモニタリング情報を見ることができます

|

Save |

「Configuration」などで、おこなったファイアウォールの設定を保存します。

何か操作・変更した後は必ずこのボタンで保存しましょう。

|

Refresh |

「Cisco ASDM-IDM Launcher」画面を最新情報に更新(リフレッシュ)します |

Back |

一つ前の画面へ戻ります |

Foward |

一つ先の画面へ進みます |

help |

ベンダーの操作マニュアルを開きます。

わからない操作があるときは参照しましょう。

|

管理ツール(CLI)¶

ログイン¶

ファイアウォールの管理CLIへのログインは、ターミナルソフトを用いて、SSH経由でログインします。

# ssh [管理ユーザー]@[接続先IPアドレス]

管理ユーザー |

コントロールパネル>アプライアンス>ファイアウォール詳細の

ユーザー名 を入力

|

|---|---|

管理パスワード |

コントロールパネル>アプライアンス>ファイアウォール詳細>設定>管理ユーザーで

ご自身が設定したパスワード を入力

|

接続先IPアドレス |

コントロールパネル>アプライアンス>ファイアウォール詳細の

アウトサイドIPアドレス(サブネットマスクを除く) を入力

|

SSHセッションは1セキュリティコンテキストあたり最大2セッションまで接続できます。

SSHセッションはファイアウォール全体で同時接続の制限がございます。他ユーザーのセッション状況により、SSH経由でログインできない場合があります。

Note

ログインに関するトラブルシューティングについては、 Cisco ASA SSH接続のトラブルシューティング を参照ください。

ログアウト¶

(config)# exit ← グローバルコンフィギュレーションモードでexitすると一つ前の特権EXECモードへ

#

ヘルプ機能¶

ターミナルから「?」を押すことでヘルプが表示されます。

> ?

clear Reset functions

enable Turn on privileged commands

exit Exit from the EXEC

help Interactive help for commands

login Log in as a particular user

logout Exit from the EXEC

no Negate a command or set its defaults

ping Send echo messages

quit Exit from the EXEC

show Show running system information

traceroute Trace route to destination

コマンドに続けて「?」を押すと、そのコマンドに関するヘルプが表示されます。

> show ?

checksum Display configuration information cryptochecksum

community-list List community-list

curpriv Display current privilege level

history Display the session command history

policy-list List IP Policy list

prefix-list List IP prefix lists

version Display system software version

操作モードの切り替え¶

モード |

プロンプト |

昇格コマンド |

|---|---|---|

ユーザEXECモード |

> |

ログインしてすぐの状態 |

特権EXECモード |

# |

ユーザEXECモードで権限昇格コマンドを発行し、管理パスワードを入力

|

グローバルコンフィギュレーションモード |

(config)# |

特権EXECモードで権限切り替えコマンドを入力 # configure terminal

(config)#

|

グローバルコンフィギュレーションモードから「exit」で特権EXECモードへ権限を降格することができます。

特権EXECモードかユーザEXECモードで「exit」することで管理ツールからログアウトします。

Note

# configure terminal

(config)#(グローバルコンフィギュレーションモード)

現在のコンフィグを確認する¶

現在の設定は running-configコマンドで確認します。

# show running-config

: Saved

:

: Hardware: FPR4K-SM-36

:

(以下略)

:end

続けて単語を入力することで、内容を絞り込みすることができます。

# show running-config logging

logging enable

logging timestamp

logging buffered notifications

(以下略)

管理パスワードの変更¶

管理パスワードの変更(GUI)¶

管理パスワードを変更する¶

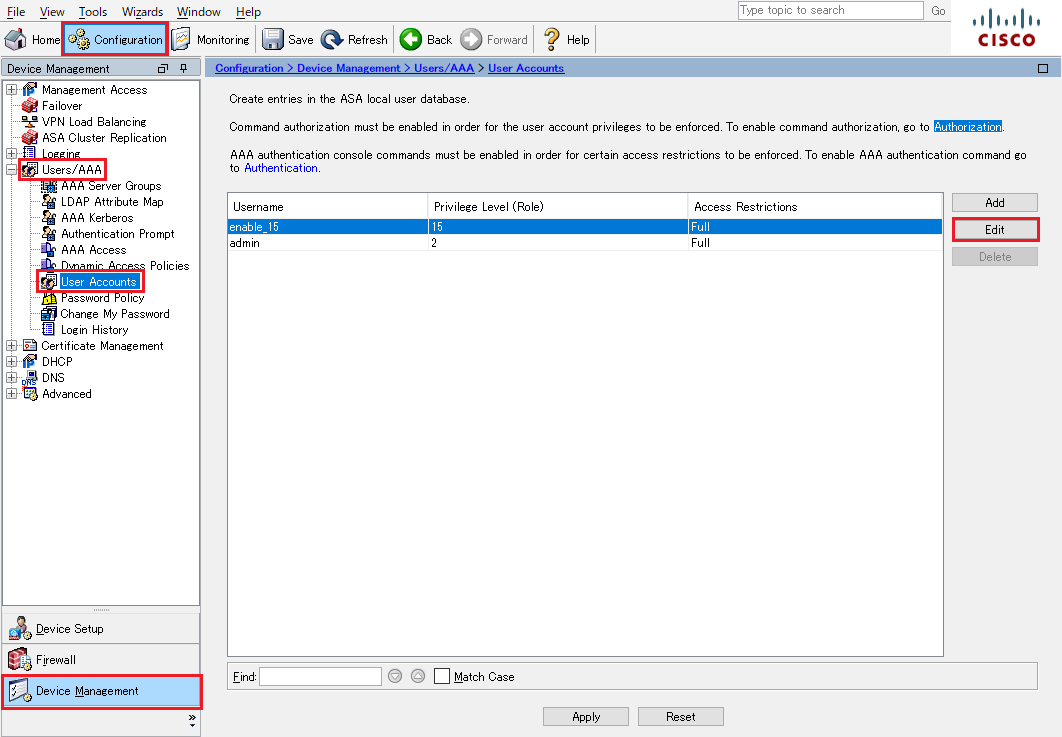

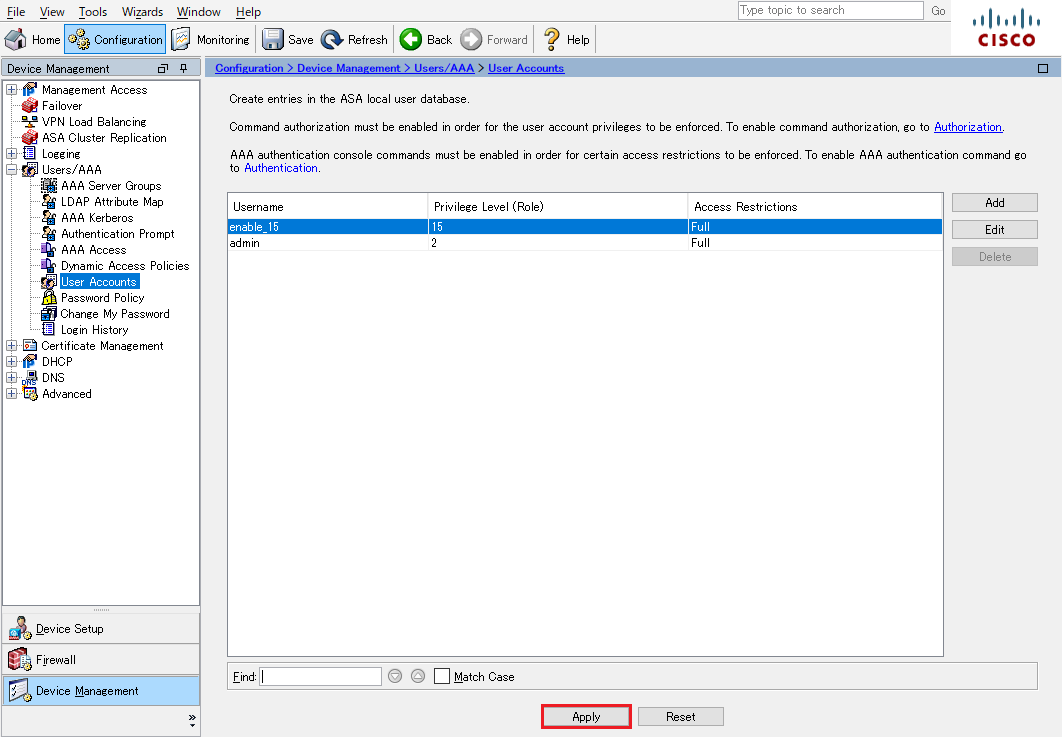

- 上側の「Configuration」ボタンを押します。

- 左下側の「Device Management」タブを押します。

- 左側のツリーメニューから「Users/AAA」>「User Accounts」を選択します。

- パスワードを変更したいユーザを選択して、「Edit」ボタンを押します。

Note

ここではenable_15ユーザを選択しています。

adminユーザは管理ツールへのログインアカウントになります。

enable_15ユーザは管理ツール(CLI)で特権モードに昇格するためのアカウントになります。

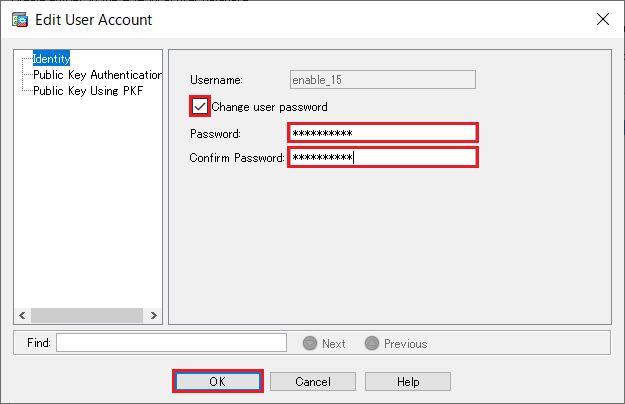

- 「Edit User Account」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Change user password

チェックを入れる

Password

変更したいパスワードを入力

Confirm Password

再度、変更したいパスワードを入力

- 最後に「User Accounts」画面にて「Apply」ボタンを押します。

管理ツールのアクセス制限設定¶

管理ツールのアクセス制限設定(GUI)¶

必要に応じて管理ツールへのアクセス制限設定を行ってください。

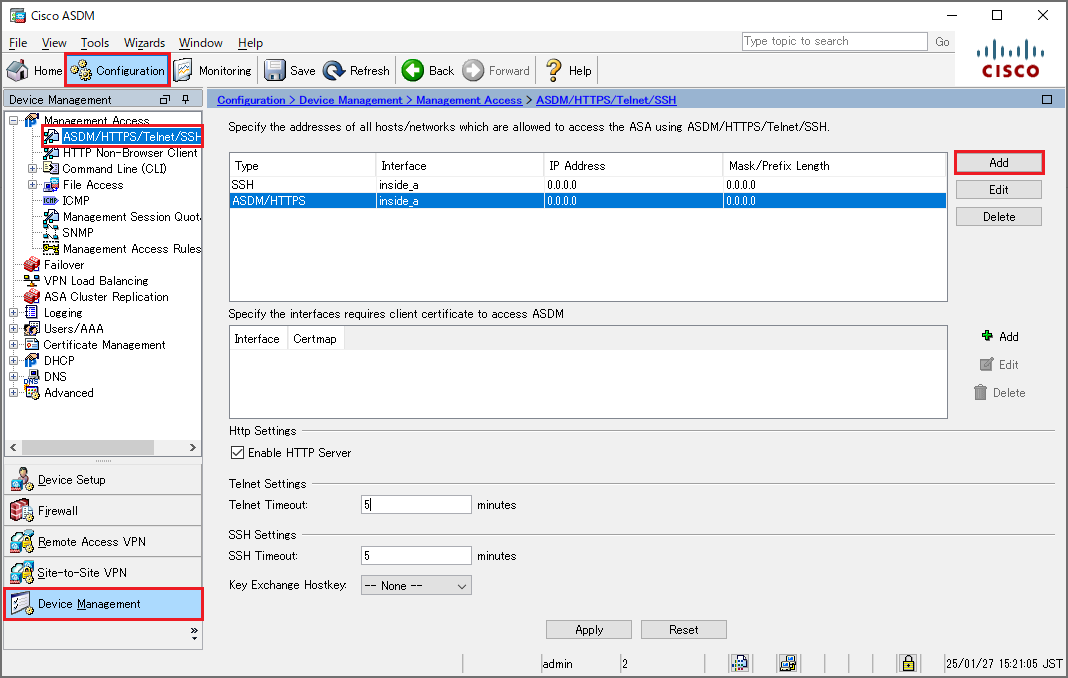

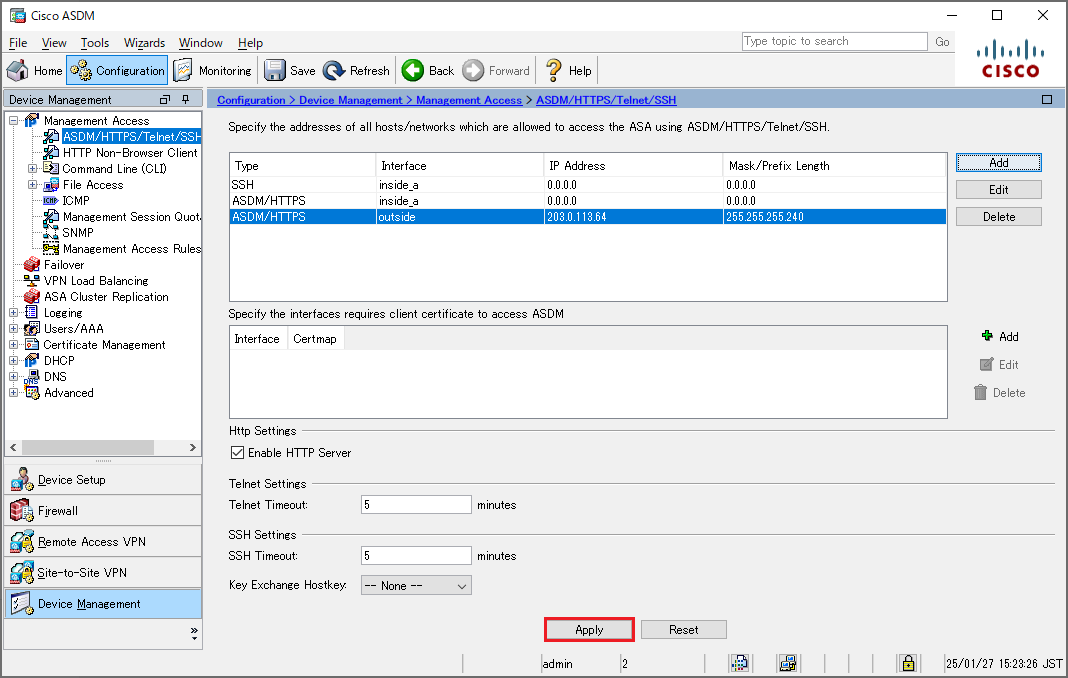

- 上側の「Configuration」ボタンを押します。

- 左下側の「Device Management」タブを押します。

- 左側のツリーメニューから「Management Access」>「ASDM/HTTPS/Telnet/SSH」を選択し、「Add」ボタンを押します。

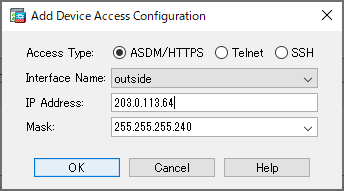

- 「Add Device Access Configuration」画面で必要項目を編集します。編集後に「OK」ボタンを押します。

Access Type

アクセスを許可したい管理ツールを選択ASDM/HTTPSは管理ツール(GUI)、SSHは管理ツール(CLI)のアクセス許可となりますInterface Name

アクセスを許可したいインターフェースを選択outsideはグローバル側、inside_aはインサイド側からのアクセス許可となりますIP Address

アクセスを許可したいネットワークアドレスを入力

Mask

アクセスを許可したいネットワークアドレスのサブネットマスクを選択

- 最後に「ASDM/HTTPS/Telnet/SSH」画面にて「Apply」ボタンを押します。

管理ツールのアクセス制限設定(CLI)¶

必要に応じて管理ツールへのアクセス制限設定を行ってください。

管理ツール(管理CLI)のアクセス制限¶

グローバルコンフィギュレーションモードから、このコマンドでアウトサイドインターフェースにアクセス制限を設定します。

(config)# ssh [IP アドレス] [サブネットマスク] outside

(config)# ssh 203.0.113.0 255.255.255.0 outside ← アクセスを許可したいアドレスを設定します

(config)# show running-config ssh ← 設定確認

ssh stricthostkeycheck

203.0.113.0 255.255.255.0 outside

...

...

Note

設定を誤ってアクセスできなくなった場合は、管理ツール(管理GUI)にログインして設定変更を行ってください。

管理ツール(管理GUI)のアクセス制限¶

グローバルコンフィギュレーションモードから、このコマンドでアウトサイドインターフェースにアクセス制限を設定します。

(config)# http [IP アドレス] [サブネットマスク] outside

(config)# http 203.0.113.0 255.255.255.0 outside ← アクセスを許可したいアドレスを設定します

(config)# show running-config http ← 設定確認

http server enable

http server session-timeout 5

http 203.0.113.0 255.255.255.0 outside

...

...

NATの設定¶

NATを設定するにはファイアウォールとサーバーとがNAT変換設定を有効とした専用グローバルネットワークに接続されている必要があります。

警告

NAT変換用とする専用グローバルネットワークで、ネットワークアドレス、ブロードキャストアドレス、ゲートウェイアドレスとなるアドレスの利用は非推奨といたします。

ファイアウォールのアウトサイドに割り当てられた共用セグメントを対象とするNAT設定は禁止いたします。

NATの設定(GUI)¶

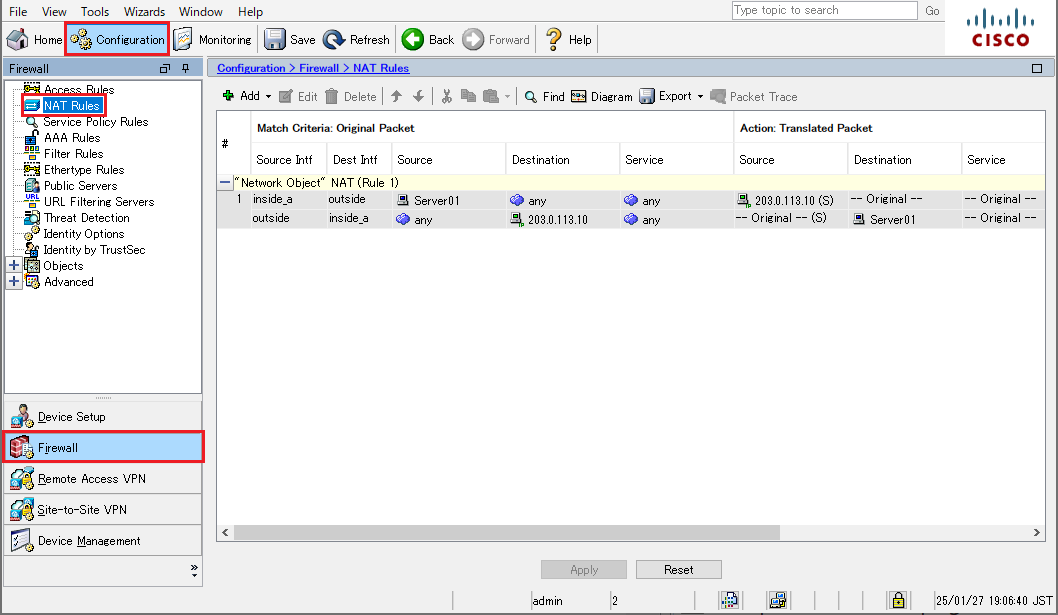

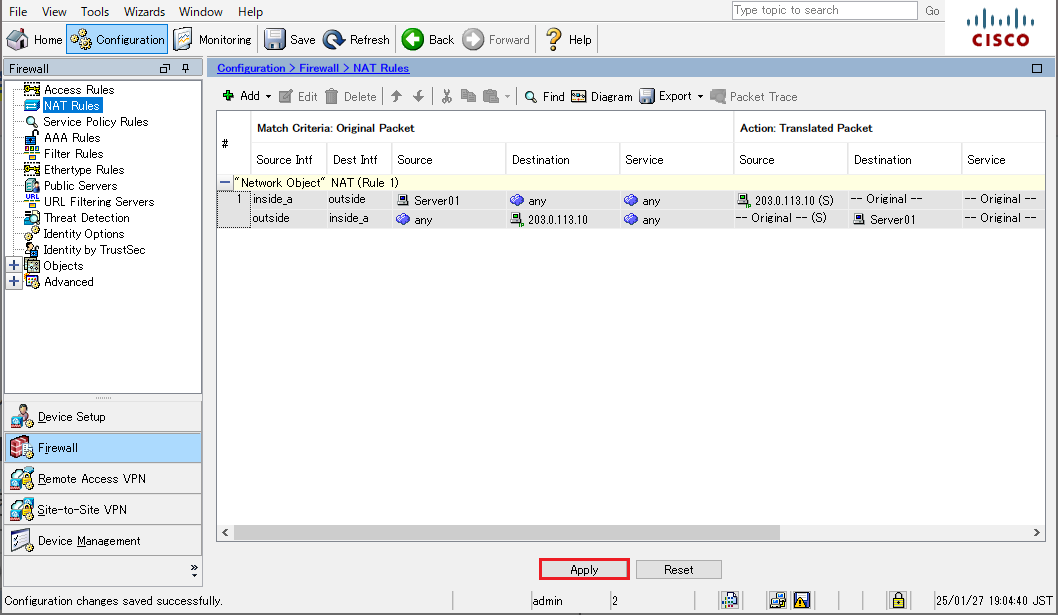

NATを確認する¶

NATを設定する¶

ネットワークオブジェクトの作成

NATルールの作成

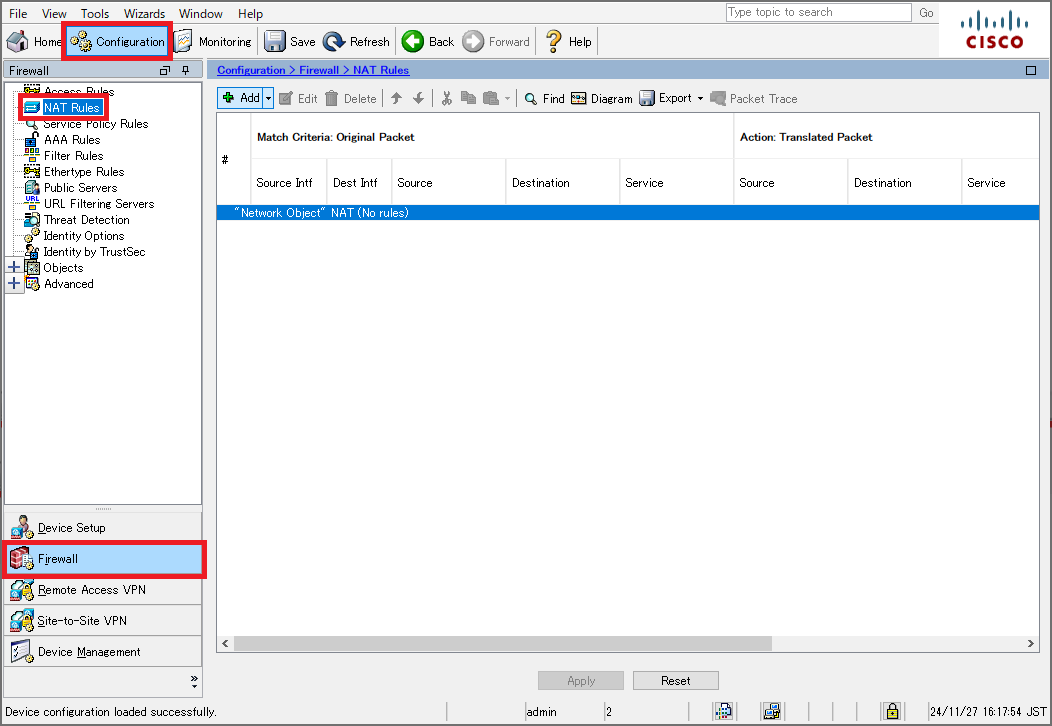

- 上側の「Configuration」ボタンを押します。

- 左下側の「Firewall」タブを押します。

- 左側ツリーメニューから「NAT Rules」を選択します。

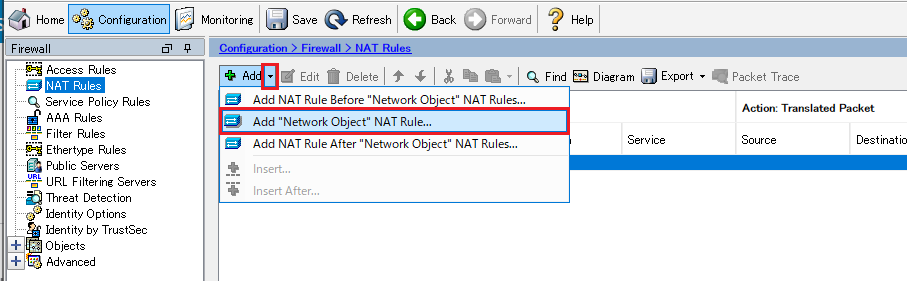

- 「NAT Rules」画面の上側にある「Add」メニュー横の「▼」をクリックしてメニューを展開し、「Add "Network Object" NAT Rule...」を選択します。

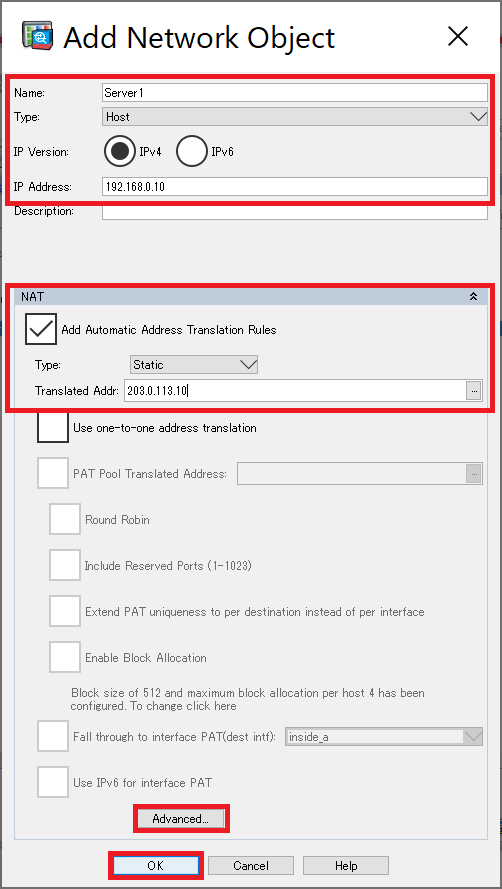

- 「Add Network Object」画面で必要項目を編集します。編集後に「Advanced...」ボタンを押します。

Name

ネットワークオブジェクト名を入力

Type

「Host」を選択

IP Address

サーバーに設定したIPアドレスを入力

Translated Addr

専用グローバルネットワーク内のIPアドレスを入力専用グローバルネットワーク以外のIPアドレスは利用いただけません

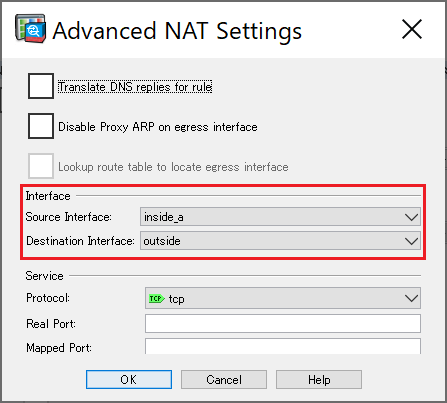

- 「Advanced NAT Settings」画面の「Interface」で必要項目を編集します。編集後に「OK」ボタンを押します。

Source Interface

「inside_a」を選択

Destination Interface

「outside」を選択

- 「Add Network Object」画面に戻るので「OK」ボタンを押します。

- 最後に「NAT Rules」画面にて「Apply」ボタンを押します。

NATの設定(CLI)¶

NATを確認する¶

「show nat」で設定済みのNATが確認できます。

# show nat detail

Auto NAT Policies (Section 1)

1 (inside_a) to (outside) source static Server1 203.0.113.10

translate_hits = 3, untranslate_hits = 0

Source - Origin: 192.168.0.10/32, Translated: 203.0.113.10/32

...

...

NATを設定する¶

ネットワークオブジェクトの作成

NATルールの作成

新しくネットワークオブジェクトを作成する場合は以下のように設定します。

(config)# object network [ネットワークオブジェクト名]

(config-network-object)# host [サーバーに設定したIPアドレス]

NATルールを作成します。

(config-network-object)# nat (inside_a,outside) static [専用グローバルネットワーク内のIPアドレス]

Note

コマンドの詳細な使い方はベンダーマニュアルをご確認ください。

設定例

ここでは、NAT変換用設定を有効とした専用グローバルネットワークが 203.0.113.0/28、お客様指定のプライベートネットワークが 192.168.0.0/24 の環境で、192.168.0.10 のサーバーに対してスタティックで 203.0.113.10 割り当てる双方向のNATルールを設定する方法を説明させていただきます。

(config)# object network Server1

(config-network-object)# host 192.168.0.10

(config-network-object)# nat (inside_a,outside) static 203.0.113.10

アクセスリストの設定¶

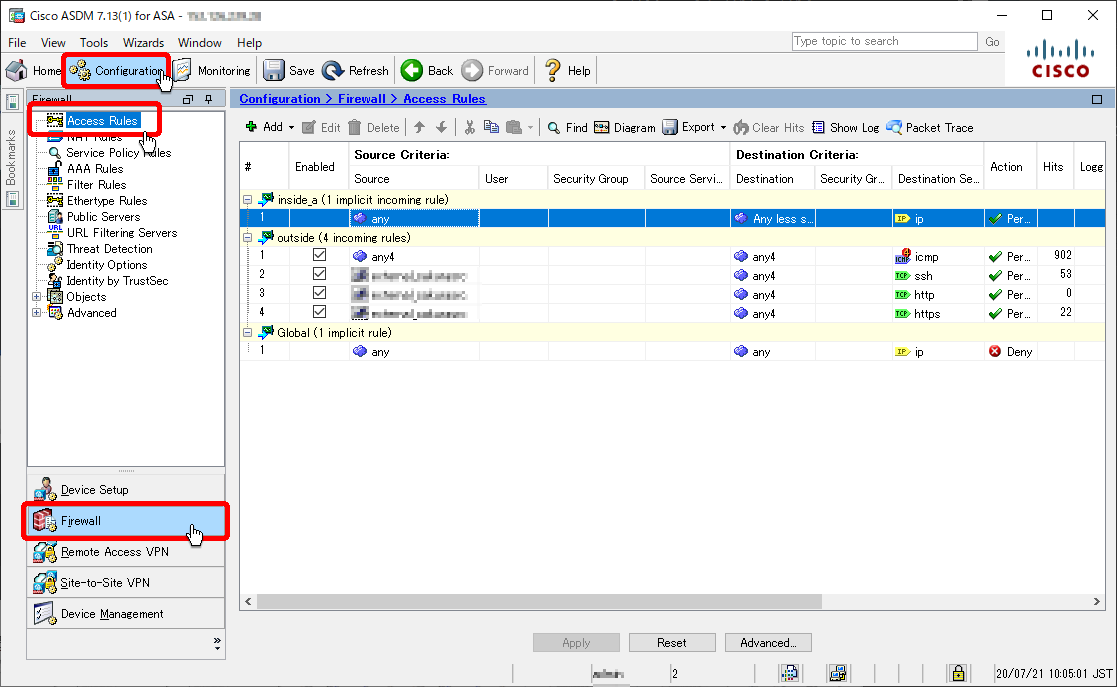

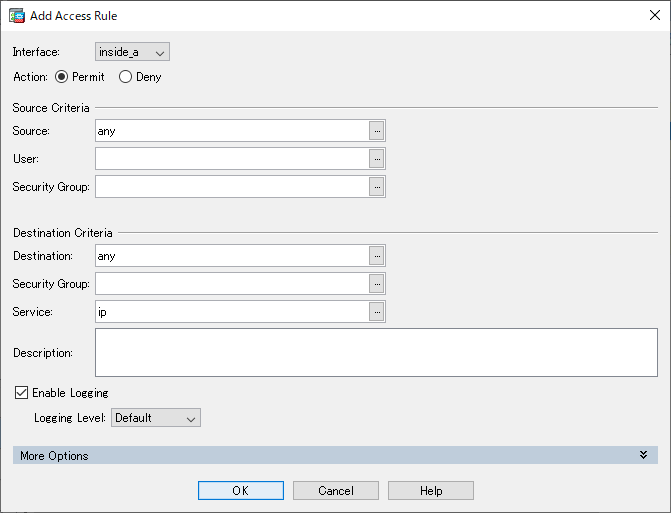

アクセスリストの設定(GUI)¶

アクセスリストの設定(CLI)¶

アクセスリストを確認する¶

# show access-list

access-list cached ACL log flows: total 0, denied 0 (deny-flow-max 4096)

alert-interval 300

access-list fw-rule; 13 elements; name hash: 0x69ee2d6a

access-list fw-rule line 1 extended permit icmp any4 any4 (hitcnt=2545) 0xc9cbeacf

access-list fw-rule line 2 extended permit tcp any4 any4 eq ssh (hitcnt=2104) 0x63788caa

access-list fw-rule line 3 extended permit tcp any4 any4 eq 3389 (hitcnt=120) 0xe5c2ef55

access-list fw-rule line 4 extended permit tcp any4 any4 eq 5900 (hitcnt=15) 0xfcc1d9bf

access-list fw-rule line 5 extended permit tcp any4 any4 eq 10000 (hitcnt=66) 0x50e776db

access-list fw-rule line 6 extended permit udp any4 any4 eq snmp (hitcnt=43) 0xadee6a07

access-list fw-rule line 7 extended permit tcp any4 any4 eq www (hitcnt=216) 0x3636f2ba

access-list fw-rule line 8 extended permit tcp any4 any4 eq https (hitcnt=77) 0x5e09814e

access-list fw-rule line 9 extended permit tcp any4 any4 eq smtp (hitcnt=67) 0x52b4536f

access-list fw-rule line 10 extended permit tcp any4 any4 eq 587 (hitcnt=21) 0x3ca23d3f

access-list fw-rule line 11 extended permit tcp any4 any4 eq pop3 (hitcnt=3) 0x050a61f5

access-list fw-rule line 12 extended permit tcp any4 any4 eq 995 (hitcnt=16) 0x6ee3fe29

access-list fw-rule line 13 extended deny 112 any any log disable (hitcnt=0) 0x3479d92a

access-list fw-rule line 14 extended permit icmp6 any6 any6 (hitcnt=0) 0x69e4b8e2

access-list fw-rule line 15 extended permit tcp any6 any6 eq www (hitcnt=0) 0x3d057a17

トラフィックの方向 |

標準のアクセス制限 |

|---|---|

アウトサイドインターフェース ⇒ インサイドインターフェース |

ブロック |

インサイドインターフェース ⇒ アウトサイドインターフェース 許可 |

許可 |

IPv4のアクセスリストを設定する¶

ファイアウォールを通るIPv4 トラフィックのアクセス制限設定は以下の順番で行います。

アクセスリストを作成する

アクセスリストをインターフェースのトラフィックに適用する

許可アクセスリストを作成する場合はグローバルコンフィギュレーションモードから以下のように設定します。

(config)# access-list [アクセスリスト名] extended permit [プロトコル] [接続元(from)] [接続先(to)] [オプション]

アクセスリストのインターフェースへの適用は以下のように設定します。

(config)# access-group [アクセスリスト名] [適用するトラフィック] interface [適用するインターフェース]

Note

コマンドの詳細な使い方はベンダーマニュアルをご確認ください。

設定例

(config)# access-list fw-rule extended permit ip 203.0.113.0 255.255.255.0 any4

(config)# access-list fw-rule extended permit tcp any4 any4 eq 143

IPv6のアクセスリストを設定する¶

ファイアウォールを通るIPv6トラフィックのアクセス制限設定もIPv4 同様に以下の順番で行います。

アクセスリストを作成する

アクセスリストをインターフェースのトラフィックに適用する

許可アクセスリストを作成する場合は以下のように設定します。

(config)# access-list [アクセスリスト名] permit [プロトコル] [接続元] [接続先] [オプション]

(config)# access-group [アクセスリスト名] [適用するトラフィック] interface [適用するインターフェース]

設定例

ここではIPv4と同様に、出荷時に設定済みのアクセスリスト「fw-rule」に対してIPv6のルールを追加する方法を説明します。

(config)# access-list fw-rule permit tcp any6 any6 eq www

Note

コマンドの詳細な使い方はベンダーマニュアルをご確認ください。

アクセス数の制限¶

アクセス数の制限設定(GUI)¶

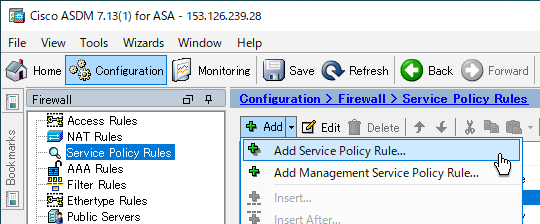

ファイアウォールを通るトラフィックのアクセス数を確認する手順です。

- 上側の「Configuration」ボタンを押します。

- 左下側の「Firewall」タブを押します。

- 左側のツリーメニューから「Service Policy Rules」を選択します。

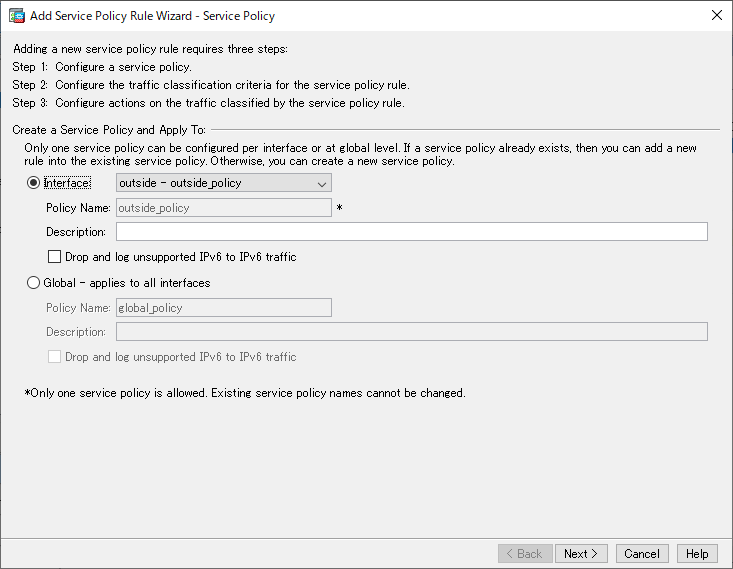

- サービスポリシールール一覧の上側にある「Add」ボタンを押します。「Add Service Policy Rule Wizard」が表示されます。

- ウィザード「Service Policy」ステップで必要項目を選択し、「Next」ボタンを押します。

Interface

ポリシーを投入するインターフェース名を選択

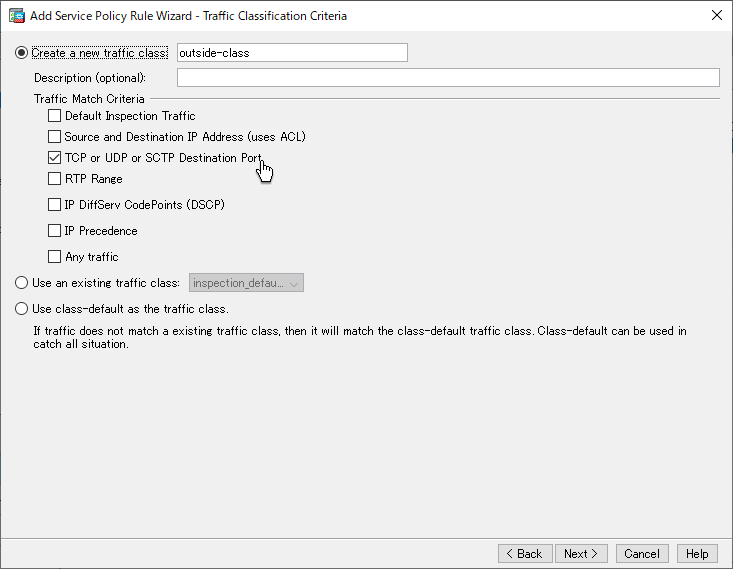

- ウィザード「Traffic Classification Criteria」ステップで必要事項を入力し、「Next」ボタンを押します。

Create a new traffic class

クラス名を入力(任意の文字列)Traffic Match Criteria

TCP、UDP トラフィックの場合は「TCP or UDP Destination Port」を選択

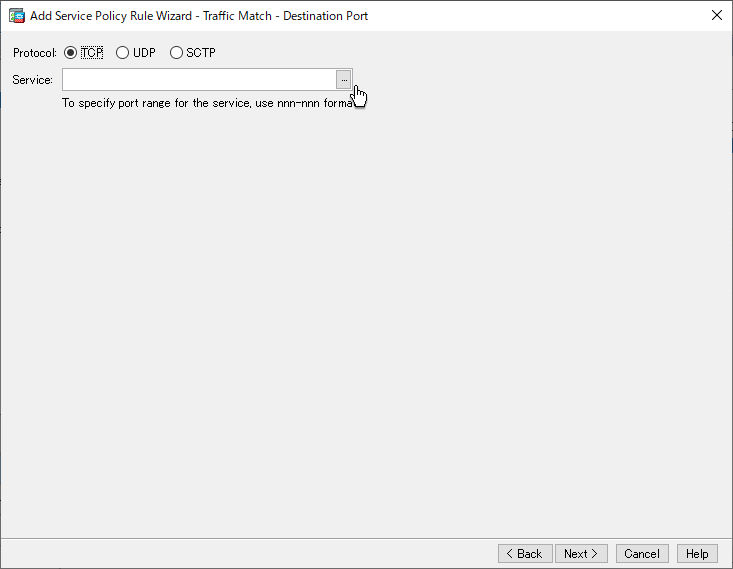

- ウィザード「Traffic Match - Destination Port」ステップで必要事項を入力し、「Next」ボタンを押します。

Protocol

「TCP」か「UDP」を選択service

「ポート番号」を直接入力するか「…」からサービスを選択

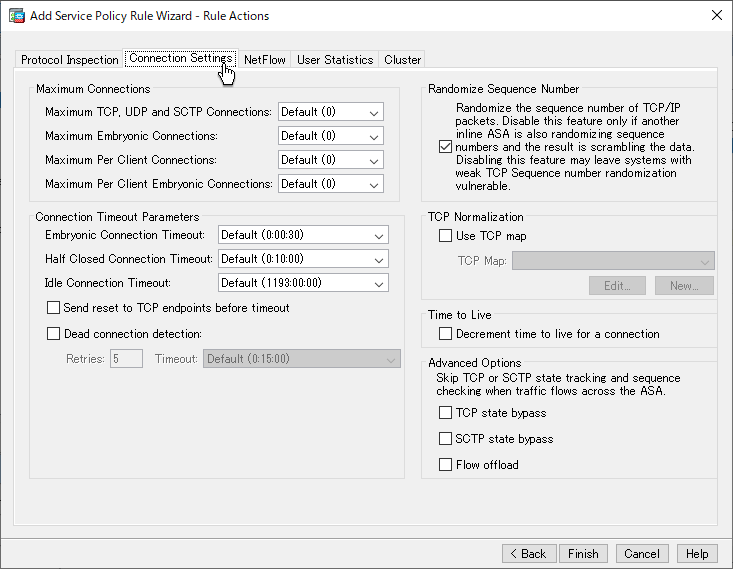

- ウィザード「Rule Actions」ステップで「Connection Settings」タブを選択し必要事項を入力します。入力した後に「Finish」ボタンを押します。

- 最後にサービスポリシー一覧の下側にある「Apply」ボタンを押して設定を反映させます。

アクセス数の制限(CLI)¶

アクセス数の制限は以下の順番で行います。

クラスマップを作成

ポリシーマップを作成し、クラスマップを登録

クラスマップに接続制限を設定

インターフェースにポリシーマップを適用

接続数の制限¶

tcp/80 番ポートのトラフィックに接続数制限を設定する設定例です。

- グローバルコンフィギュレーションモードから tcp/80 番ポートのトラフィックに適用されるクラスマップを作成します。入力例¶

(config)# class-map http_traffic (config-cmap)# match port tcp eq 80

- ポリシーマップを作成し、http_traffic クラスマップを適用します。入力例¶

(config-cmap)# policy-map outside_policy (config-pmap)# class http_traffic

- http_traffic クラスマップに接続数制限を設定します。入力例¶

(config-pmap-c)# set connection conn-max 2000

- アウトサイドインターフェースにoutside_policy ポリシーマップを適用します。入力例¶

(config-pmap-c)# service-policy outside_policy interface outside

VPNの設定¶

利用可能なVPN設定¶

サイト間VPN設定事例¶

いくつかのサイト間VPNの設定事例をまとめておりますのでご参照ください。

ログの確認と設定¶

ログを確認する(CLI)¶

ファイアウォールに記録されたログを確認する手順です。

# show logging

Syslog logging: enabled

Facility: 20

Timestamp logging: enabled

Standby logging: disabled

...

...

ログ設定¶

ファイアウォールのログ設定を行う場合には、ベンダーが提供しているマニュアルを確認してください。

警告

コンソールへのログ出力は禁止いたします。

コンソールへのログ出力はレベルによらず運用時には無効とすることが推奨されていること、コンソールへは弊社しか接続が行えずログ出力が管理の妨げになることから、コンソールへのログ出力はログレベルに関わらず有効としないでください。

お客様にてコンソールへのログ出力を有効とされた場合には弊社にて無効とする場合がございます。

セッション情報の確認¶

セッション情報を確認する(CLI)¶

ファイアウォールの現在のセッション情報を確認する手順です。

# show conn all

7 in use, 27 most used

TCP outside 203.0.113.2:45404 NP Identity Ifc 203.0.113.3:22, idle 0:00:00, bytes 141692,

flags UOB

...

...