ファイアウォール設定

[更新: 2023年6月8日]

VPCルータのファイアウォール機能の設定方法についての説明です。

1. 概要

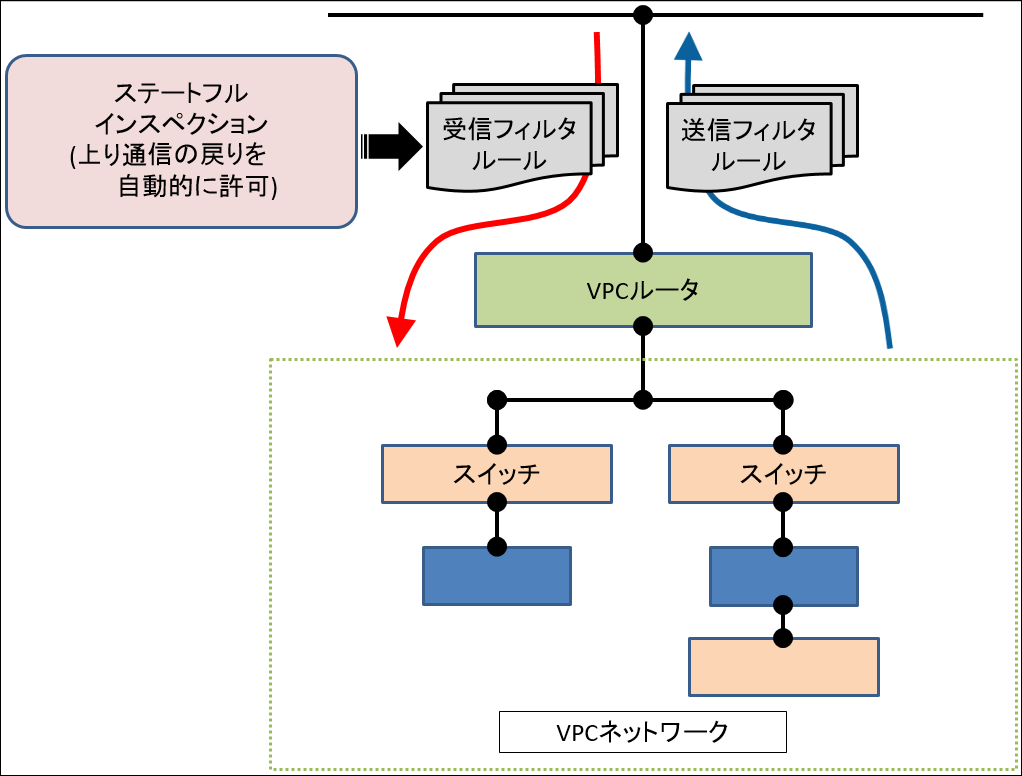

ファイアウォール機能では、VPCルータのWAN側・LAN側各インターフェースにおいて以下の機能を提供します。

インターフェースごとに受信/送信するパケットを指定したルールに基づいてフィルタリング

ステートフルインスペクションによる内部→外部向け通信の戻りパケットの自動許可

※スタティックNATはプレミアムプラン/ハイスペックプランでのみ利用可能VPCルータ自身に対するパケットフィルタリング(※)

※オープンしていないTCP/UDPポートに対するパケットの破棄(PPTP, L2TP/IPsec, サイト間VPNで使用するポートは各機能使用時のみオープン)

2. ファイアウォールルールの新規設定

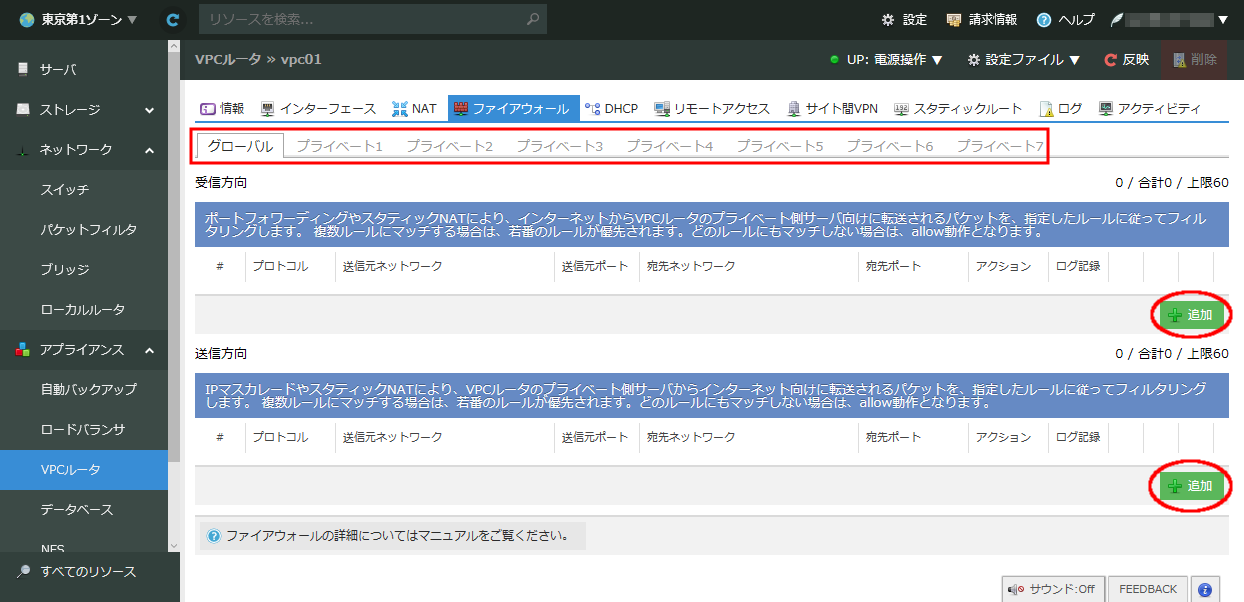

ファイアウォールルールの設定は、設定対象となるVPCルータの設定画面より「ファイアウォール」タブを選択することで行います。すでにルール設定が行われている場合、リスト画面に設定済みルールの一覧が表示されます。

新たに追加する場合は、リスト画面上部に表示されるタブより設定対象のインターフェースを選択し、「受信方向」または「送信方向」それぞれのリスト画面下部の「追加」ボタンをクリックします。

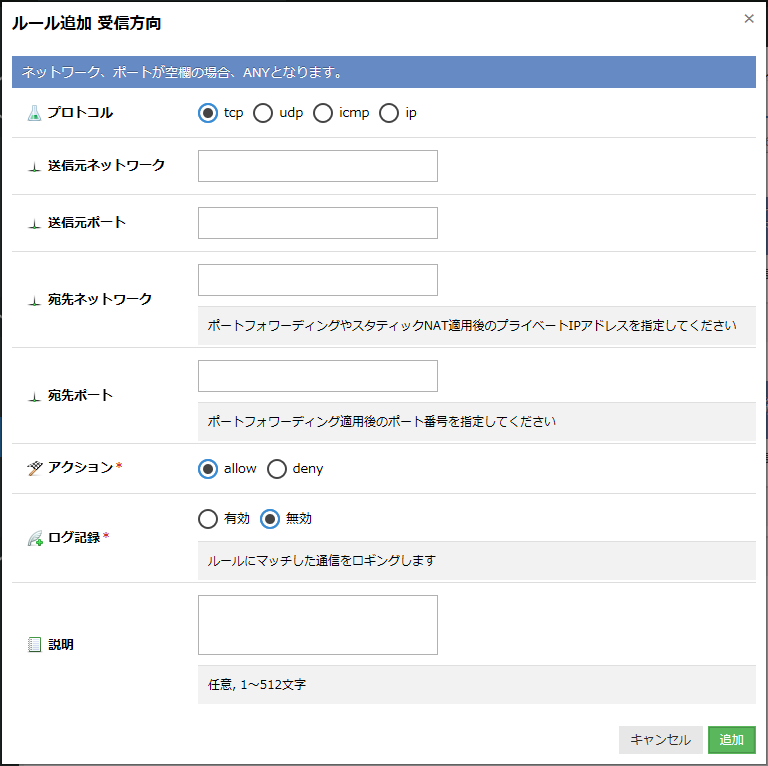

ルール追加画面が表示されるので、各項目を入力します。

プロトコル |

フィルタリング対象のプロトコルをTCP / UDP / ICMP / IPから選択 |

|---|---|

送信元ネットワーク |

送信元のIPアドレス、もしくはネットワーク(例: 192.168.0.0/24)を入力 |

送信元ポート |

送信元のポート番号を1〜65535の範囲の整数、またはハイフンによる範囲指定(例: 1024-65535)で入力 |

宛先ネットワーク |

宛先のIPアドレス、もしくはネットワークを入力 |

宛先ポート |

宛先のポート番号を1〜65535の範囲の整数、またはハイフンによる範囲指定(例: 1024-65535)で入力 |

アクション |

条件にマッチしたパケットに対する処理を「allow」(許可)もしくは「deny」(拒否)のいずれかを選択 |

ログ記録 |

「有効」を選択すると、ルールにマッチした通信をロギング |

説明 |

ルールの説明など、任意の文字列の記載が可能 |

※空欄で設定された項目は、すべての条件にマッチ(any)として設定されます

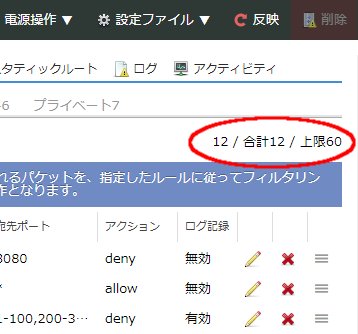

※設定可能なルール数は、インターフェース合わせて受信方向と送信方向にそれぞれ60個(スタンダードプラン)または200個(プレミアムプラン・ハイスペックプラン)となります

※いずれの条件にもマッチしないパケットはallow動作となり、ファイアウォールを通過します

※プレミアムプラン/ハイスペックプランでは、スタティックNAT機能により内部から外部に向けた通信の戻りパケットが自動的に許可されます(ステートフルインスペクション機能)

設定完了後、「反映」ボタンをクリックしVPCルータ側への設定反映が必要となります(VPCルータが起動状態の場合でも、電源をシャットダウンすることなく「反映」ボタンのクリックで設定が反映されます)。 また、電源が「DOWN」状態の場合は、電源操作メニューより「起動」を選択し、VPCルータを起動します。

設定済みのルール個数と設定上限数(受信方向・送信方向それぞれに、スタンダードプランは60個、プレミアムプラン・ハイスペックプランは200個)はリスト画面上部に表示されます。

3. ファイアウォールルールの編集

追加したルールは登録番号順に評価され、条件にマッチした場合に「アクション」で設定した動作(allowまたはdeny)が行われます。想定した条件でルールが機能するよう、必要に応じて設定されたルールリストを変更します。

ルールの順番の変更や編集、削除はリスト画面右側のアイコンでそれぞれ以下の操作を行うことができます。

アイコン |

説明 |

|---|---|

ルール追加時と同様の画面が表示され、ルールを編集することができます |

|

ドラッグしながら移動させることでルールの順番を変更することができます |

|

ルールを削除します |

※設定完了後、「反映」ボタンをクリックしVPCルータ側への設定反映が必要となります

4. ファイアウォールルールの設定例

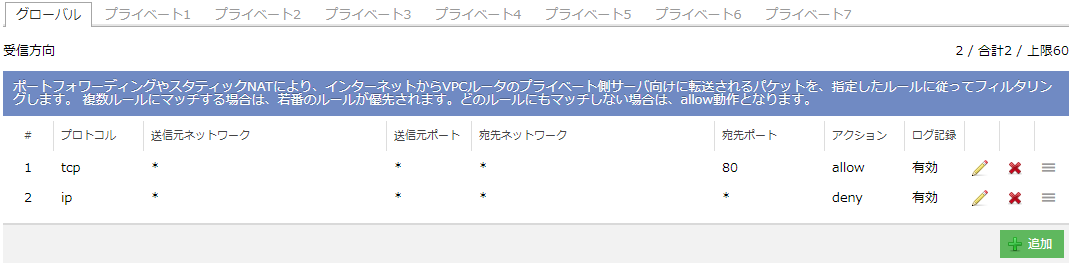

HTTP(TCP/80番ポート)への着信のみ許可し、他のポート宛の着信は全て拒否する

VPCルータ配下のサーバは全てウェブサーバのためHTTPサービスへの着信のみを許可し、SSHなど他のサービスへの接続は全て拒否する場合の例です。

※「送信方向」のルールは未定義です

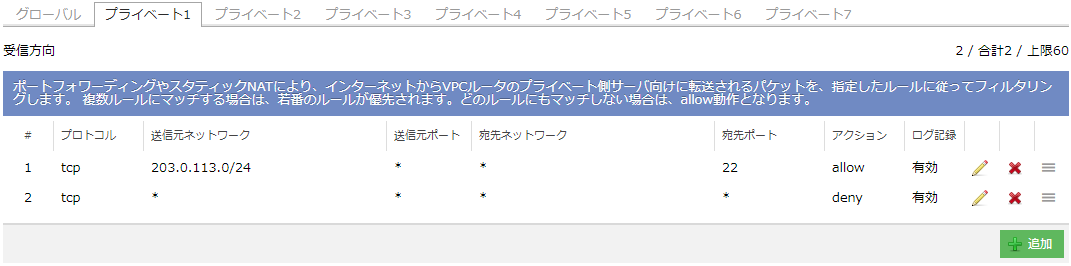

203.0.113.0/24ネットワークからのみSSH(TCP/22番ポート)を許可

自社ネットワーク「203.0.113.0/24」からのみ、「プライベート1」インターフェース配下の各サーバへSSH接続を許可する場合の例です。

※「送信方向」のルールは未定義です

※プライベートインターフェースのため、「受信方向」と「送信方向」がグローバルインターフェースとは逆になります

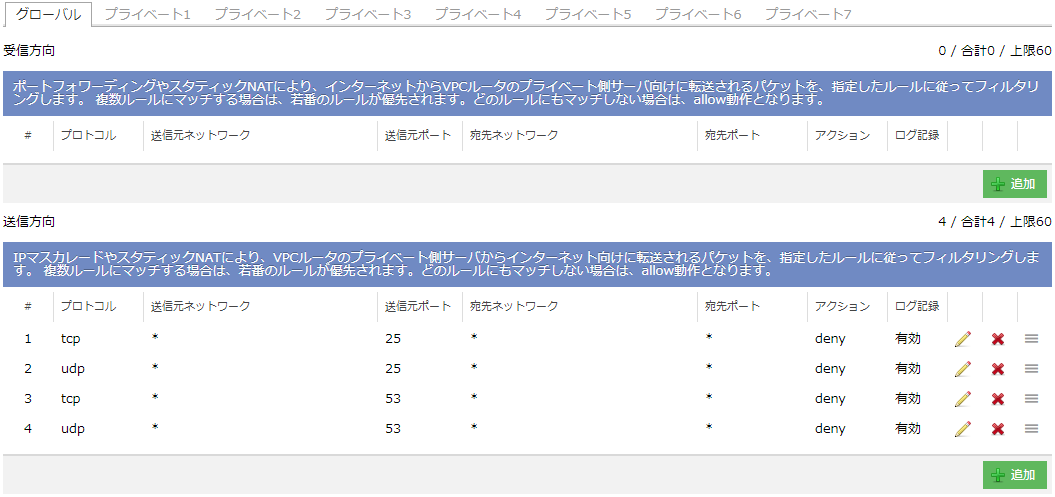

内部サーバからの不要サービスの動作を拒否

VPCルータ配下のサーバで意図せずにSMTP(25番ポート)、DNS(53番ポート)サービスが動作した場合、外部へのパケット送出を防ぐ場合の例です。

※「送信方向」のルールに設定します

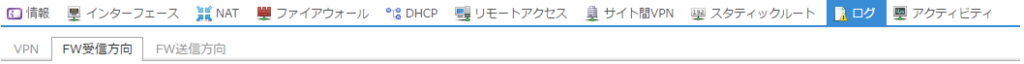

5. ファイアウォールのログ閲覧

VPCルータの詳細画面にて「ログ」タブをクリックし、「FW受信方向」「FW送信方向」タブをクリックすると、ログが表示されます。

※記録されているログのうち最新の100件が表示されます。

※最新100件よりも過去のデータを確認したい場合は、「ログファイルのダウンロード」より過去7日間(最大10MB)のログが取得できます。継続的なログ記録が必要な場合はsyslog転送機能をご利用ください。