サイト間VPN アプライアンス側設定例

[更新: 2022年11月30日]

VPCルータ の サイト間VPN接続機能 利用時に、各アプライアンス側での設定例をまとめたページです。

概要

設定例は基本機能のみを使用した場合の一般的な構成例です。詳細な設定方法については各アプライアンスの製造元のドキュメントを参照、または各社サポート窓口までお問い合わせください(さくらのクラウドネットワーク外の機器に関しては弊社サポート外となります)。

注意

各設定例は弊社にてVPCルータとの接続確認を行っていますが、ファームウェアなどの構築環境の差異や各社の仕様変更などにより、これを保証するものではありません。あらかじめご了承ください。

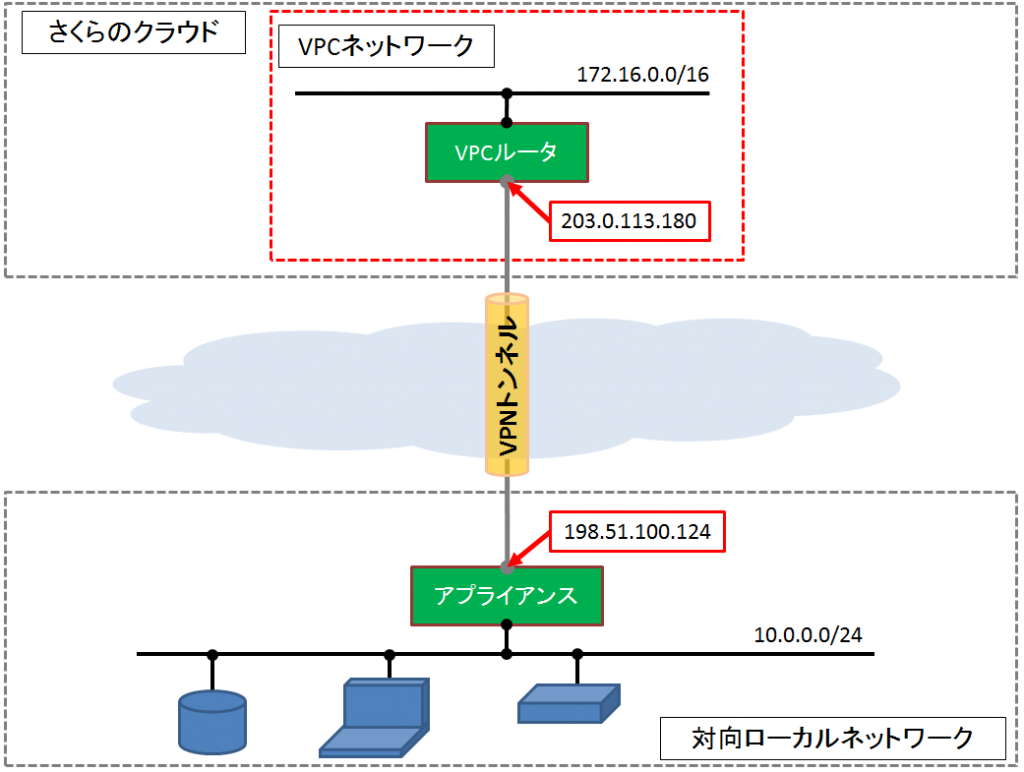

想定するネットワーク構成

ネットワーク構成は以下を想定し、各アプライアンスはこの仕様に合わせた設定例で説明します。

構成図

ネットワーク情報

VPCルータ側 |

対向アプライアンス側 |

|

|---|---|---|

グローバルIPアドレス |

203.0.113.180 (*1) |

198.51.100.124 (/27) |

IPsec ID |

203.0.113.180 (*2) |

198.51.100.124 (*3) |

デフォルトゲートウェイ |

– |

198.51.100.97 |

プライベートIPアドレス |

172.16.0.0/16 |

10.0.0.0/24 |

Pre Shared Secret |

test12345 |

test12345 |

*1 スタンダードプランの場合はグローバルインターフェースに割り当てられたIPアドレス、プレミアムプランの場合はグローバルインターフェースに設定した仮想IPアドレスとなります

*2 IPsec IDはグローバルIPアドレスと同じ値となります

*3 ヤマハ RTXシリーズの場合はプライベートインターフェイスに設定したIPアドレス(10.0.0.1など)を指定します

サイト間VPN設定

以下が設定されているものとします。

ISAKMP SAの寿命 |

28800秒 |

|---|---|

IKEキープアライブ(DPD) インターバル |

15秒 |

IKEキープアライブ(DPD) タイムアウト |

30秒 |

IPsec SAの寿命 |

1800秒 |

暗号アルゴリズム |

AES128 |

ハッシュアルゴリズム |

SHA1 |

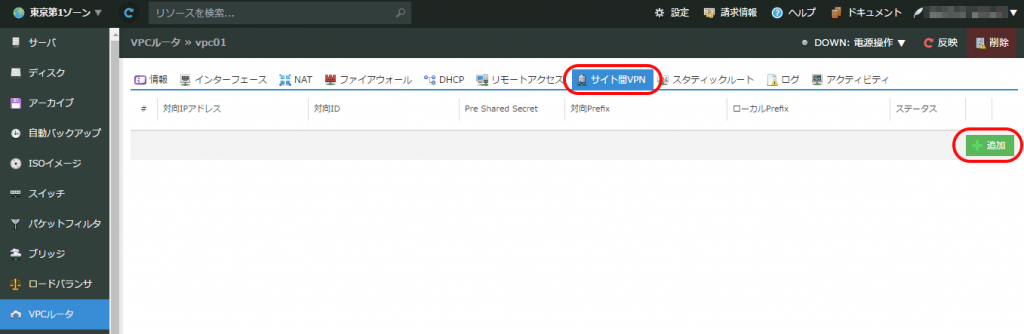

VPCルータの設定

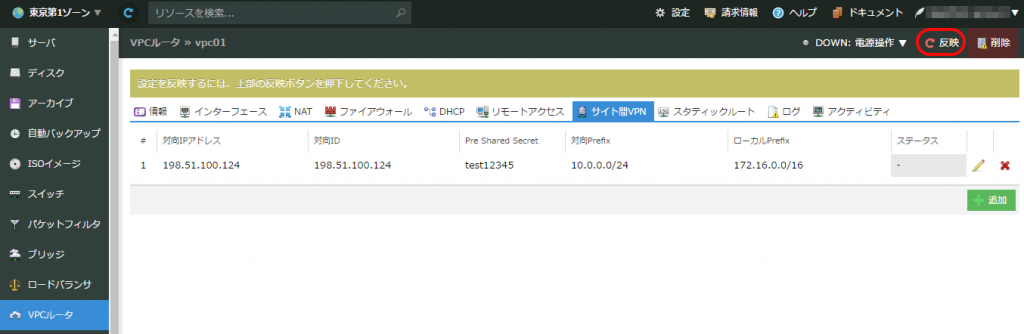

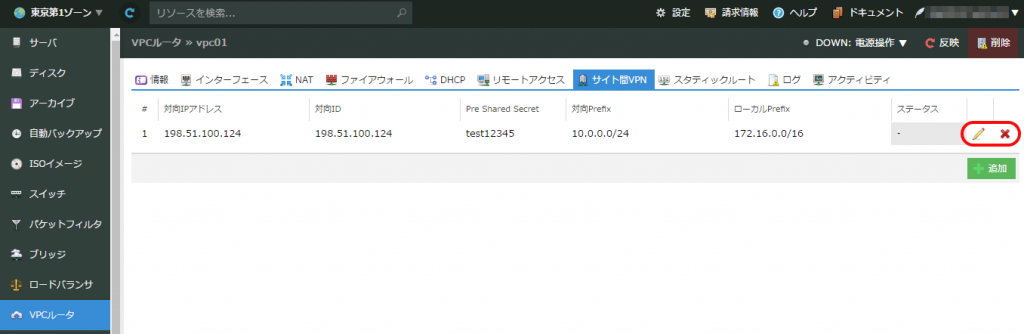

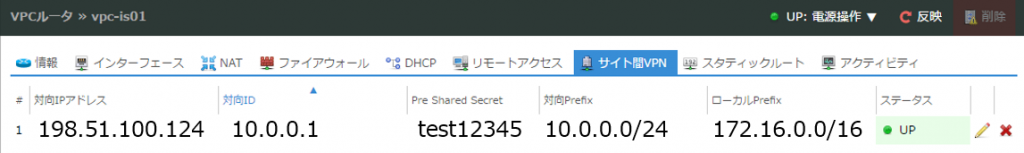

設定したいVPCルータの設定画面より、「サイト間VPN」タブを選択します。設定されているサイト間VPN設定のリストが表示されるので、新たに追加する場合は「追加」ボタンをクリックします。

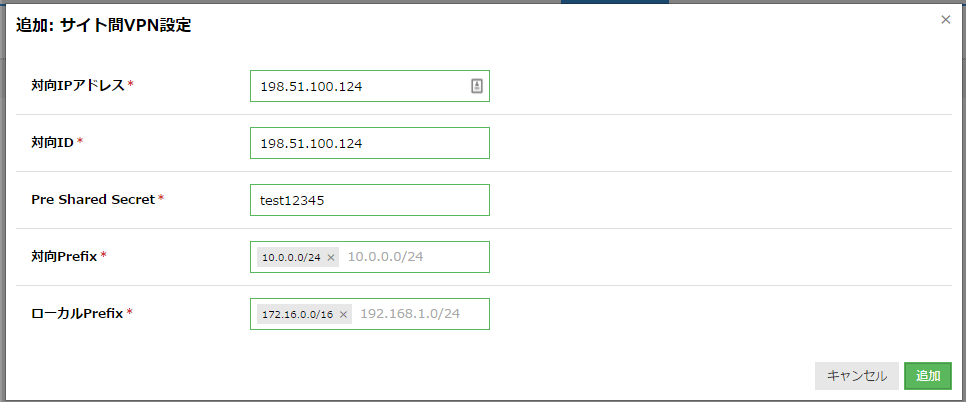

サイト間VPN設定画面が表示されるので、各設定項目に情報を入力します。

対向IPアドレス |

VPN接続先アプライアンスのIPアドレスを入力 |

|---|---|

対向ID |

VPN接続先アプライアンスのIDを入力 |

Pre Shared Secret |

Pre Shared Keyに設定したい文字列を入力 |

対向Prefix |

VPN接続先ネットワークのアドレスブロックを入力 |

ローカルPrefix |

VPCルータ配下ネットワークのアドレスブロックを入力 |

※いずれも入力必須項目となります

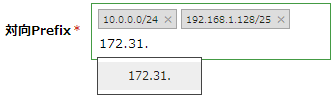

「対向Prefix」、「ローカルPrefix」欄には複数のIPアドレスブロックを入力することが可能です(それぞれ最大4個まで)。

1個のIPアドレスブロックを入力後、エンターキーまたは右矢印キー押下によりリストに追加されます。リストからの削除は各IPアドレス右側の「×」アイコンをクリックすることで削除されます。

「反映」ボタンをクリックします。

設定が完了するとリストに追加されます。作成済みのエントリはリスト右側の鉛筆アイコンで編集、削除アイコンで消去が行えます。

注釈

サイト間VPN設定の追加・変更・削除を行った場合、「反映」ボタンをクリックしVPCルータ側への設定反映が必要となります(VPCルータが起動状態の場合でも、電源をシャットダウンすることなく「反映」ボタンのクリックで設定が反映されます)。

また、反映ボタン押下時も既存の接続中のサイト間VPN接続には切断などの影響はありません。

Vyatta/VyOS

IPアドレスとデフォルトゲートウェイを設定します(グローバルインターフェース名はeth0、プライベートインターフェース名はeth1の場合を想定しています)。

interfaces {

ethernet eth0 {

address 198.51.100.124/27

}

ethernet eth1 {

address 10.0.0.1/24

}

}

protocols {

static {

route 0.0.0.0/0 {

next-hop 198.51.100.97 {

}

}

}

}

setコマンドは、以下の通りです。

set interfaces ethernet eth0 address 198.51.100.124/27

set interfaces ethernet eth1 address 10.0.0.1/24

set protocols static route 0.0.0.0/0 next-hop 198.51.100.97

サイト間VPNを設定します。

vpn {

ipsec {

esp-group ESP {

compression disable

lifetime 1800

mode tunnel

pfs enable

proposal 1 {

encryption aes128

hash sha1

}

}

ike-group IKE {

dead-peer-detection {

action restart

interval 15

timeout 30

}

lifetime 28800

proposal 1 {

encryption aes128

hash sha1

}

}

ipsec-interfaces {

interface eth0

}

site-to-site {

peer 203.0.113.180 {

authentication {

id 198.51.100.124

mode pre-shared-secret

pre-shared-secret test12345

remote-id 203.0.113.180

}

connection-type initiate

default-esp-group ESP

ike-group IKE

local-address 198.51.100.124

tunnel 1 {

local {

prefix 10.0.0.0/24

}

remote {

prefix 172.16.0.0/16

}

}

}

}

}

}

setコマンドは、以下の通りです。

set vpn ipsec esp-group ESP compression disable

set vpn ipsec esp-group ESP lifetime 1800

set vpn ipsec esp-group ESP mode tunnel

set vpn ipsec esp-group ESP pfs enable

set vpn ipsec esp-group ESP proposal 1 encryption aes128

set vpn ipsec esp-group ESP proposal 1 hash sha1

set vpn ipsec ike-group IKE dead-peer-detection action restart

set vpn ipsec ike-group IKE dead-peer-detection interval 15

set vpn ipsec ike-group IKE dead-peer-detection timeout 30

set vpn ipsec ike-group IKE lifetime 28800

set vpn ipsec ike-group IKE proposal 1 encryption aes128

set vpn ipsec ike-group IKE proposal 1 hash sha1

set vpn ipsec ipsec-interfaces interface eth0

set vpn ipsec site-to-site peer 203.0.113.180 authentication id 198.51.100.124

set vpn ipsec site-to-site peer 203.0.113.180 authentication mode pre-shared-secret

set vpn ipsec site-to-site peer 203.0.113.180 authentication pre-shared-secret test12345

set vpn ipsec site-to-site peer 203.0.113.180 authentication remote-id 203.0.113.180

set vpn ipsec site-to-site peer 203.0.113.180 connection-type initiate

set vpn ipsec site-to-site peer 203.0.113.180 default-esp-group ESP

set vpn ipsec site-to-site peer 203.0.113.180 ike-group IKE

set vpn ipsec site-to-site peer 203.0.113.180 local-address 198.51.100.124

set vpn ipsec site-to-site peer 203.0.113.180 tunnel 1 local prefix 10.0.0.0/24

set vpn ipsec site-to-site peer 203.0.113.180 tunnel 1 remote prefix 172.16.0.0/16

VPN宛て通信をNAT処理から除外する設定(NATを使用している場合)を行います。

nat {

source {

rule 10 {

destination {

address 172.16.0.0/16

}

exclude

outbound-interface eth0

}

rule 999 {

outbound-interface eth0

translation {

address masquerade

}

}

}

}

setコマンドは、以下の通りです。

set nat source rule 10 destination address 172.16.0.0/16

set nat source rule 10 exclude

set nat source rule 10 outbound-interface eth0

set nat source rule 999 outbound-interface eth0

set nat source rule 999 translation address masquerade

VPN接続ができることを確認します。

vyatta@vc66:~$ show vpn ipsec sa

Peer ID / IP Local ID / IP

------------ -------------

203.0.113.180 198.51.100.124

Tunnel State Bytes Out/In Encrypt Hash NAT-T A-Time L-Time Proto

------ ----- ------------- ------- ---- ----- ------ ------ -----

1 up 126.4K/126.4K aes128 sha1 no 1044 1800 all

YAMAHA RTXシリーズ

ヒント

RTX830、RTX1210の設定例を ヤマハ公式サイト で公開しています。RTX830、RTX1210をご利用の場合は合わせてこちらもご参照ください。

IPアドレスとデフォルトゲートウェイを設定します(プライベートインターフェース名はlan1、グローバルインターフェース名はlan2を想定しています)。

ip lan1 address 10.0.0.1/24

ip lan2 address 198.51.100.124/27

ip route default gateway 198.51.100.97

サイト間VPNを設定します。

tunnel select 1

ipsec tunnel 101

ipsec sa policy 101 1 esp aes-cbc sha-hmac

ipsec ike always-on 1 on

ipsec ike encryption 1 aes-cbc

ipsec ike group 1 modp1024

ipsec ike hash 1 sha

ipsec ike keepalive use 1 on dpd 15 2

ipsec ike local address 1 198.51.100.124

ipsec ike local id 1 198.51.100.124

ipsec ike pfs 1 on

ipsec ike pre-shared-key 1 text test12345

ipsec ike remote address 1 203.0.113.180

ipsec ike remote id 1 203.0.113.180

ipsec auto refresh 1 on

ip tunnel mtu 1280

ip tunnel tcp mss limit auto

tunnel enable 1

ip route 172.16.0.0/16 gateway tunnel 1

nat descriptor masquerade static 1000 1 198.51.100.124 udp 500

nat descriptor masquerade static 1000 2 198.51.100.124 esp

ipsec auto refresh on

※注意事項

ipsec ike local addressおよびipsec ike local idで指定するIPアドレスは、nat descriptor masquerade staticにて UDP500番ポートおよびESP通信を許可する設定のIPアドレスと一致している必要があります。

以下のようにプライベートIPアドレスが設定されている場合

nat descriptor masquerade static 1000 1 10.0.0.1 udp 500

nat descriptor masquerade static 1000 2 10.0.0.1 esp

ipsec ike local addressおよびipsec ike local idで指定するIPアドレスを10.0.0.1に変更し

ipsec ike local address 1 10.0.0.1

ipsec ike local id 1 10.0.0.1

クラウドのコントロールパネルより、VPCルータのサイト間VPN設定の対向IDを10.0.0.1に変更してください。

VPN接続ができることを確認します。

# show ipsec sa gateway 1

1 U 1 10.0.0.1 203.0.113.180 i:2 s:1 r:1

sa sgw connection dir life[s] remote-id

--------------------------------------------------------------------------

6 1 isakmp - 28571 203.0.113.180

8 1 isakmp - 28743 203.0.113.180

10 1 tun[001]esp send 1744 203.0.113.180

11 1 tun[001]esp recv 1744 203.0.113.180

YAMAHA RTXシリーズのトラブルシューティング

YAMAHA RTXシリーズとのサイト間VPNの接続が不安定な際は以下をお試しください。

■ VPCルータの最新バージョンへの更新

コントロールパネルにてが マイグレーションボタン 有効になっている際は、最新バージョンへの移行を検討してください。アップデートによりサイト間VPNの接続性の改善がされている場合があります。

■ IKEの鍵交換を始動するか否かの設定を無効にする

鍵交換をVPCルータから始動するよう変更します。

ipsec auto refresh 1 off

■ 鍵交換タイプの設定

IKEv1 で使用する鍵交換のタイプを変更し、新しいプロトコルを使用します。

ipsec ike backward-compatibility 1 2

■ IPsec NAT トラバーサルを利用するための設定

通信が不安定になることがあり、NAT トラバーサルを無効をお勧めします。

ipsec ike nat-traversal 1 off

また、 よくある質問と解答 も確認ください。

Juniper SRXシリーズ/Firefly

IPアドレスとデフォルトゲートウェイを設定します(グローバルインターフェース名はge-0/0/0、プライベートインターフェース名はge-0/0/1を想定しています)。

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 198.51.100.124/27;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.0.0.1/24;

}

}

}

}

routing-options {

static {

route 0.0.0.0/0 next-hop 198.51.100.97;

}

}

サイト間VPNを設定します。

security {

ike {

proposal ike-proposal {

authentication-method pre-shared-keys;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy {

mode main;

proposals ike-proposal;

pre-shared-key ascii-text test12345

}

gateway ike-gateway {

ike-policy ike-policy;

address 203.0.113.180;

external-interface ge-0/0/0.0;

}

}

ipsec {

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipsec-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-proposal;

}

vpn ipsec-vpn {

bind-interface st0.0;

ike {

gateway ike-gateway;

proxy-identity {

local 10.0.0.0/24;

remote 172.16.0.0/16;

}

ipsec-policy ipsec-policy;

}

}

}

}

interfaces {

st0 {

unit 0 {

family inet;

}

}

}

routing-options {

static {

route 172.16.0.0/16 next-hop st0.0;

}

}

セキュリティゾーンとポリシーを設定します。

security {

zones {

security-zone trust {

tcp-rst;

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

screen untrust-screen;

host-inbound-traffic {

system-services {

ping;

ike;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn {

interfaces {

st0.0;

}

}

}

policies {

from-zone trust to-zone vpn {

policy trust-vpn {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn-trust {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

}

VPN接続ができることを確認します。

root@firefly> show security ike security-associations

Index State Initiator cookie Responder cookie Mode Remote Address

1323201 UP 37c7189f604XXXXX b2319ba9f19XXXXX Main 203.0.113.180

root@firefly> show security ipsec security-associations

Total active tunnels: 1

ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway

131073 ESP:aes-cbc-128/sha1 ce9d6928 199/ unlim - root 500 203.0.113.180

131073 ESP:aes-cbc-128/sha1 c7cd96a1 1176/ unlim - root 500 203.0.113.180

Cisco ISRシリーズ

IPアドレスとデフォルトゲートウェイを設定します(グローバルインターフェース名はGigabitEthernet8、プライベートインターフェース名はVlan1を想定しています)。

interface GigabitEthernet8

ip address 198.51.100.124 255.255.255.224

ip nat outside

duplex auto

speed auto

crypto map map-ipsec

exit

interface Vlan1

ip address 10.0.0.1 255.255.255.0

ip nat inside

exit

サイト間VPNを設定します。

crypto isakmp policy 1

encr aes

authentication pre-share

group 5

lifetime 28800

exit

crypto isakmp key test12345 address 203.0.113.180

crypto isakmp keepalive 30 periodic

crypto ipsec security-association lifetime seconds 1800

crypto ipsec transform-set ipsec esp-aes esp-sha-hmac

mode tunnel

crypto map map-ipsec 1 ipsec-isakmp

set peer 203.0.113.180

set transform-set ipsec

match address 101

exit

access-list 101 permit ip 10.0.0.0 0.0.0.255 172.16.0.0 0.0.255.255

VPN接続ができることを確認します。

#ping 172.16.0.1 source 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.0.1, timeout is 2 seconds:

Packet sent with a source address of 10.0.0.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

Fortinet Fortigateシリーズ FortiOS4系

重要

OSのサポート期限が終了しているため、本項目の更新は終了しました。

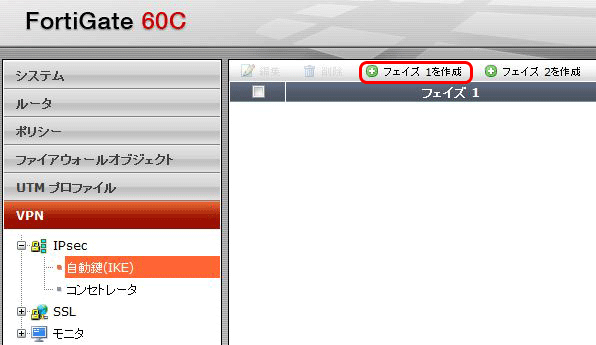

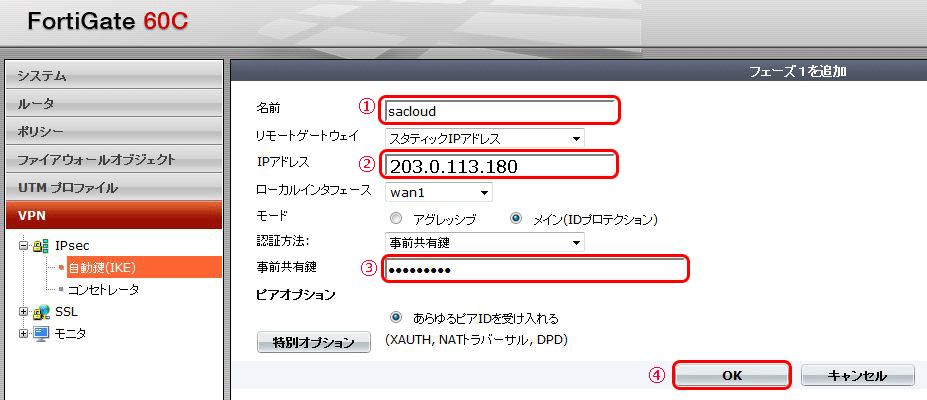

FortigateのWeb-UIにログインし、VPN→自動鍵(IKE)をクリックし、右上の「フェイズ1を作成」をクリックします。

①任意の名前を入力します。

②IPアドレスに、VPCルータのグローバルIPアドレスを入力します。

③事前共有鍵に、VPCルータにて設定したPre Shared Secretと同じ文字列を入力します。

④OKをクリックします。

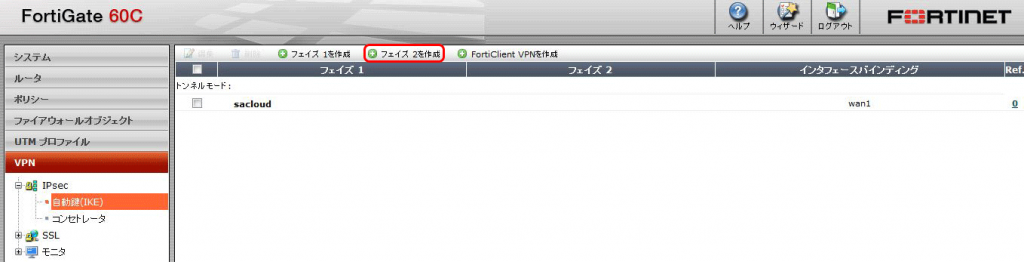

「フェイズ2を作成」をクリックします。

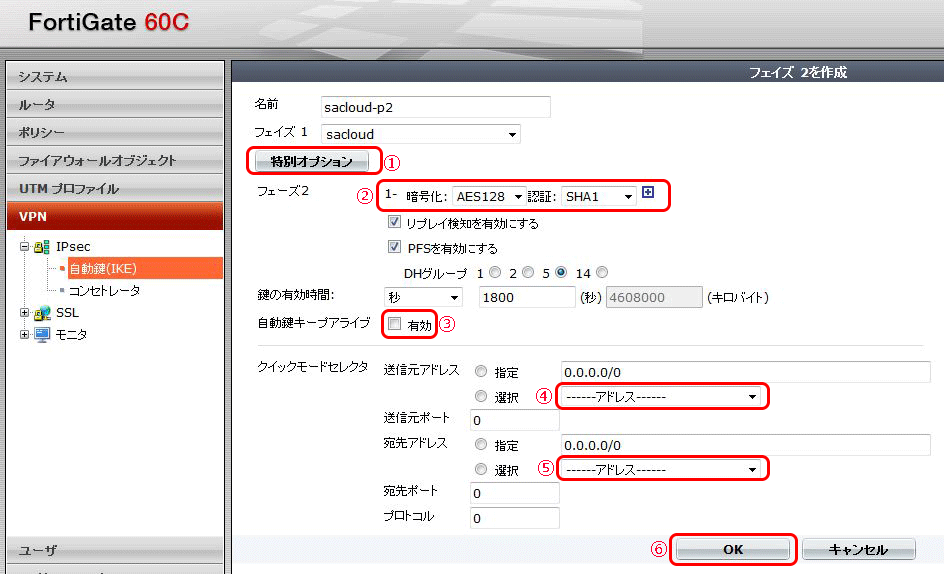

①任意の名前を入力し、先ほど作成したフェイズ1を作成し、「特別オプション」をクリックします。

②暗号化:AES128、認証:SHA1とし、他の方式は削除します。

③自動鍵キープアライブにチェックを入れます。

④FortigateのLAN側IPアドレスを選択します。

⑤VPCルータのLAN側IPアドレスを選択します。

⑥OKをクリックします。

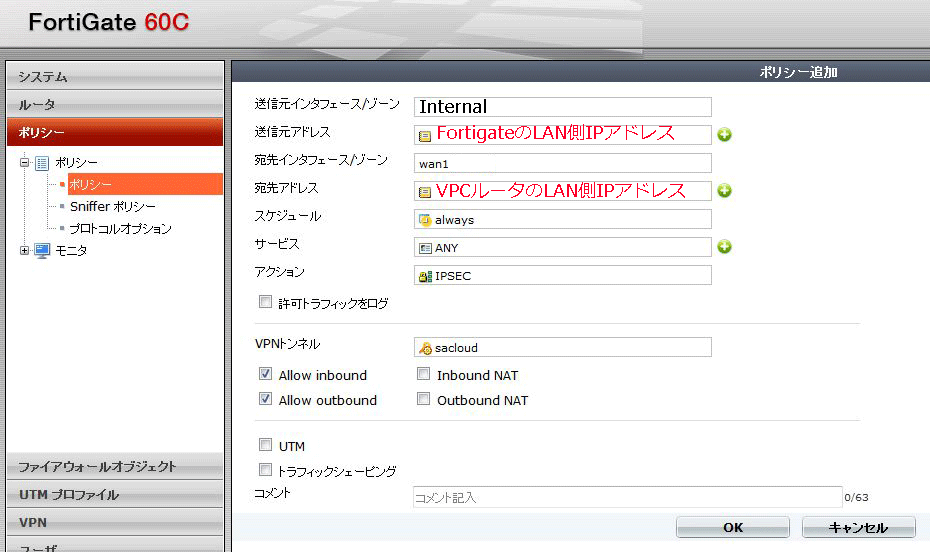

続いて、IPsec通信用のポリシーを登録します。

Fortinet Fortigateシリーズ FortiOS5系

重要

OSのサポート期限が終了しているため、本項目の更新は終了しました。

FortigateのWeb-UIにログインし、VPN→IPsecウィザードをクリックします。

「テンプレートタイプ」の選択ボタンで「サイト間:FortiGate」が、「NAT設定」の項目で「サイト間にNATなし」が選択されていることを確認し、「名前」に今回設定するサイト間接続設定のわかりやすい名前を入力して「次へ>」ボタンをクリックします。

「リモートデバイス」の項目で「IPアドレス」が選択されていることを確認し、「IPアドレス」にVPCルータのグローバルIPアドレスを入力します。「出力インターフェース」ではFortigate側で接続に使用するインターフェースを選択します。また、認証方式が「事前共有鍵」が選択されていることを確認し、「事前共有鍵」にVPCルータで設定したPre Shared Secretを入力して「次へ>」ボタンをクリックします。

「ローカルインターフェース」ではルーティング先となるインターフェースを選択し、「ローカルサブネット」にはFortiGate側で使用するネットワークを、「リモートサブネット」にはVPCルータに設定したプライベートIPアドレスのネットワークを入力し、下にある「作成」ボタンをクリックします。

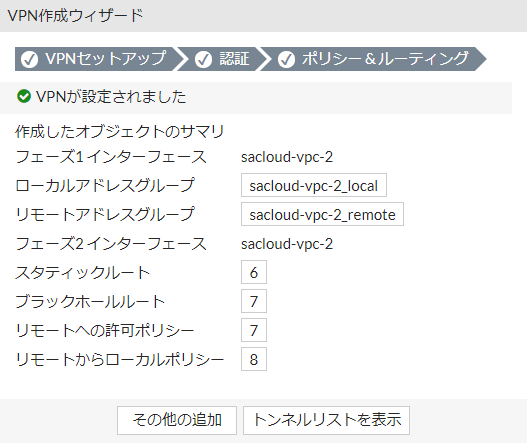

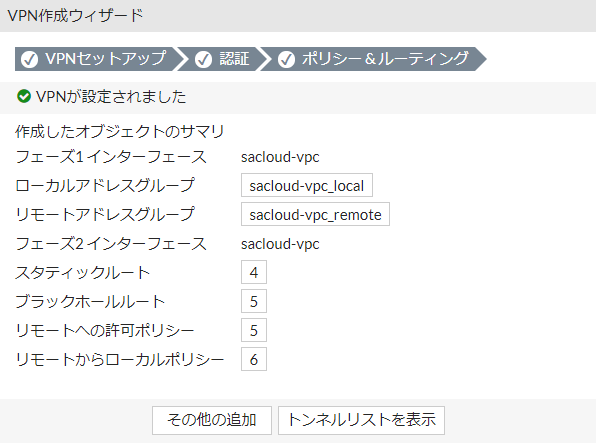

「VPNが設定されました」画面が表示されることを確認します。

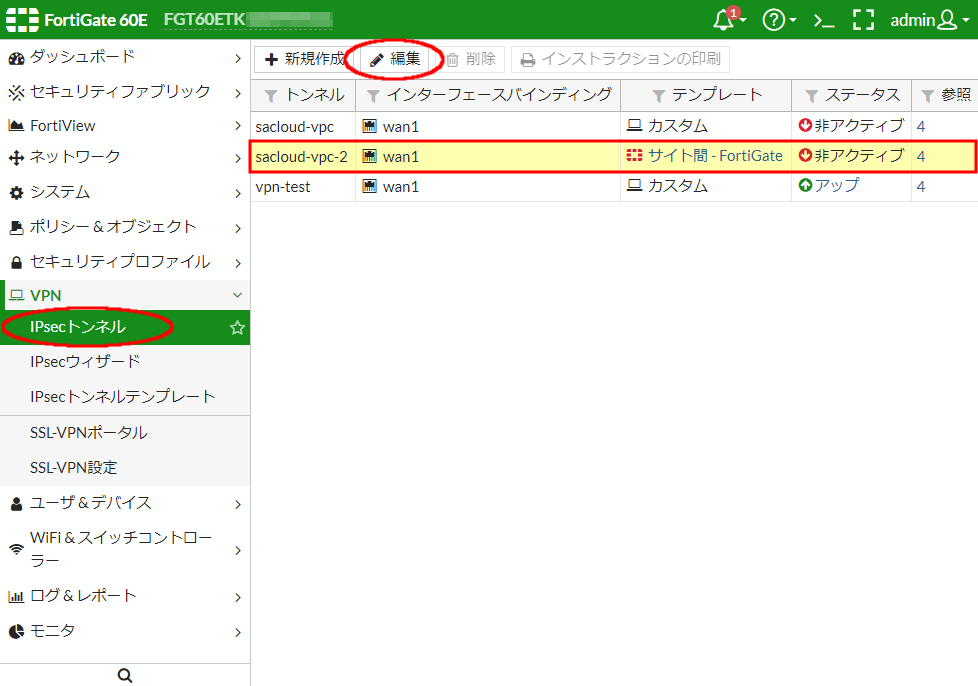

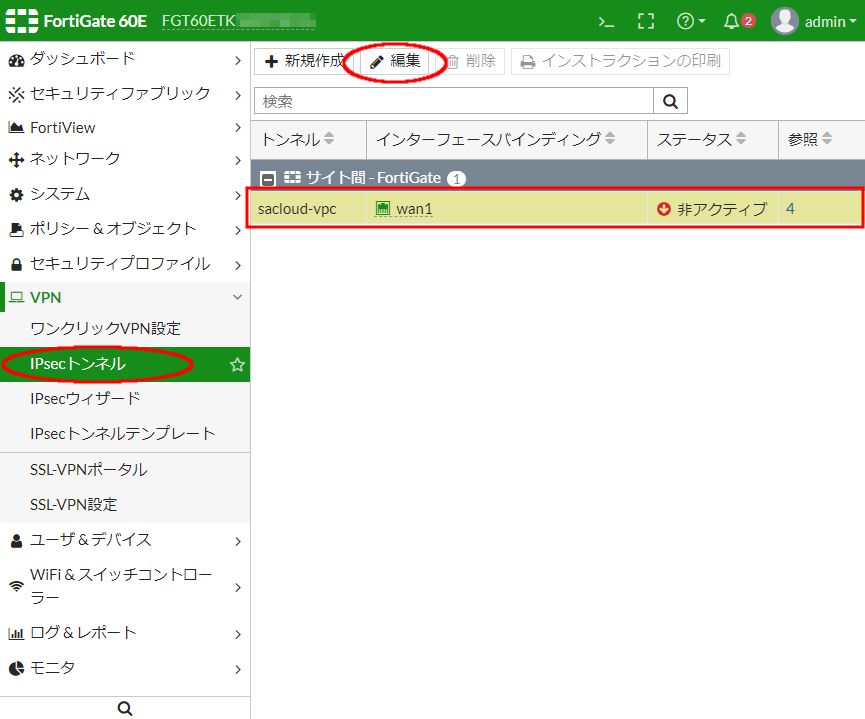

再度左側のメニューからVPN→IPsecトンネルを選択し、今回設定したトンネルが表示されることを確認します。そのトンネルをクリックして選択状態にして、上の「編集」ボタンをクリックします。

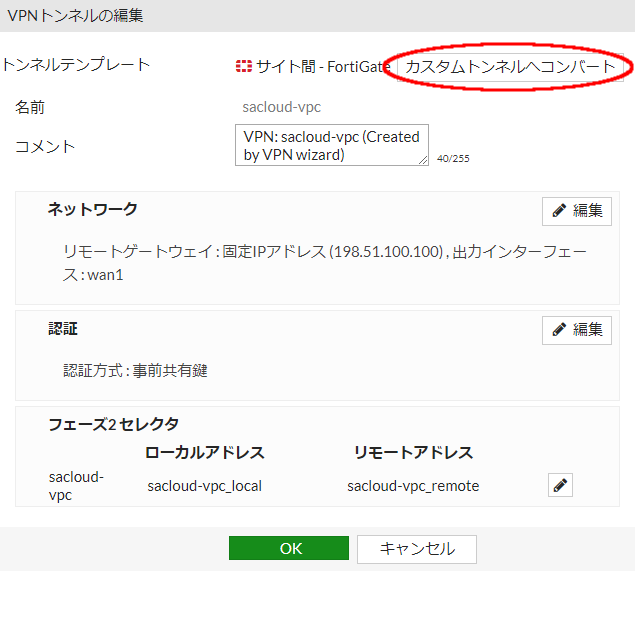

「カスタムトンネルへコンバート」ボタンをクリックします。

項目「フェーズ1 プロポーザル」、「フェーズ2 セレクタ」それぞれの編集ボタンをクリックし設定を変更します。

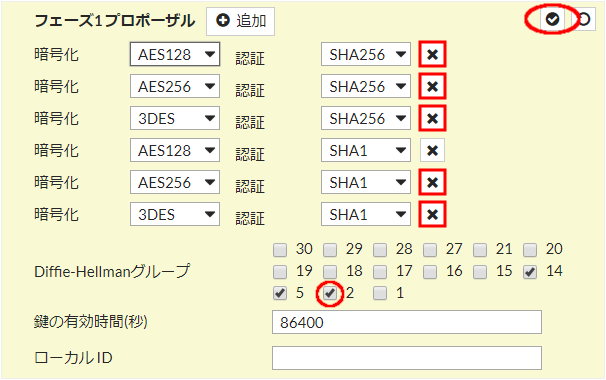

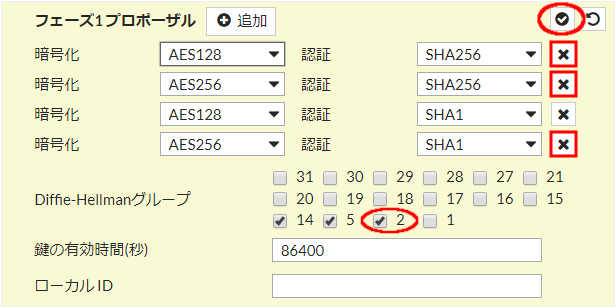

「フェーズ1 プロポーザル」の設定変更画面では「暗号化: AES128 認証: SHA1」以外のプロポーザルをリスト右側の「×」アイコンをクリックして削除し、「Diffie-Hellmanグループ」のチェックボックスでデフォルトでチェック済みの「14」、「5」に加え「2」のチェックを有効化します。削除完了後、☑ボタンをクリックして設定を保存します。

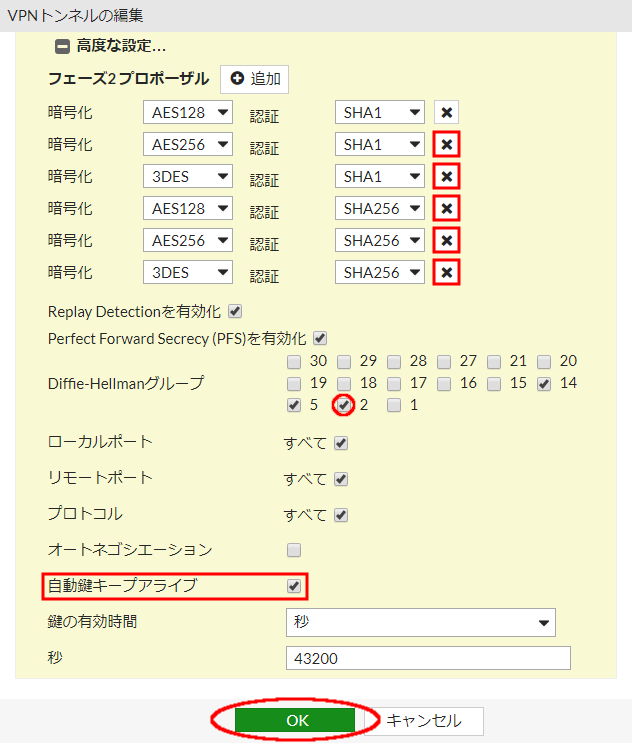

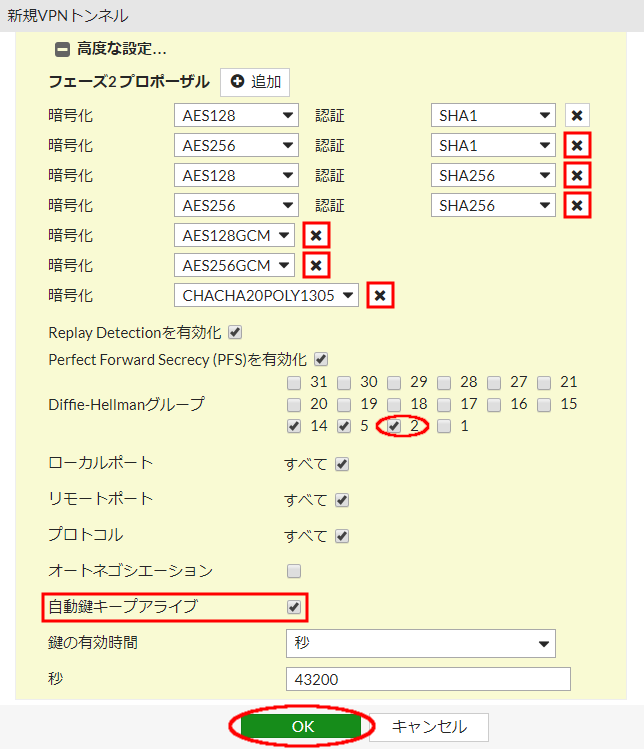

「フェーズ2 セレクタ」の設定変更画面では「高度な設定…」の左にある「+」をクリックし、高度な設定画面を表示します。暗号化は「フェーズ1 プロポーザル」の設定画面と同様にAES128/SHA1以外を削除し、「Diffie-Hellmanグループ」のチェックボックスでデフォルトでチェック済みの「14」、「5」に加え「2」のチェックを有効化します。「自動鍵キープアライブ」はチェックを入れた状態にします。全ての設定が完了したら、画面下の「OK」ボタンをクリックします。

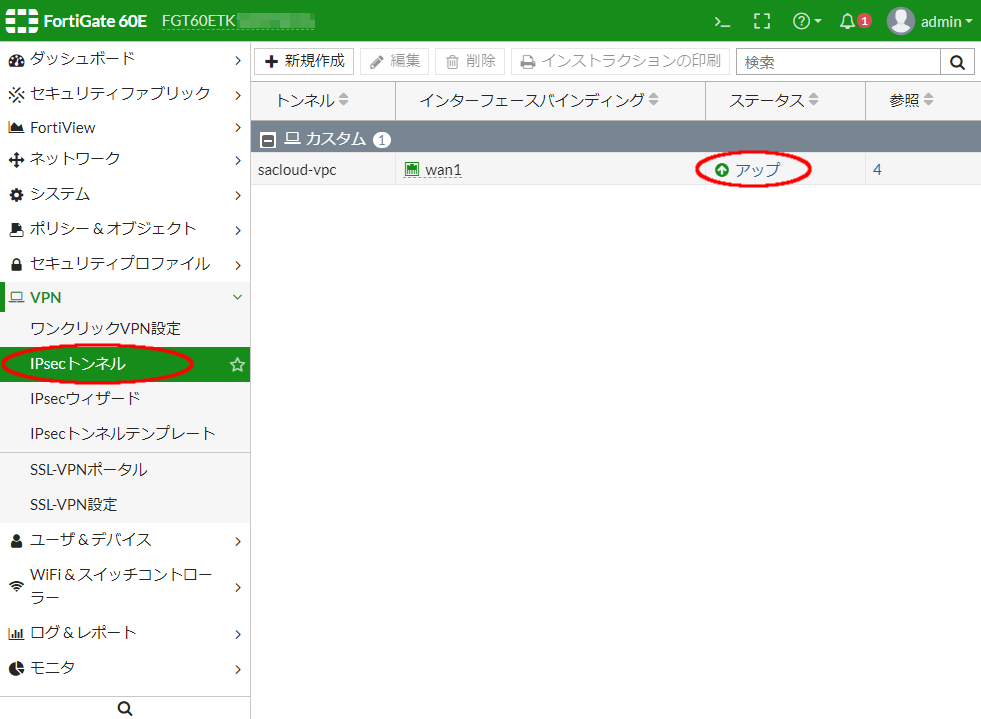

設定完了後、作成したエントリのステータスが「アップ」状態となればVPCルータとのサイト間接続が正常に行われている状態となります。

Fortinet Fortigateシリーズ FortiOS6系

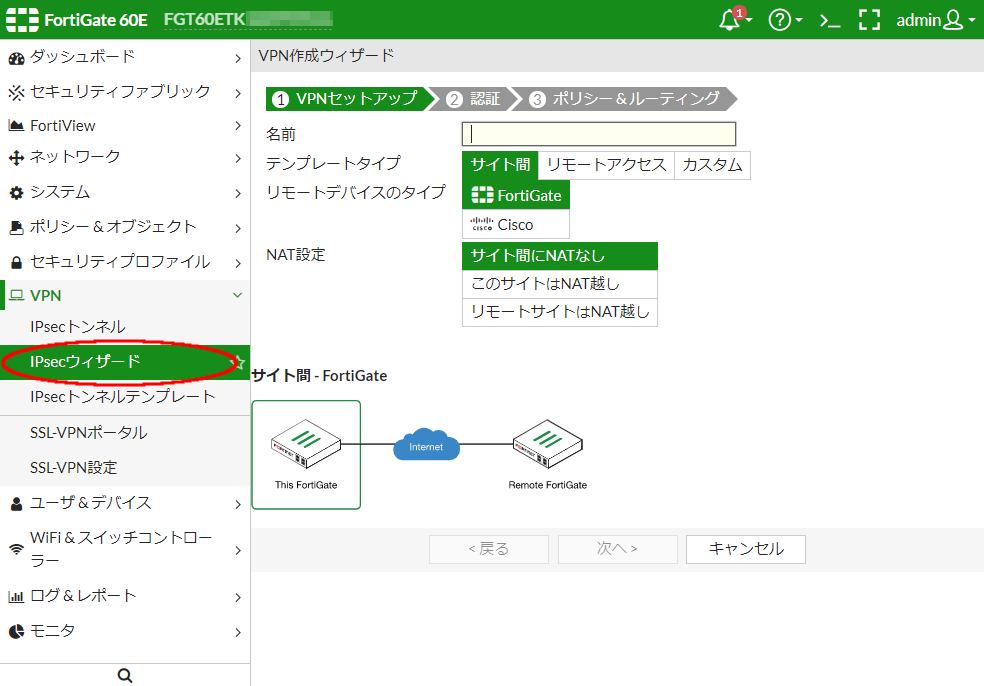

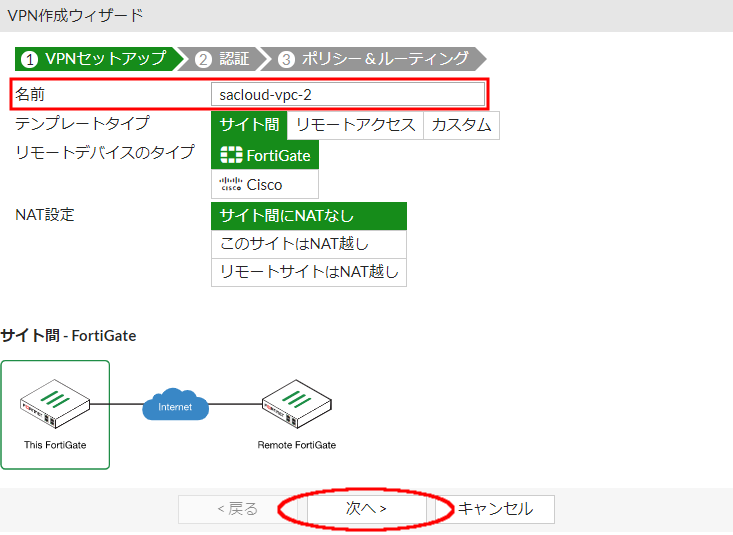

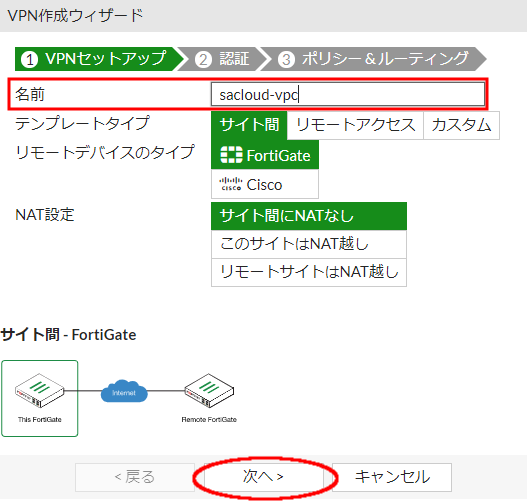

FortigateのWeb-UIにログインし、VPN→IPsecウィザードをクリックします。

「テンプレートタイプ」の選択ボタンで「サイト間:FortiGate」が、「NAT設定」の項目で「サイト間にNATなし」が選択されていることを確認し、「名前」に今回設定するサイト間接続設定のわかりやすい名前を入力して「次へ>」ボタンをクリックします。

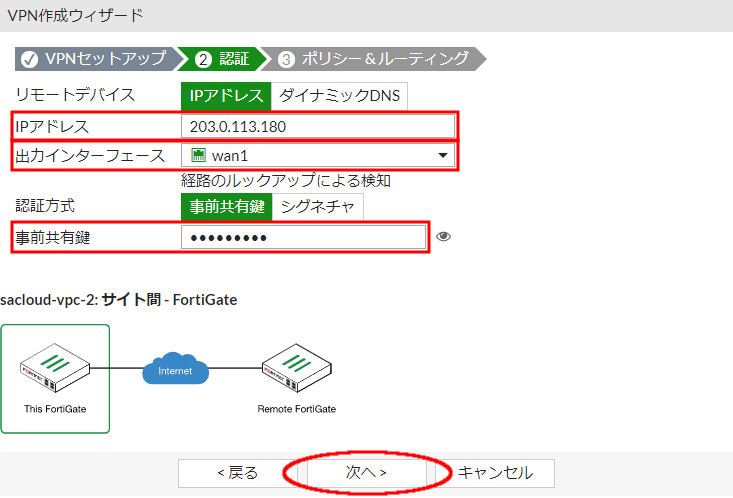

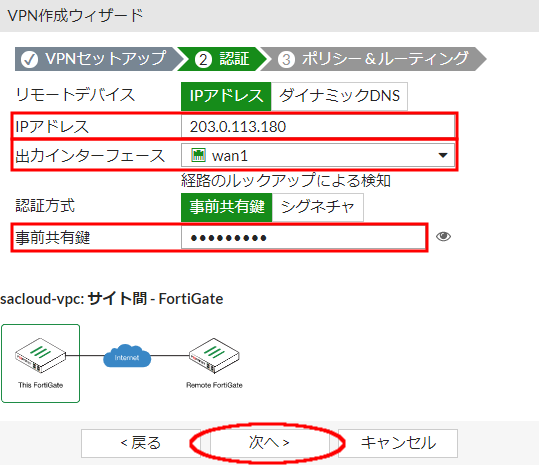

「リモートデバイス」の項目で「IPアドレス」が選択されていることを確認し、「IPアドレス」にVPCルータのグローバルIPアドレスを入力します。「出力インターフェース」ではFortigate側で接続に使用するインターフェースを選択します。また、認証方式が「事前共有鍵」が選択されていることを確認し、「事前共有鍵」にVPCルータで設定したPre Shared Secretを入力して「次へ>」ボタンをクリックします。

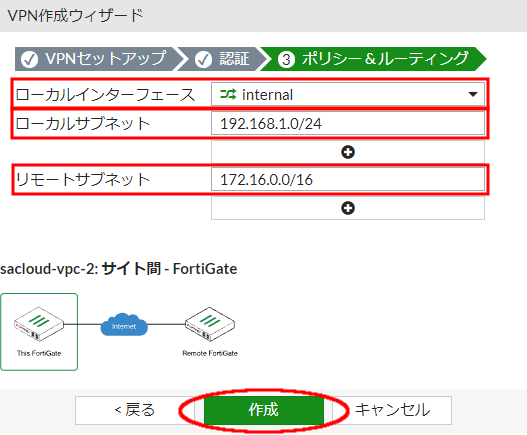

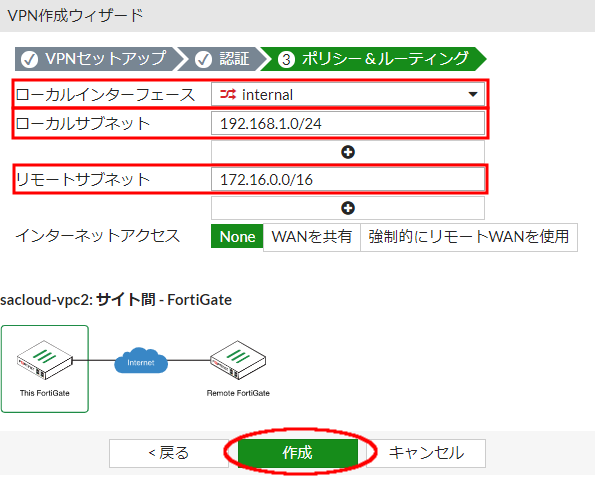

「ローカルインターフェース」ではルーティング先となるインターフェースを選択し、「ローカルサブネット」にはFortiGate側で使用するネットワークを、「リモートサブネット」にはVPCルータに設定したプライベートIPアドレスのネットワークを入力し、下にある「作成」ボタンをクリックします。

「VPNが設定されました」画面が表示されることを確認します。

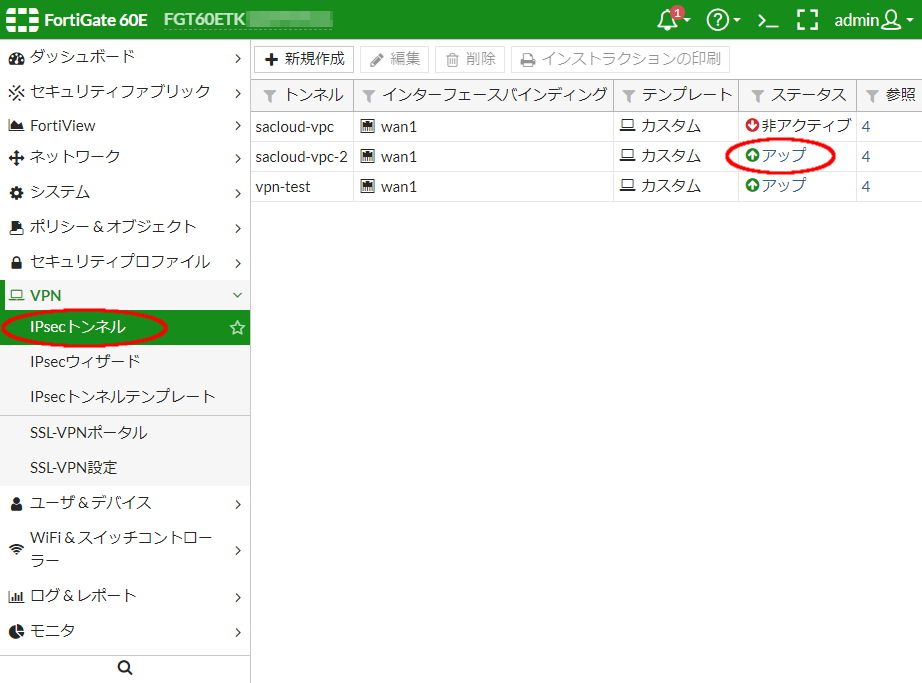

再度左側のメニューからVPN→IPsecトンネルを選択し、今回設定したトンネルが表示されることを確認します。そのトンネルをクリックして選択状態にして、上の「編集」ボタンをクリックします。

「カスタムトンネルへコンバート」ボタンをクリックします。

項目「フェーズ1 プロポーザル」、「フェーズ2 セレクタ」それぞれの編集ボタンをクリックし設定を変更します。

「フェーズ1 プロポーザル」の設定変更画面では「暗号化: AES128 認証: SHA1」以外のプロポーザルをリスト右側の「×」アイコンをクリックして削除し、「Diffie-Hellmanグループ」のチェックボックスでデフォルトでチェック済みの「14」、「5」に加え「2」のチェックを有効化します。完了後、☑ボタンをクリックして設定を保存します。

「フェーズ2 セレクタ」の設定変更画面では「高度な設定...」の左にある「+」をクリックし、高度な設定画面を表示します。暗号化は「フェーズ1 プロポーザル」の設定画面と同様にAES128/SHA1以外を削除し、「Diffie-Hellmanグループ」のチェックボックスでデフォルトでチェック済みの「14」、「5」に加え「2」のチェックを有効化します。「自動鍵キープアライブ」はチェックを入れた状態にします。全ての設定が完了したら、画面下の「OK」ボタンをクリックします。

設定完了後、作成したエントリのステータスが「アップ」状態となればVPCルータとのサイト間接続が正常に行われている状態となります。

アライドテレシス ARシリーズ

注釈

検証時のモデル、ソフトウェアバージョンは以下の通りです。

・モデル:AT-AR2050V

・Bootloader version : 5.1.9

・Software version : 5.5.2-0.1

IPアドレスとデフォルトゲートウェイ、LAN側ネットワークを設定します((WAN側ポートはeth1、トンネルインターフェース名はtunnel1を想定しています)。

interface eth1

ip address 198.51.100.124/27

interface vlan1

ip address 10.0.0.1/24

ip route 0.0.0.0/0 198.51.100.97

ip route 172.16.0.0/16 tunnel1

ip route 172.16.0.0/16 null 254

サイト間VPNを設定します。

crypto ipsec profile ipsec

lifetime seconds 1800

pfs 2

transform 1 protocol esp integrity SHA1 encryption AES128

crypto isakmp profile isakmp

version 1 mode main

lifetime 28800

dpd-interval 15

transform 1 integrity SHA1 encryption AES128 group 2

crypto isakmp key 8 Gc1tbozvjVIPiQQKba7kKB624c0uLDXwALsyV3/Nbv0= address 203.0.113.180

crypto isakmp peer address 203.0.113.180 profile isakmp

interface tunnel1

mtu 1300

tunnel source eth1

tunnel destination 203.0.113.180

tunnel local name 198.51.100.124

tunnel protection ipsec profile ipsec

tunnel mode ipsec ipv4

ip address 10.224.2.2/30

ip tcp adjust-mss 1260

セキュリティゾーンとポリシーを設定します。

zone private

network dhcp

ip subnet 0.0.0.0/0 interface vlan1

network lan

ip subnet 10.0.0.0/8

ip subnet 172.16.0.0/12

ip subnet 192.168.0.0/16

!

zone public

network wan

ip subnet 0.0.0.0/0 interface eth1

host eth1

ip address dynamic interface eth1

!

application esp

protocol 50

!

application icmp

protocol icmp

!

application isakmp

protocol udp

sport 500

dport 500

!

firewall

rule 10 permit any from private to private

rule 20 permit any from private to public

rule 30 permit isakmp from public to public.wan.eth1

rule 40 permit isakmp from public.wan.eth1 to public

rule 50 permit esp from public to public.wan.eth1

rule 60 permit esp from public.wan.eth1 to public

rule 70 permit icmp from public to public.wan.eth1

rule 80 permit icmp from public.wan.eth1 to public

protect

!

nat

rule 10 masq any from private to public

enable

!

正常にVPN接続されていることを確認します。

show isakmp sa

show ipsec sa

それぞれのコマンド実行後、設定した対向VPCルータのIPアドレスが Peer 欄に表示され、各種情報が出力されることを確認します。

実行例

AR2050V#show isakmp sa

--------------------------------------------------------------------------------

Peer Cookies (initiator:responder) Auth Ver Expires Encryption Integrity Group DPD NATT State

--------------------------------------------------------------------------------

203.0.113.180 dfb5290e2f99ef68:76ac1c9626e167d0 PSK 1 26787s AES128 SHA1 2 yes no Established

AR2050V#show ipsec sa

-----------------------------------------------------------------------------

Peer SPI (in:out) Mode Proto Expires Encryption Integrity PFS

-----------------------------------------------------------------------------

203.0.113.180 cd76ff74:cf95d032 tunnel ESP 1732s AES128 SHA1 2