IAMポリシー

[更新: 2026年02月26日]

IAMポリシー機能についての説明です。

概要

IAMポリシーとは、さくらのクラウドにおけるリソースへのアクセス制御を定義するためのルールです。

ユーザやユーザグループ、サービスプリンシパルに対して「何ができるか」「どのリソースに対して操作できるか」を明示的に指定することで、利便性やセキュリティを向上させることが可能です。

注釈

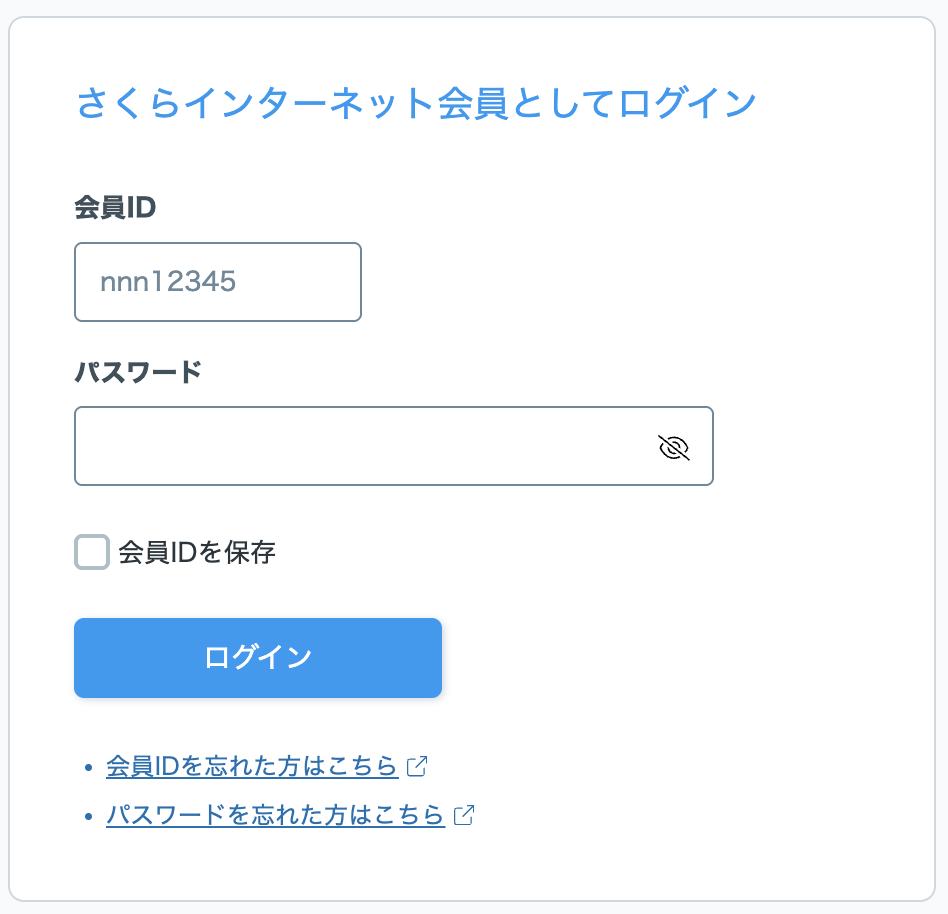

IAMポリシーの設定は、さくらインターネット会員、またはIAMポリシー設定権限を持つロールが付与されたユーザとしてログインした場合のみ行えます。

設定方法

作成済みのプロジェクトに対してIAMポリシーを設定する手順です。新規にプロジェクトを作成する手順は ユーザ・プロジェクト機能 のページを参照ください。

コントロールパネル操作のアクセス権限設定

さくらのクラウドのホーム画面にさくらインターネット会員、またはIAMポリシー設定権限を持つロールが付与されたユーザでログイン

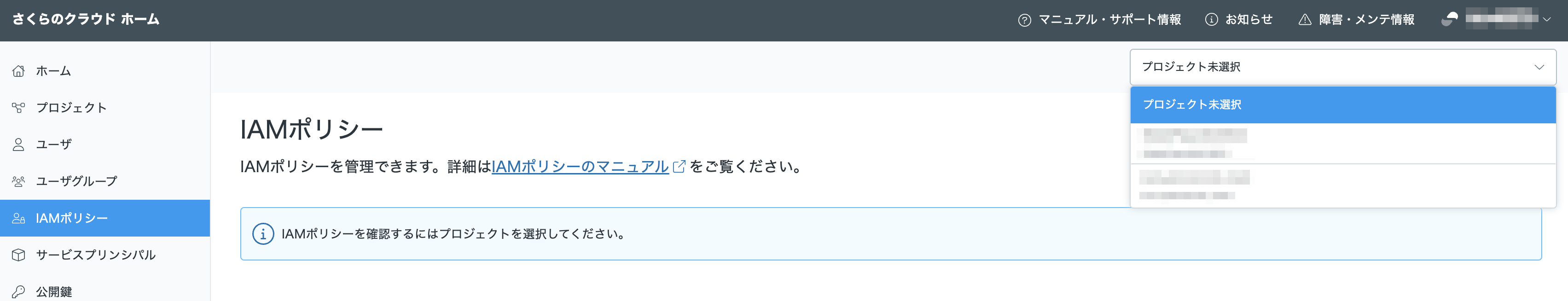

関連付けの編集を行うプロジェクトを選択

右上のプルダウンにて作成済みのプロジェクト一覧が表示されるので、IAMポリシーを変更したいプロジェクトを選択します。

必要なIAMポリシーを設定

右上の「アクセス権の付与」をクリックし、アクセス権付与の作成画面に遷移します。この画面で「プリンシパル」と「ロール」を設定します。

プリンシパルとは

IAMにおける「プリンシパル(Principal)」とは、操作の主体となるユーザやシステムを指します。簡単に言えば、「誰が操作を実行するか」を表す概念です。

現在はユーザ・グループ・サービスプリンシパルの三種類になります。これは認証種別ではありません(グループでログインしたり操作したりすることはできないため)。

ロールとは

さくらのクラウドにおける「ロール(Role)」とは、個別のアクセス権限をひとまとめにしたものです。

「さくらのクラウド」に関するロールにおいて、許可されるリソース操作は以下となります。

ロール |

対象プロジェクト内で許可される操作 |

|---|---|

クラウドHSM管理者 |

・クラウドHSMの全操作 |

KMS管理者 |

・KMSの全操作 |

シークレットマネージャ管理者 |

・シークレットマネージャの全操作 |

リソース閲覧 |

・リソース閲覧 |

電源操作 |

・リソース閲覧で許可される全ての操作 |

設定編集 |

・電源操作で許可されるすべての操作 |

作成・削除 |

・請求金額が増減する作業を含めた全ての操作 |

「IAM」のオーナーロールにおいて、許可されるリソース操作は以下となります。

ロール |

対象プロジェクト内で許可される操作 |

|---|---|

オーナー |

・プロジェクトを管理する権限 |

請求情報、オブジェクトストレージ、さくらのウェブアクセラレータ、さくらの専用サーバ PHY、AppRun、高火力 DOK、APIゲートウェイ、ワークフロー、イベントログの各コントロールパネルへのアクセス権限は、以下のロールで付与できます。

ロール |

許可される操作 |

|---|---|

請求閲覧 |

プロジェクトの請求情報の参照 |

オブジェクトストレージ |

オブジェクトストレージへのアクセス |

さくらのウェブアクセラレータ |

さくらのウェブアクセラレータへのアクセス |

さくらの専用サーバ PHY |

さくらの専用サーバ PHYへのアクセス |

AppRun |

AppRun へのアクセス |

高火力 DOK |

高火力 DOKへのアクセス |

APIゲートウェイ |

APIゲートウェイへのアクセス |

ワークフロー |

ワークフローへのアクセス |

イベントログ |

イベントログの参照 |

それぞれの権限で行うことができる権限の一覧については アクセスレベル のページを参照ください。

「セキュリティコントロール」に関するロールにおいて、許可されるリソース操作は以下となります。

ロール |

対象プロジェクト内で許可される操作 |

|---|---|

セキュリティコントロールエージェント |

・セキュリティコントロール内部で使用されます。 |

セキュリティコントロール管理者 |

・状況の概要取得 |

セキュリティコントロール運用者 |

・状況の概要取得 |

セキュリティコントロール閲覧者 |

・状況の概要取得 |

「バックアップスイート」に関するロールにおいて、許可されるリソース操作は以下となります。

ロール |

対象プロジェクト内で許可される操作 |

|---|---|

バックアップスイート管理者 |

バックアッププラン、スケジュール、ジョブの作成・削除・変更 |

バックアップスイート閲覧者 |

バックアッププラン、スケジュール、ジョブの閲覧 |

「シンプルAI」に関するロールにおいて、許可されるリソース操作は以下となります。

ロール |

対象プロジェクト内で許可される操作 |

|---|---|

シンプルAI管理者 |

APIキーの閲覧・作成・削除・変更 |

シンプルAI閲覧者 |

APIキーの閲覧のみ |